Сигурността в мрежата зависи в значителна степен от правилната настройка и управление на сертификати. OpenVPN е мощно решение, което често се използва за създаване на сигурни връзки. В това ръководство ще се концентрираме върху създаването на сървърни сертификати и свързаните с тях ключове, които са необходими за удостоверяване. Нека веднага разгледаме как можеш успешно да изпълниш тези стъпки.

Най-важни изводи

- Ще научиш как да генерираш сървърни сертификати и ключове за OpenVPN.

- Ще бъдат създадени важни файлове като файла за Diffie-Hellman и TLS удостоверяващия файл.

- Ще бъдат обяснени значението на правилното въвеждане на паролата.

Ръководство стъпка по стъпка

Стъпка 1: Подготовка за създаване на сертификат

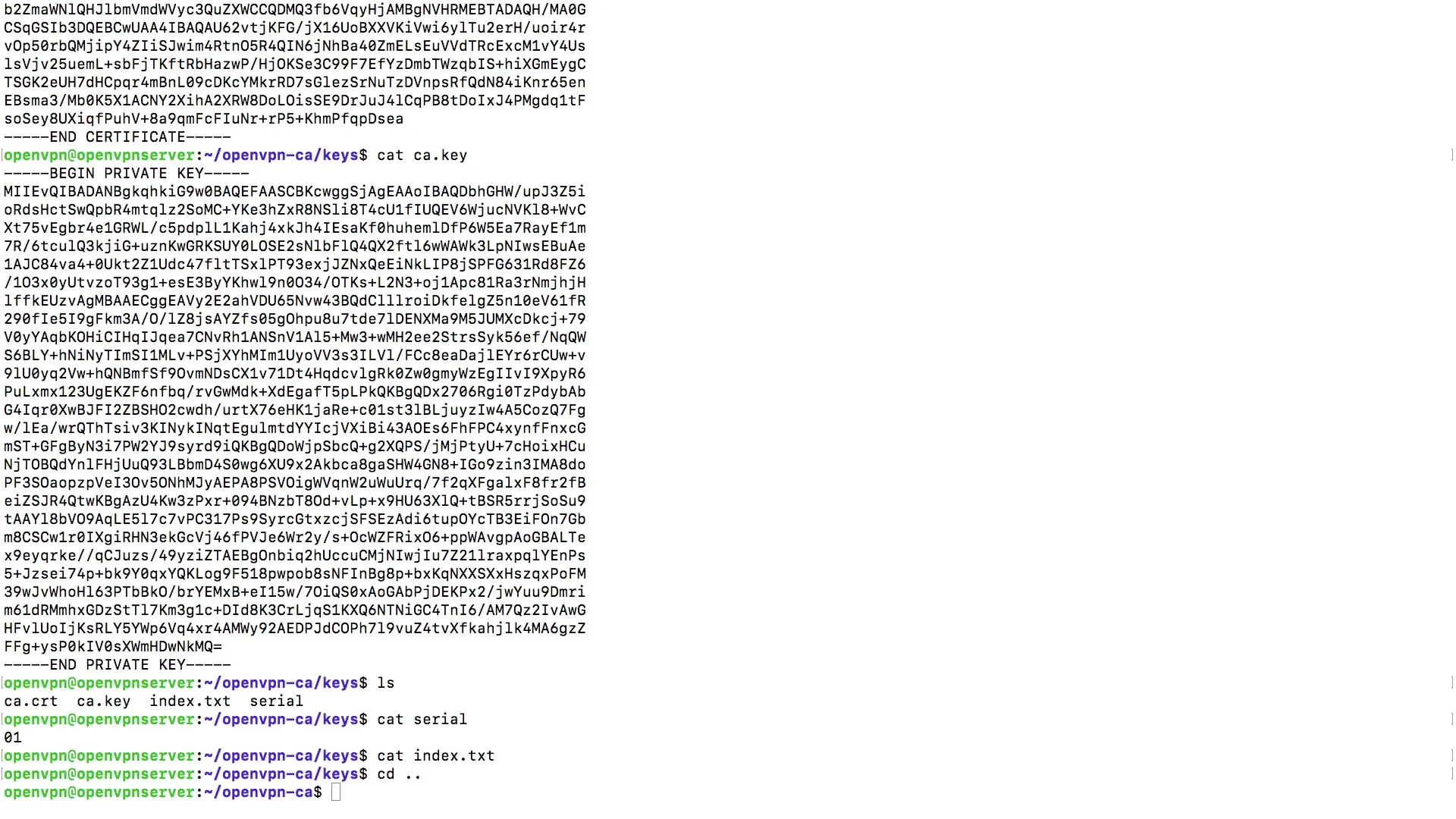

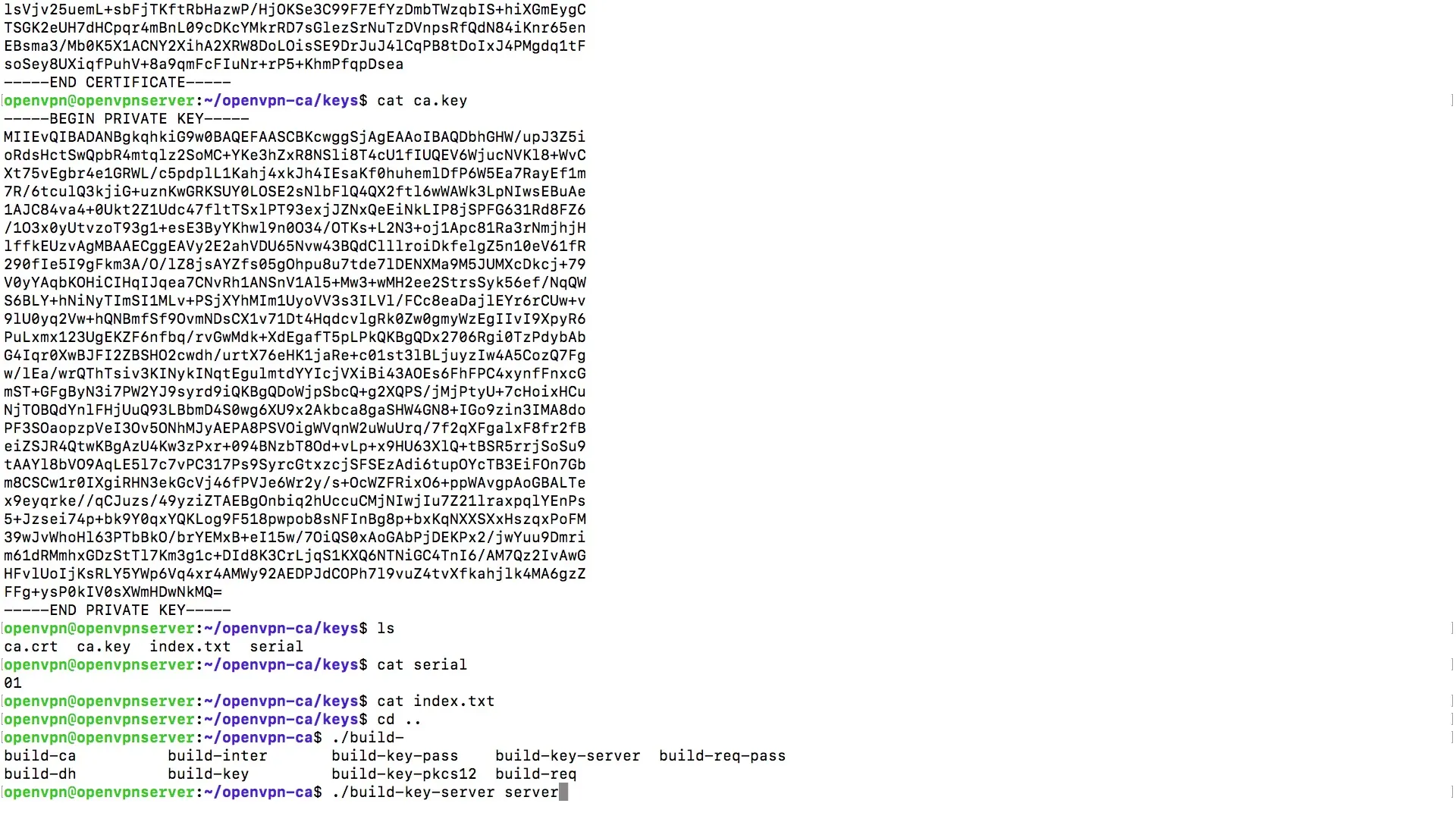

Първо, трябва да се увериш, че разполагаш с необходимите инструменти за създаване на сертификат. Можеш да започнеш, като извикаш изображението на сървъра, за да стартираш генерирането на ключа. Въведи „изображение ключ сървър“ в конзолата си.

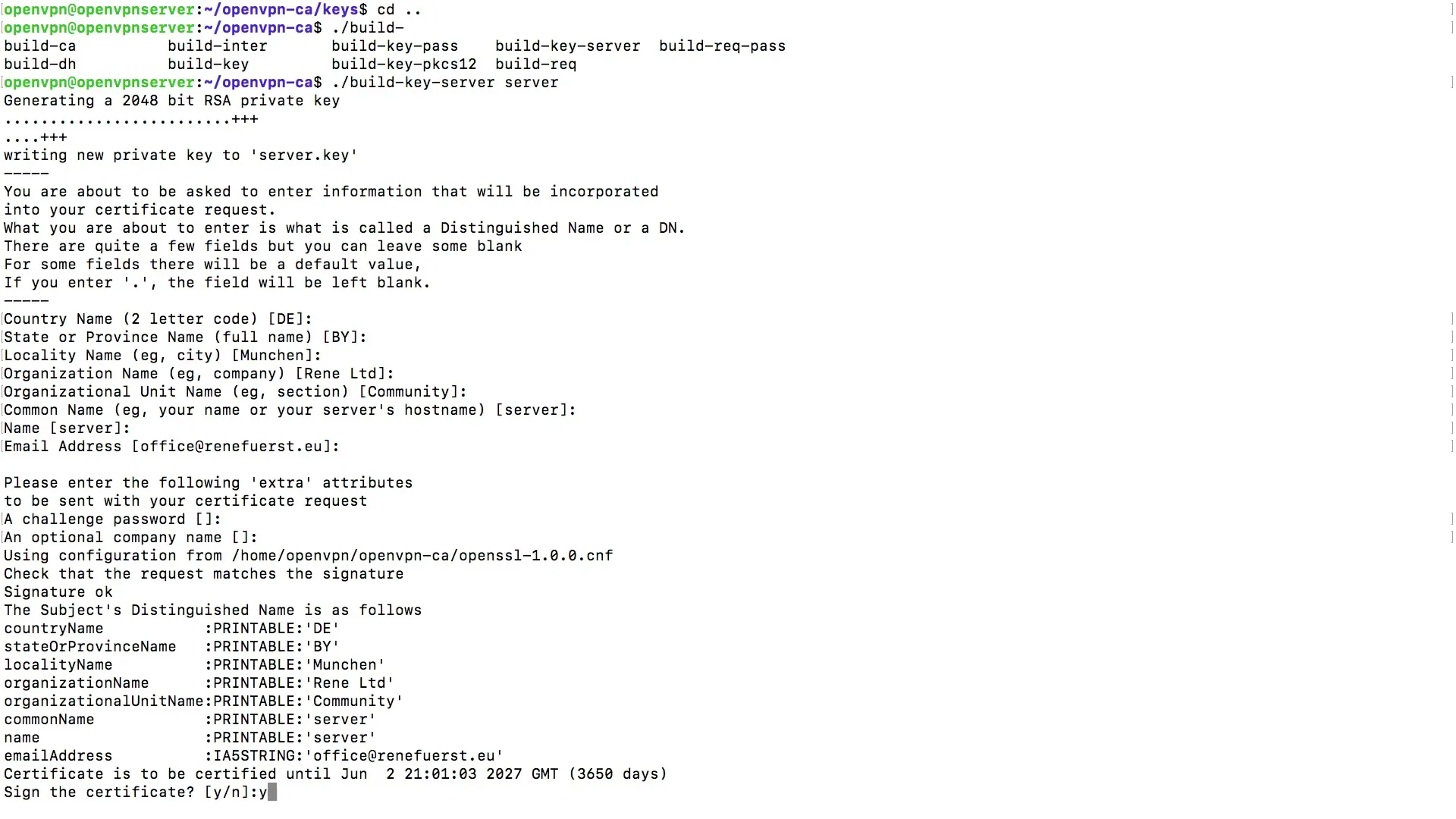

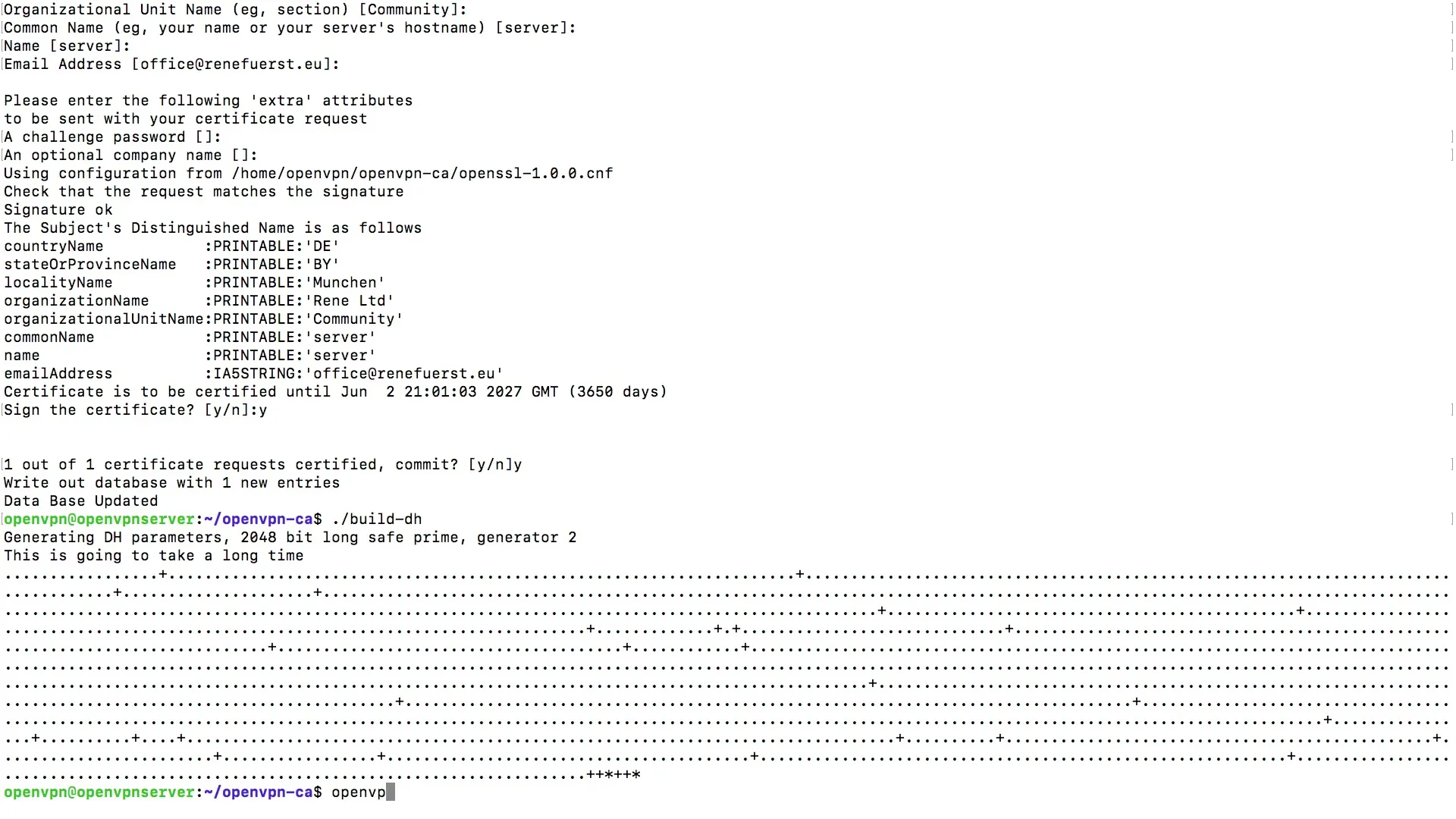

Стъпка 2: Създаване на сертификатната двойка

Време е да създадеш сертификатната двойка. За целта кликни на „сървър“ като име. Това помага да се избегне объркване с други променливи. Обърни внимание, че сега ще те попитат за име, адрес и парола. Можеш да оставиш полето за парола празно и просто да натиснеш Enter, за да предотвратиш да те питат за парола при всяко свързване.

Стъпка 3: Потвърждения

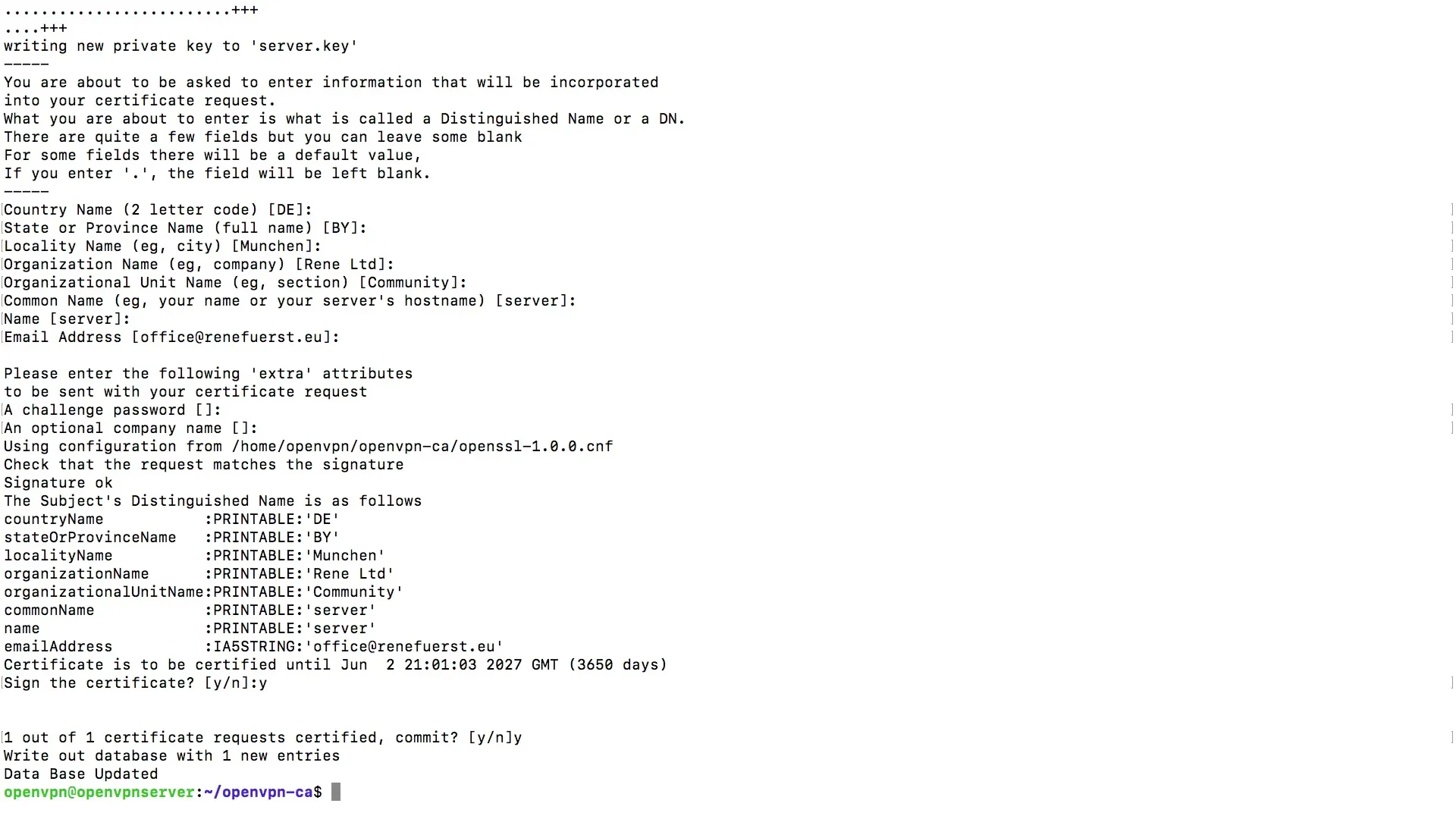

След въвеждането на необходимите данни, ще бъдеш попитан дали искаш да продължиш с процеса. Важно е да потвърдиш с „Y“ за Да. Ако настройките ти са на немски, просто въведи „J“. Сертификатът сега автоматично ще бъде издаден за срок от десет години.

Стъпка 4: Завършване на създаването на сървърните сертификати

Сега отново ще бъдеш помолен да потвърдиш. Потвърди това още веднъж, за да завършиш успешното създаване на сертификата. След като това стане, базата данни на сертификационния орган ще бъде актуализирана и твоите сървърни сертификати ще бъдат завършени.

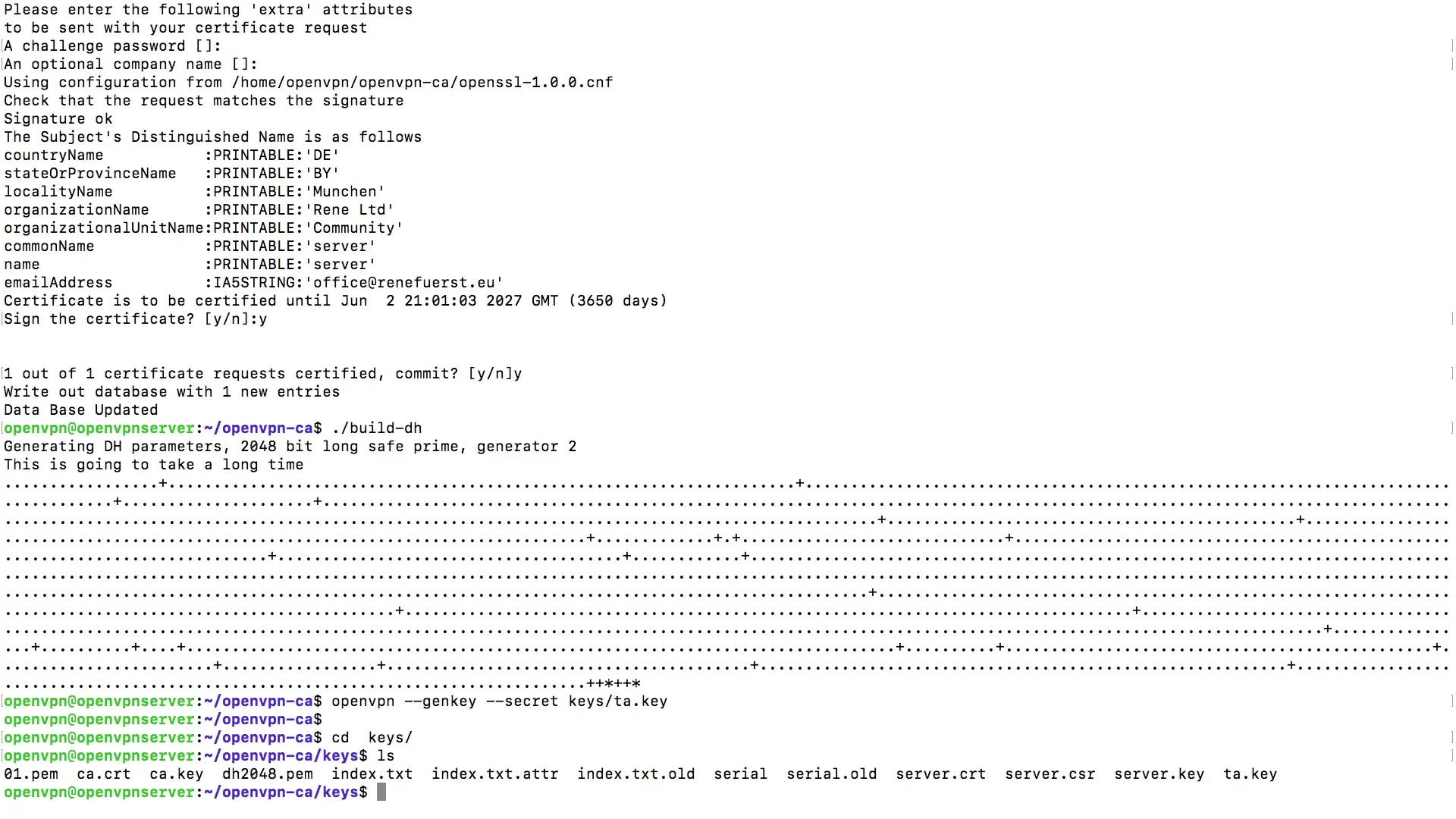

Стъпка 5: Създаване на файла за Diffie-Hellman

Сега, след като сървърните сертификати са създадени, трябва да създадем файла за обмен на ключове с Diffie-Hellman. Има специален файл за генериране на Diffie-Hellman, който сега ще стартираме. Този процес може да отнеме известно време, така че бъди търпелив. Може да отнеме до минута, в зависимост от производителността на сървъра ти.

Стъпка 6: Създаване на TLS удостоверяващ файл

В следващата стъпка ще създадем допълнителен файл за удостоверяване на целостта за TLS. И този файл можем да генерираме чрез OpenVPN. Стартирай OpenVPN и избери опцията за създаване на секретен ключ. Той ще бъде запазен като файл „ta.key“ в директорията „keys“.

Стъпка 7: Проверка на създадените файлове

След като си създал всички необходими файлове, да разгледаме файловете в папката „keys“. Там ще видиш различни файлове, включително Diffie-Hellman ключа, TLS удостоверяващия файл, както и файловете за Server-CSR и Server-Key. Увери се, че всички необходими файлове са налице.

Обобщение – Създаване на сървърни сертификати с OpenVPN

Ти премина през всички стъпки, необходими за създаване на сървърни сертификати за OpenVPN. От първоначалното генериране на сървърни ключове до изискванията за файла с Diffie-Hellman – това ръководство ти предостави ясен поглед върху това как можеш да работиш безопасно в мрежата.

Често задавани въпроси

Каква е целта на сървърните сертификати?Сървърните сертификати позволяват безопасно удостоверяване и криптиране в мрежата.

Колко време са валидни сертификатите?Издадените сертификати имат валидност от десет години.

Колко време отнема създаването на файла за Diffie-Hellman?Създаването може да отнеме между няколко секунди и минута, в зависимост от сървъра ти.

Защо паролите трябва да бъдат оставени празни?Празната парола предотвратява да те питат за парола при всяко свързване.