Konfigurasi sebuah OpenVPN-Server dan pengaturan Jaringan serta Firewall yang terkait sangat penting untuk keamanan dan fungsionalitas VPN Anda. Dalam panduan ini, saya akan menunjukkan kepada Anda langkah demi langkah bagaimana cara Anda melakukan pengaturan yang diperlukan untuk berhasil mengatur layanan OpenVPN Anda.

Poin-poin penting

- Aktivasi pengalihan IP untuk lalu lintas melalui VPN.

- Konfigurasi aturan firewall untuk mengizinkan lalu lintas VPN.

- Penyamaran paket IP untuk menjaga identitas klien internal.

Langkah 1: Aktifkan pengalihan IP

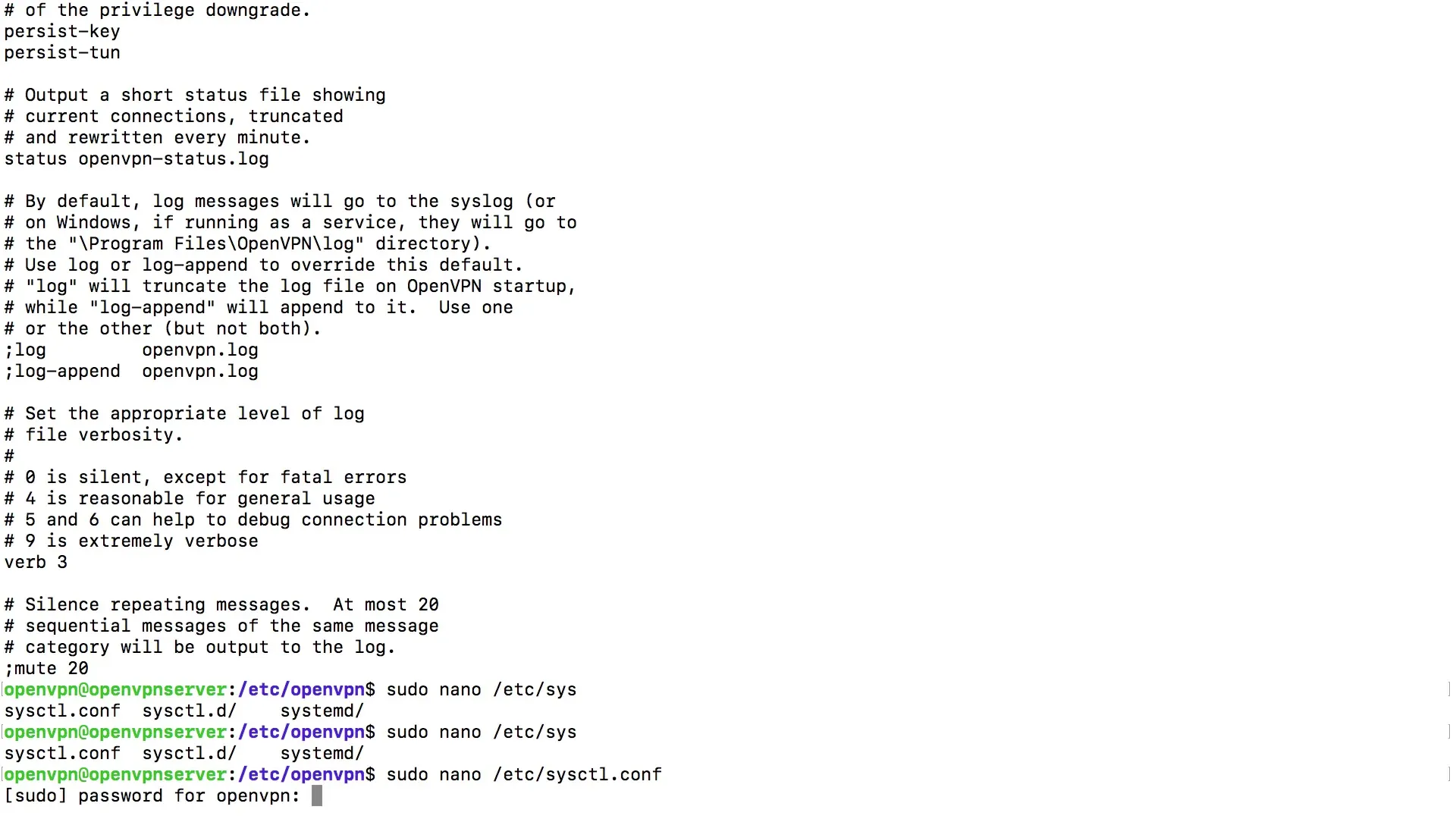

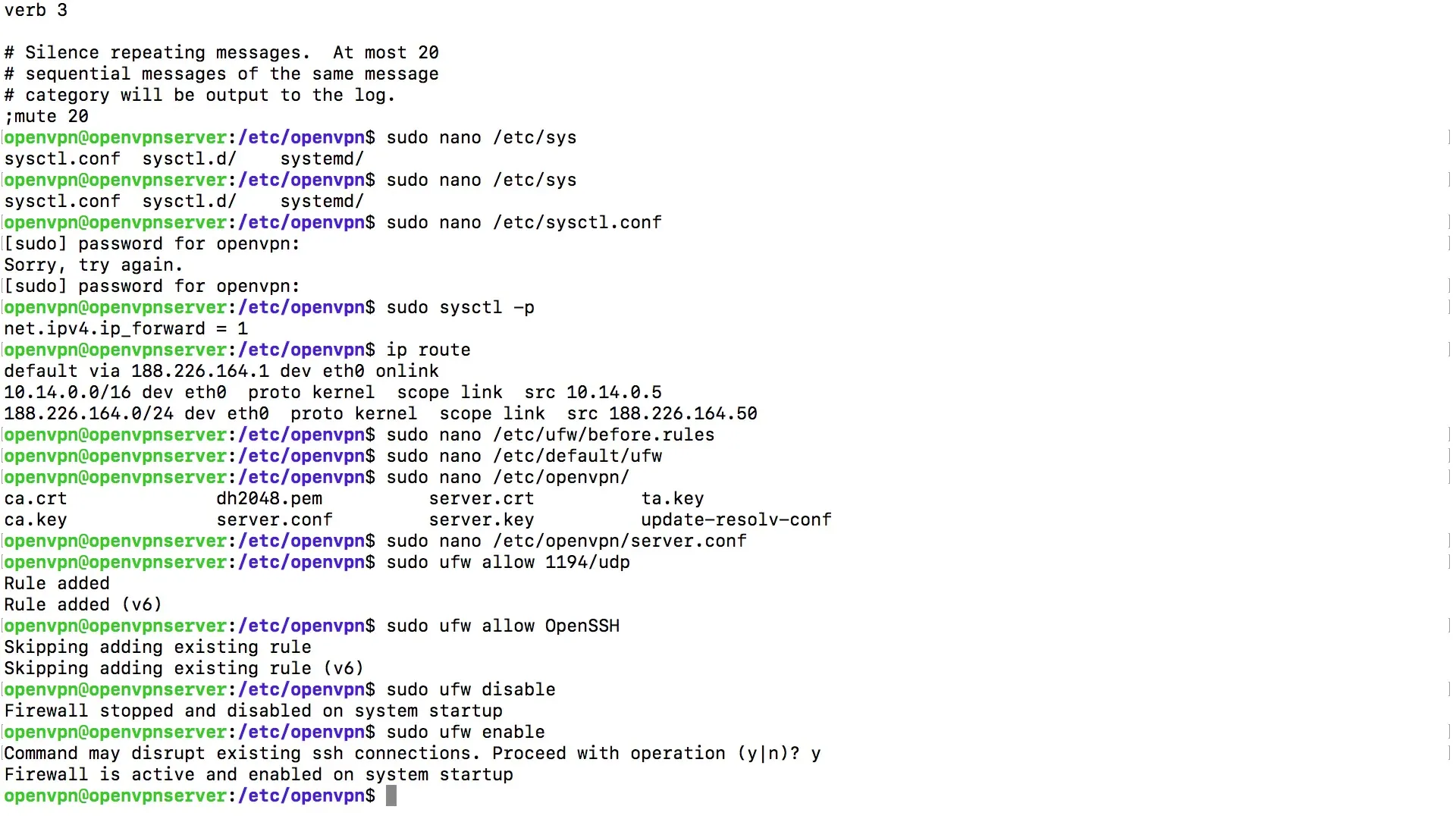

Pertama, Anda perlu mengaktifkan pengalihan IP di server Anda. Ini diperlukan agar lalu lintas dapat diteruskan melalui VPN. Buka file sysctl.conf.

Masukkan perintah di terminal untuk membuka file dengan editor Nano:

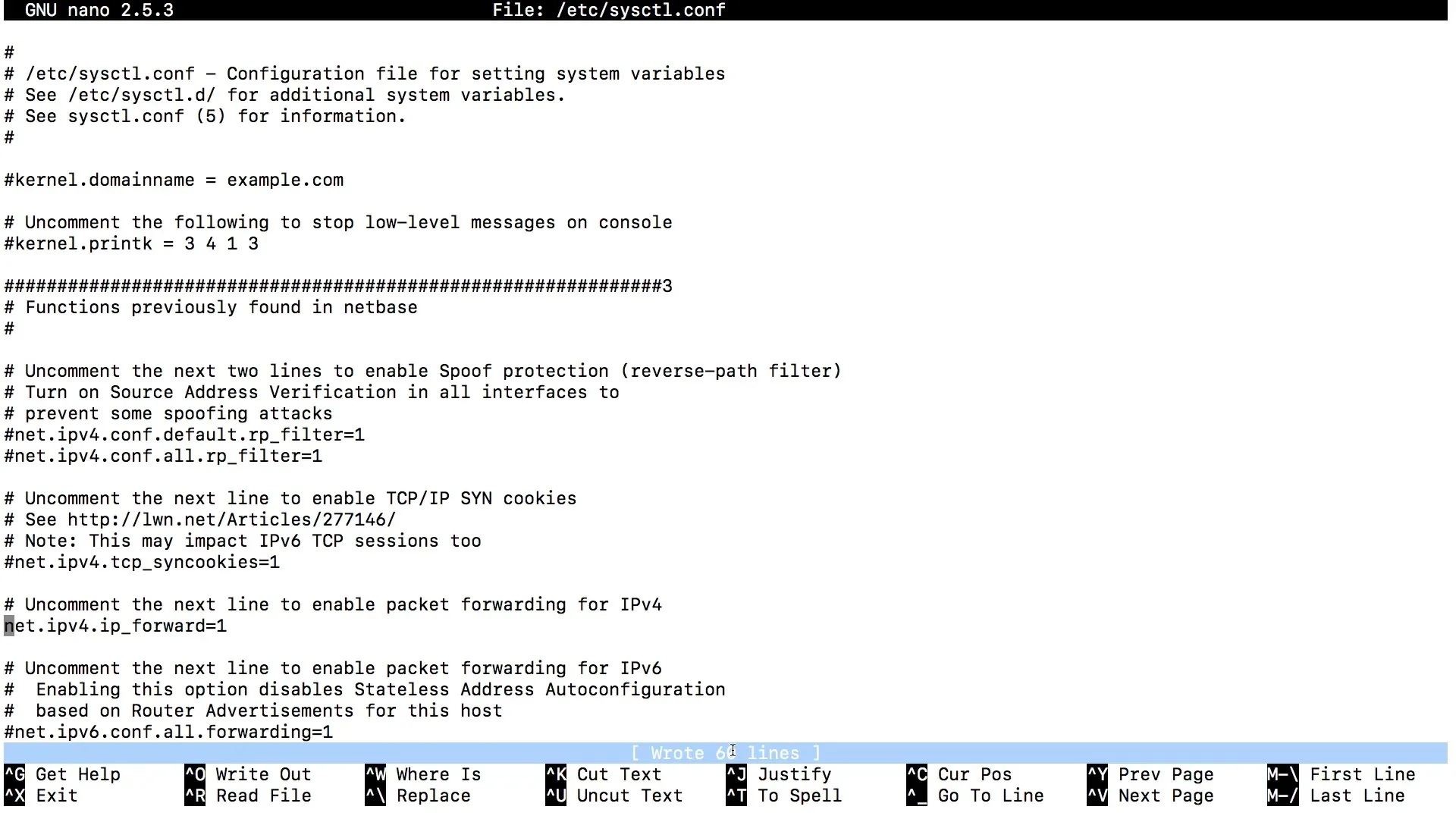

Di dalam file ini, cari baris yang mengaktifkan pengalihan IP. Ini terlihat seperti ini:

Hapus tanda komentar di depan angka 1, sehingga barisnya terlihat seperti ini. Simpan file dengan Ctrl + O dan keluar dari editor dengan Ctrl + X.

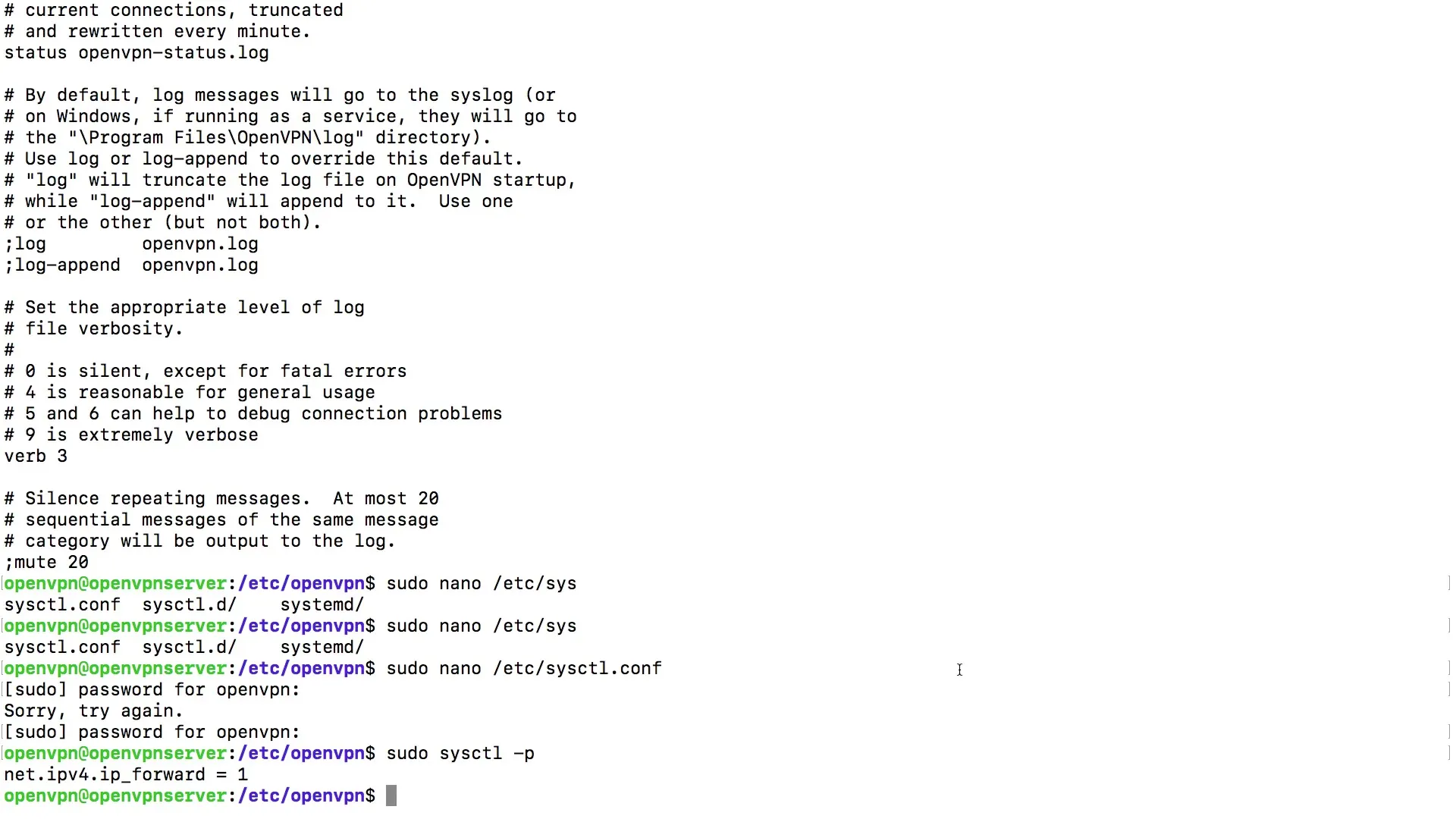

Muata teman barunya dengan memasukkan perintah berikut:

Langkah 2: Konfigurasi Firewall

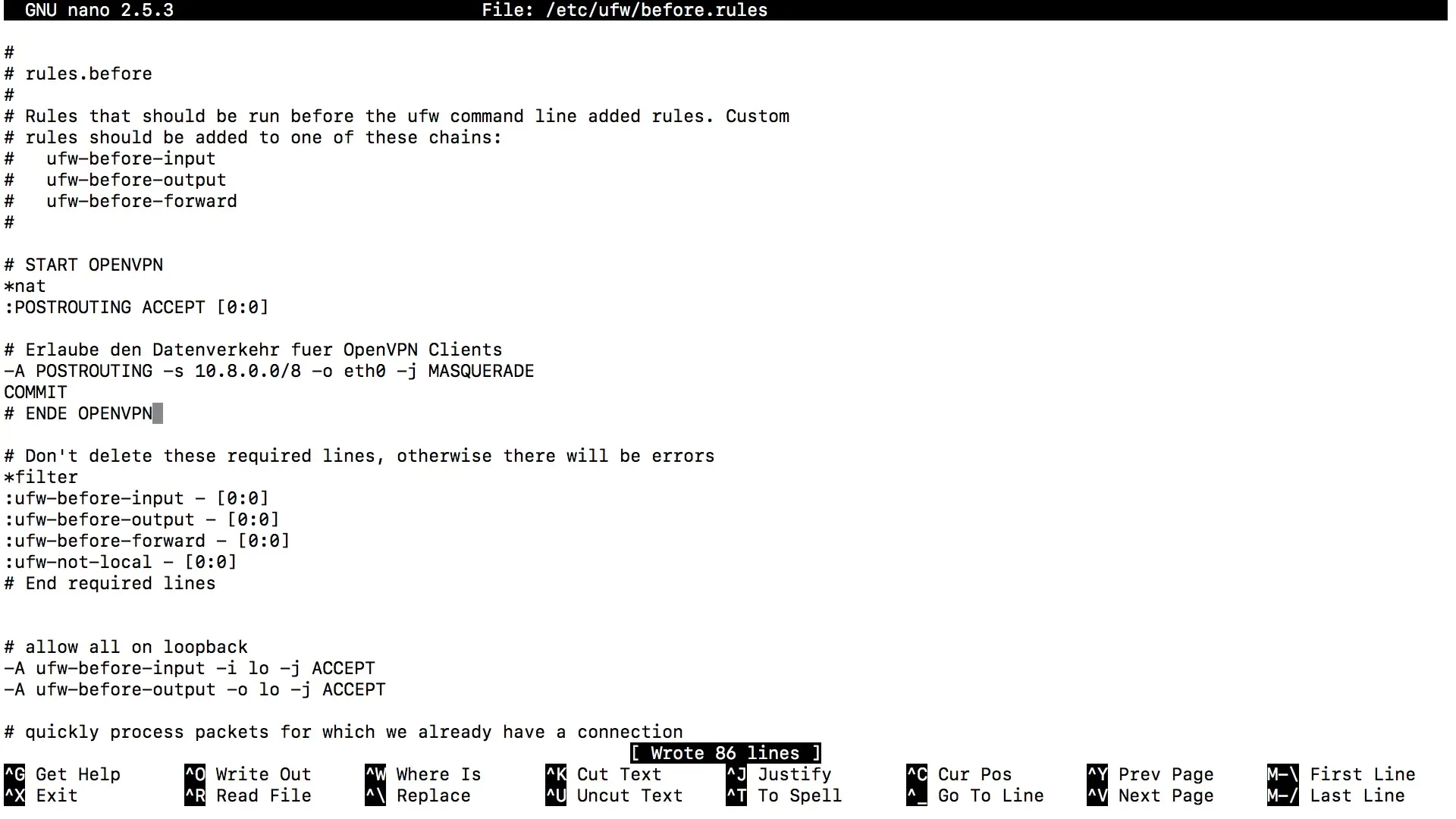

Sekarang kita akan membahas pengaturan Firewall. Anda harus memastikan bahwa firewall mengizinkan lalu lintas untuk klien yang terhubung melalui VPN. Ini dapat dilakukan dengan membuat aturan baru di UFW (Uncomplicated Firewall).

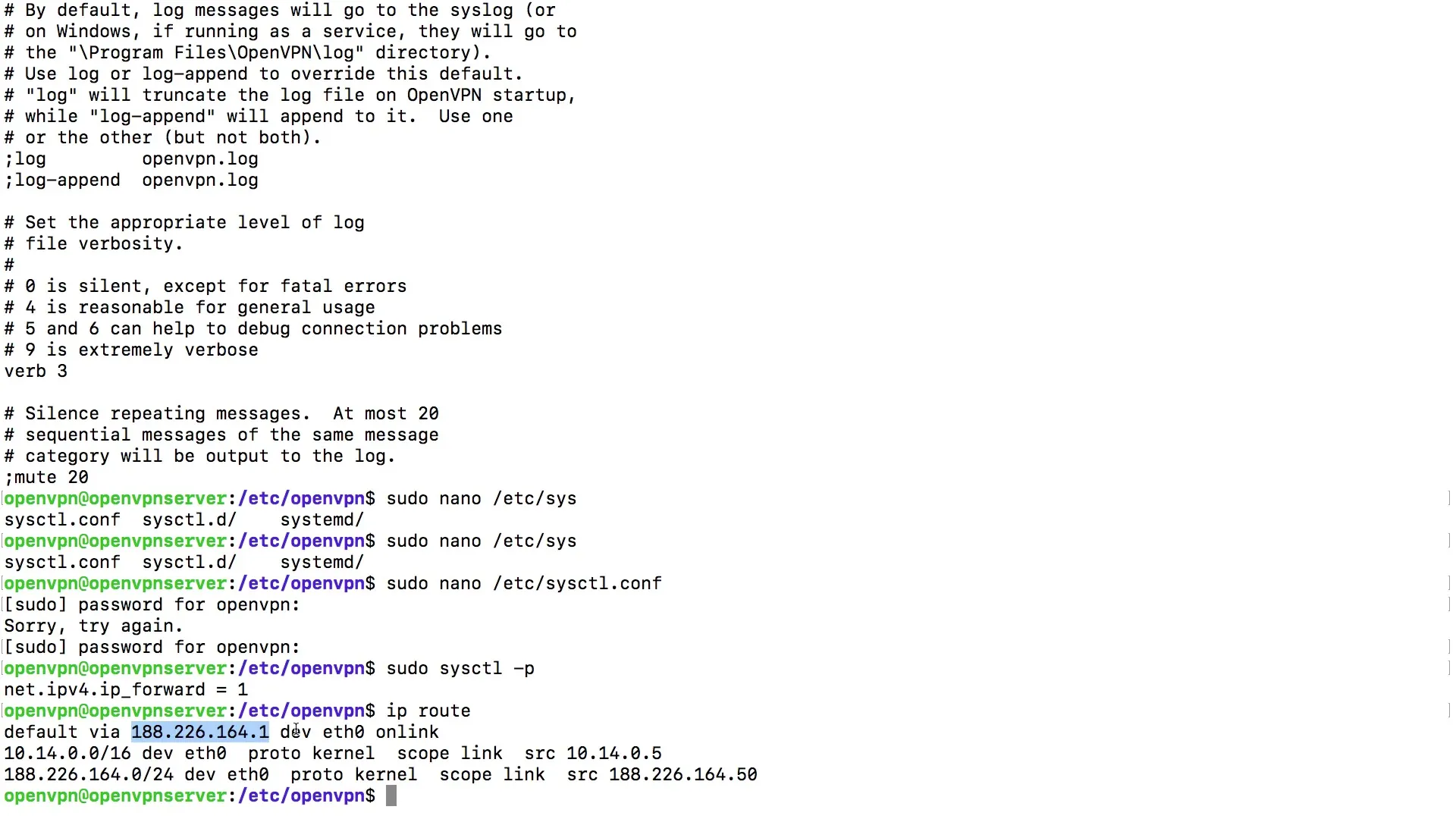

Pertama, lihat informasi routing untuk mengidentifikasi rute default yang tepat untuk server Anda:

Pastikan untuk mencatat Default-Route yang biasanya ditampilkan sebagai default via. Ingat perangkat jaringan yang digunakan (biasanya eth0 atau yang serupa).

Sekarang buka aturan untuk UFW:

Ganti eth0 dengan perangkat yang Anda catat sebelumnya. Simpan file dengan Ctrl + O dan keluar dengan Ctrl + X.

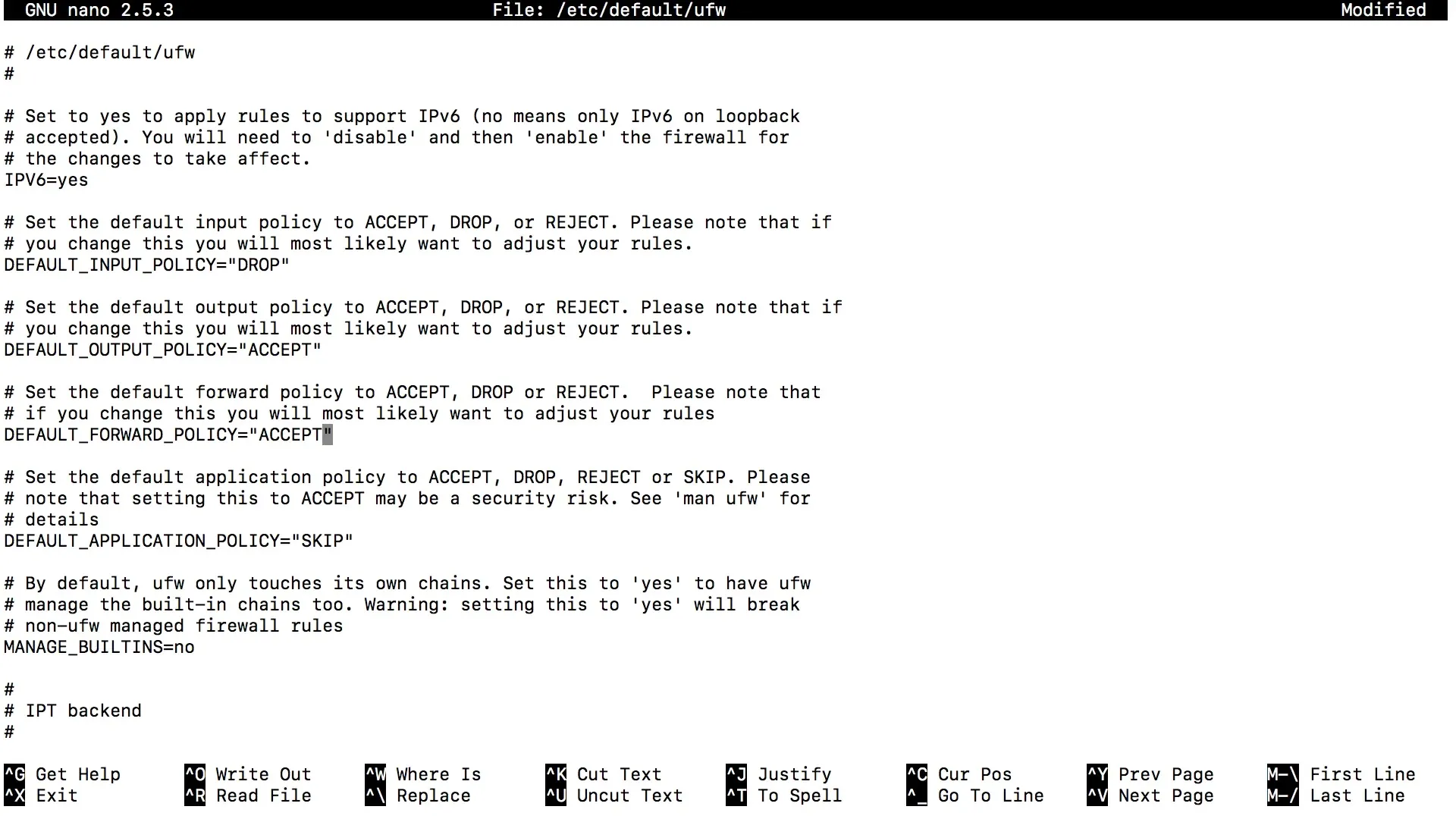

Langkah 3: Sesuaikan pengaturan Firewall

Sekarang Anda perlu menyesuaikan kebijakan firewall default. Buka file konfigurasi UFW:

Cari baris dengan kebijakan default untuk pengalihan. Ini harus diset ke DROP. Ubah ini menjadi ACCEPT.

Simpan file sekali lagi dengan Ctrl + O dan keluar dengan Ctrl + X.

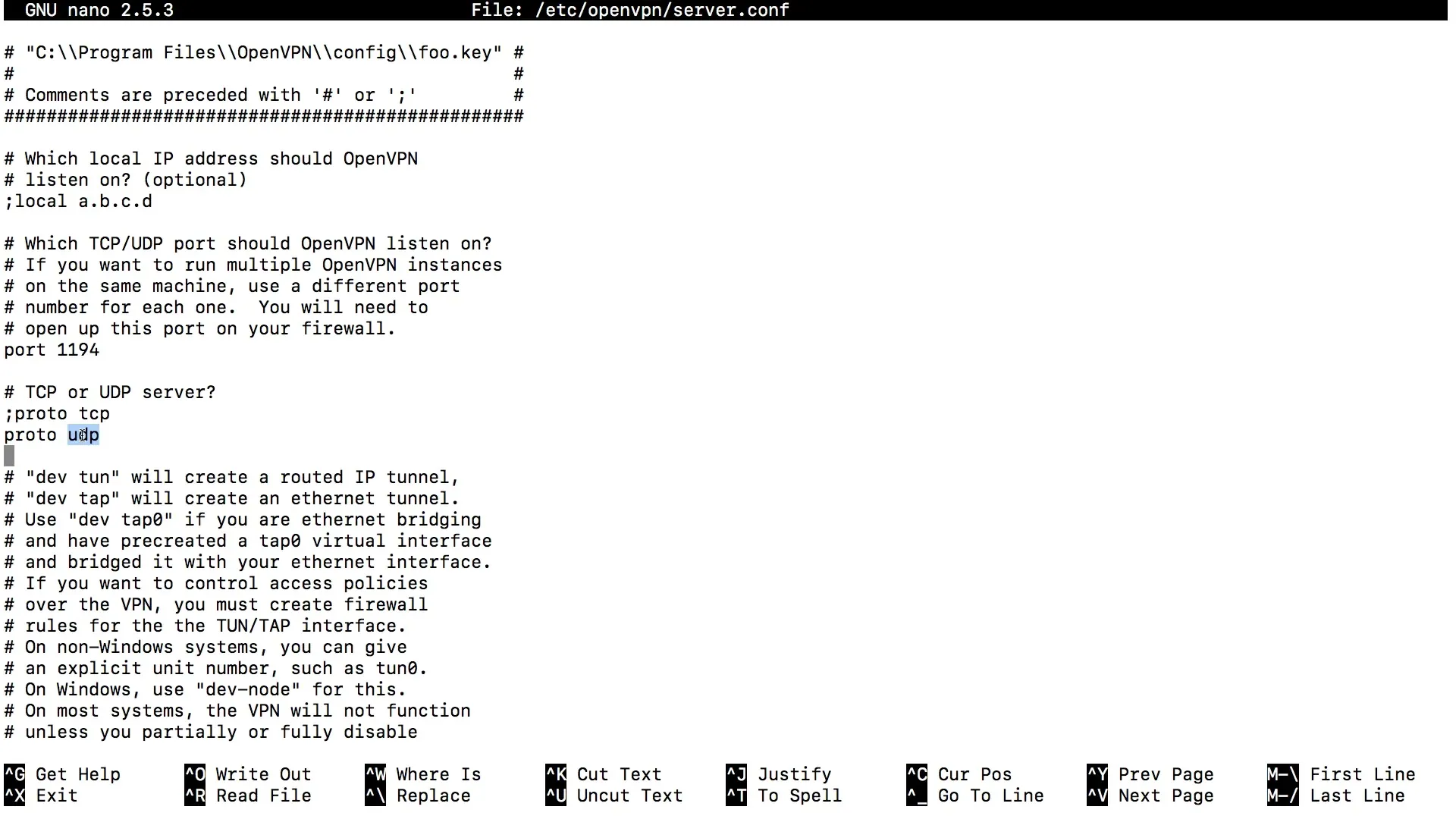

Langkah 4: Buka port untuk OpenVPN

Periksa file konfigurasi server OpenVPN untuk memastikan bahwa port 1194 disetel dengan benar. Buka file berikut:

Pastikan baris proto udp atau proto tcp diaktifkan, tergantung pada penggunaan Anda.

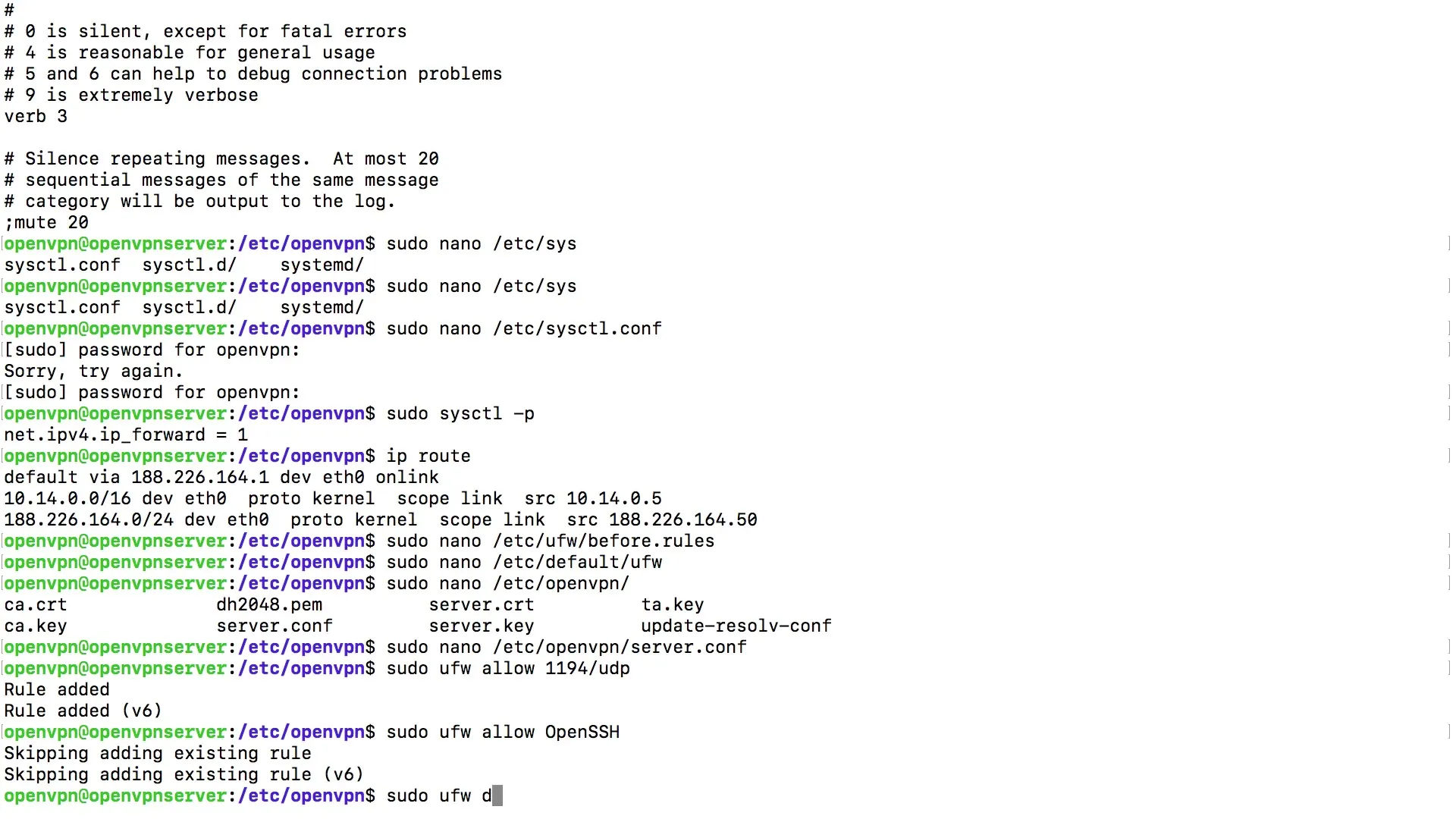

Pastikan untuk mengizinkan koneksi SSH juga, jika belum dilakukan:

Matikan dan nyalakan UFW untuk menerapkan perubahan terakhir:

Ringkasan

Pemasangan yang benar dari pengalihan IP dan aturan firewall sangat penting untuk berfungsinya server OpenVPN Anda. Dengan mengikuti langkah-langkah dalam panduan ini, Anda telah melakukan konfigurasi yang diperlukan untuk memastikan bahwa lalu lintas melalui VPN Anda terlindungi dan efisien.

Pertanyaan yang Sering Diajukan

Bagaimana cara mengaktifkan pengalihan IP?Gunakan perintah sudo nano /etc/sysctl.conf, hapus tanda komentar di depan baris net.ipv4.ip_forward = 1 dan simpan file.

Apa yang harus saya lakukan jika firewall terlalu membatasi?Pastikan kebijakan default untuk pengalihan diatur ke ACCEPT. Periksa juga aturan spesifik untuk OpenVPN di UFW.

Bagaimana saya bisa memastikan bahwa lalu lintas VPN berfungsi dengan benar?Periksa apakah port OpenVPN 1194 telah dibuka dan bahwa paket-paket disamarkan melalui rute jaringan yang benar.