OpenVPN-serverio konfigūracija ir su ja susijusios tinklo ir ugniasienės nustatymai yra itin svarbūs tavo VPN saugumui ir funkcionalumui. Šioje instrukcijoje parodysiu žingsnis po žingsnio, kaip atlikti reikalingus nustatymus, kad sėkmingai sukonfigūruotum savo OpenVPN paslaugą.

Svarbiausi pastebėjimai

- IP nukreipimo aktyvavimas duomenų srautui per VPN.

- Ugniasienės taisyklių konfigūravimas, leidžiantis VPN duomenų srautą.

- IP paketų maskavimas, siekiant išlaikyti vidinių klientų identitetą.

1 žingsnis: aktyvinti IP nukreipimą

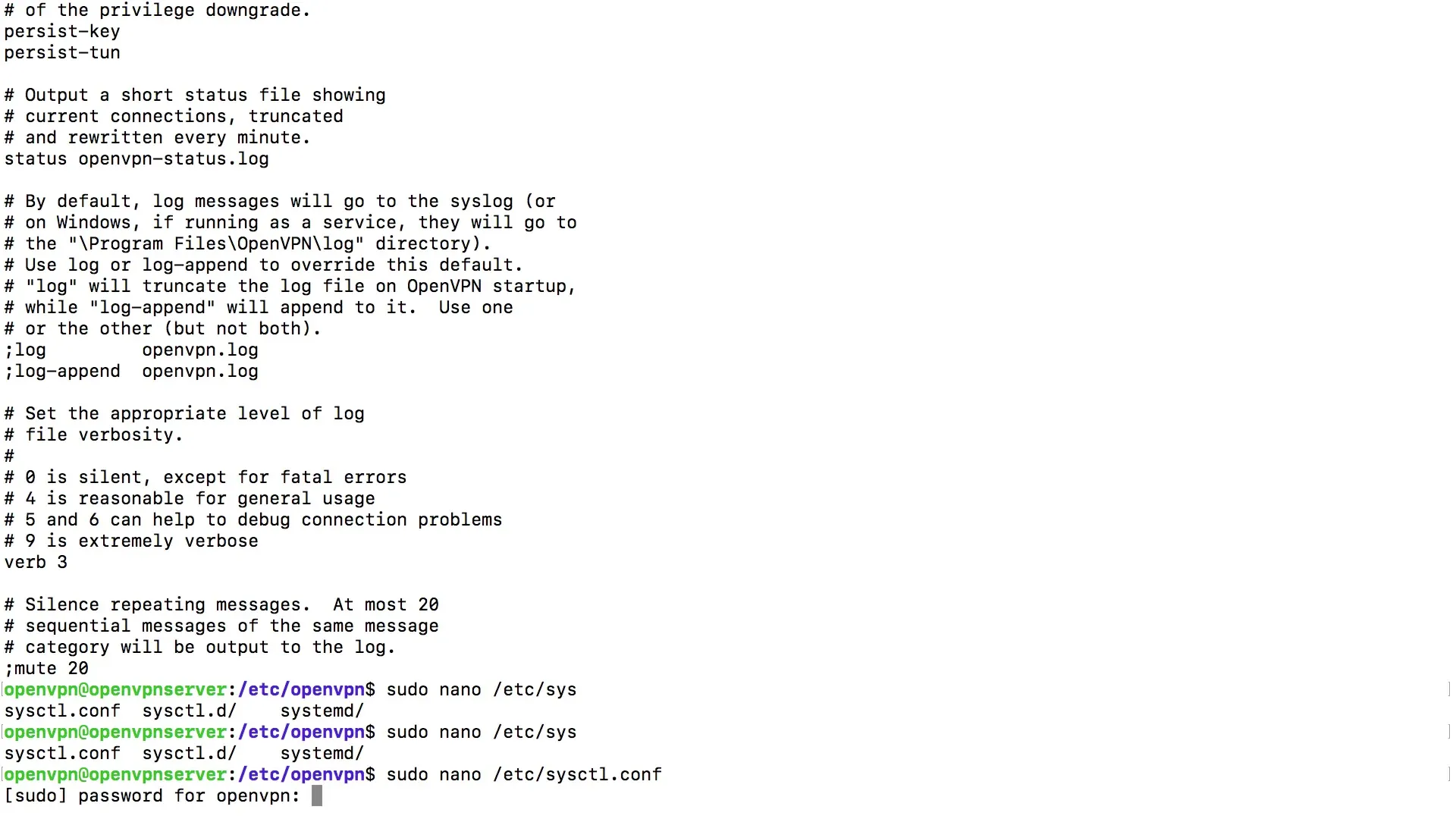

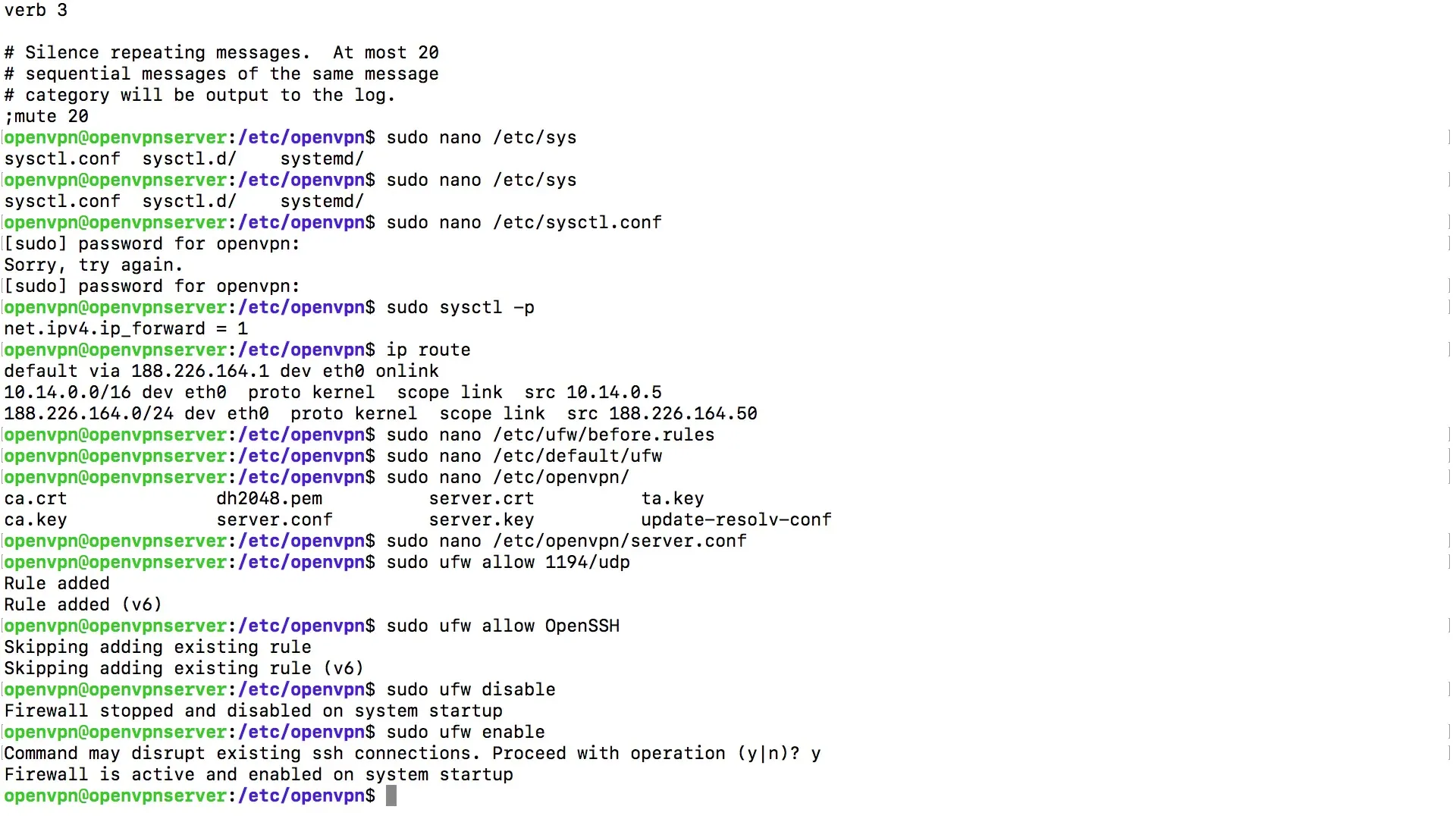

Pirma, turite aktyvuoti IP nukreipimą savo serveryje. Tai būtina, kad duomenų srautas galėtų būti nukreiptas per VPN. Tam atidarykite failą sysctl.conf.

Terminale įveskite komandą, kad atidarytumėte failą Nano redaktoriumi:

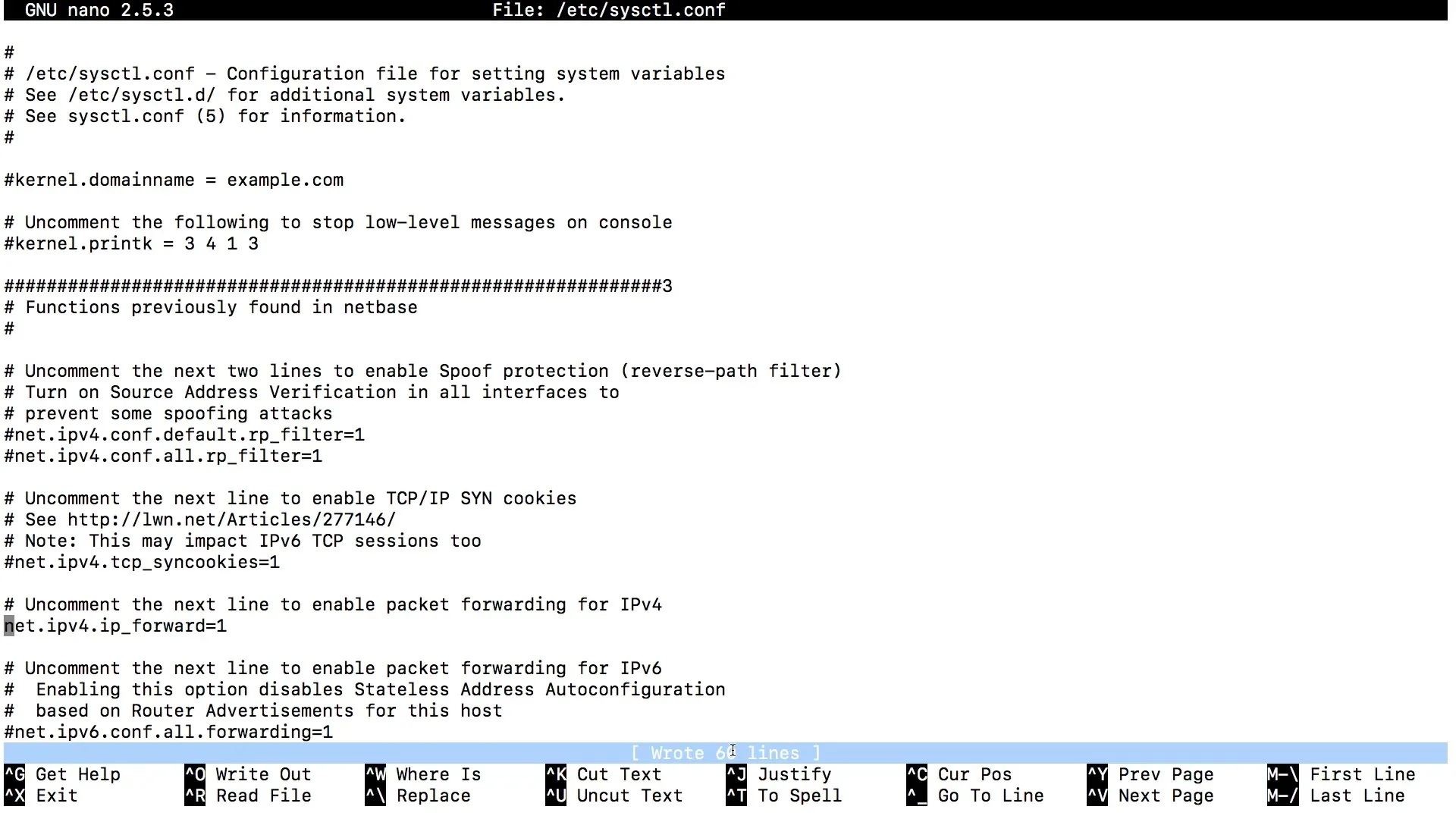

Failo viduje ieškokite eilutės, aktyvinančios IP nukreipimą. Ji atrodo taip:

Pašalinkite komentaro ženklą prieš 1, kad eilutė atrodytų taip. Išsaugokite failą su Ctrl + O ir išeikite iš redaktoriaus su Ctrl + X.

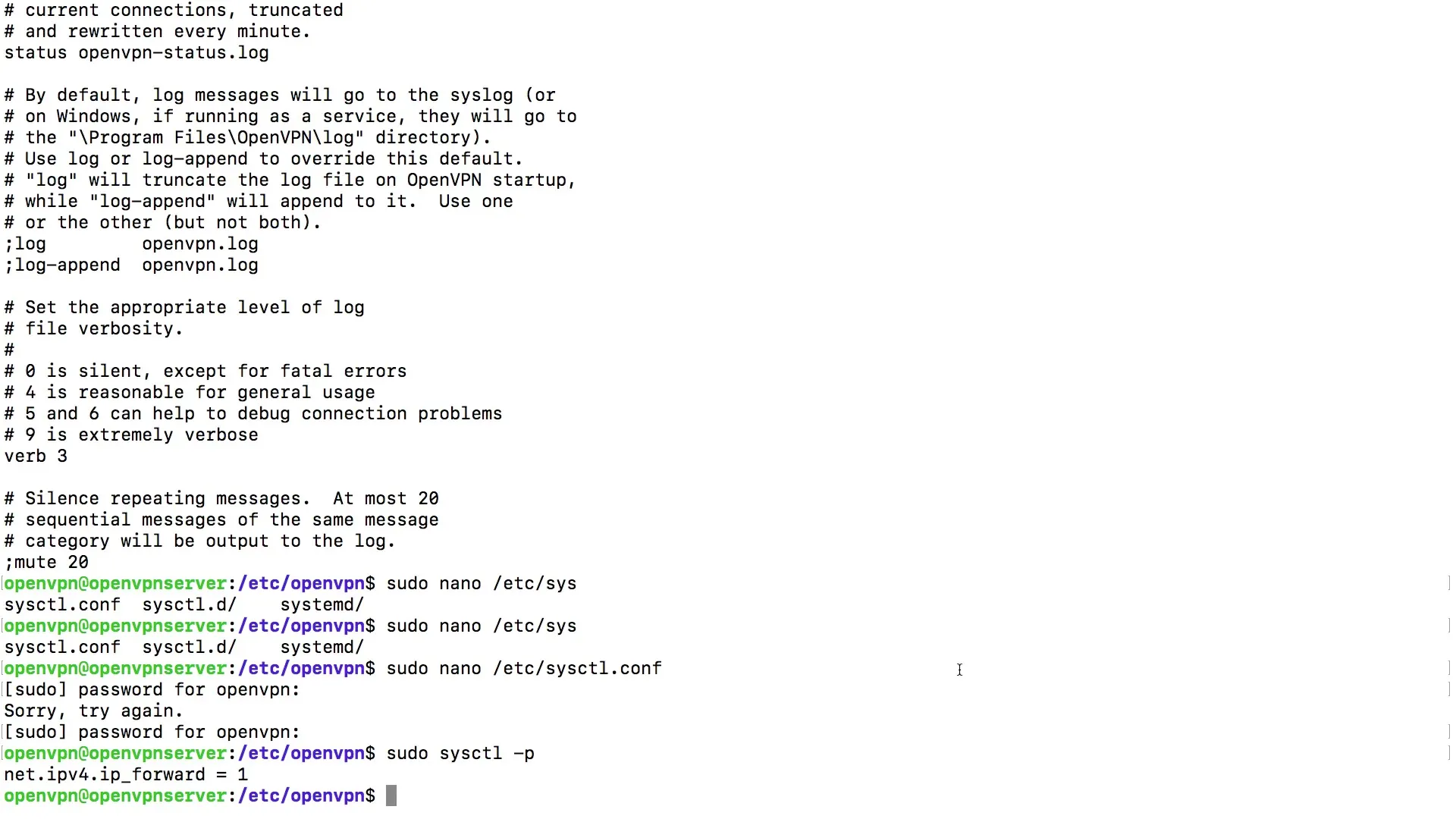

Įkelkite naujus nustatymus, įvedę šią komandą:

2 žingsnis: ugniasienės konfigūravimas

Dabar skiriame dėmesį ugniasienės nustatymams. Turite įsitikinti, kad ugniasienė leidžia srautą klientams, sujungtiems per VPN. Tai pasieksite sukurdami naują taisyklę UFW (Uncomplicated Firewall).

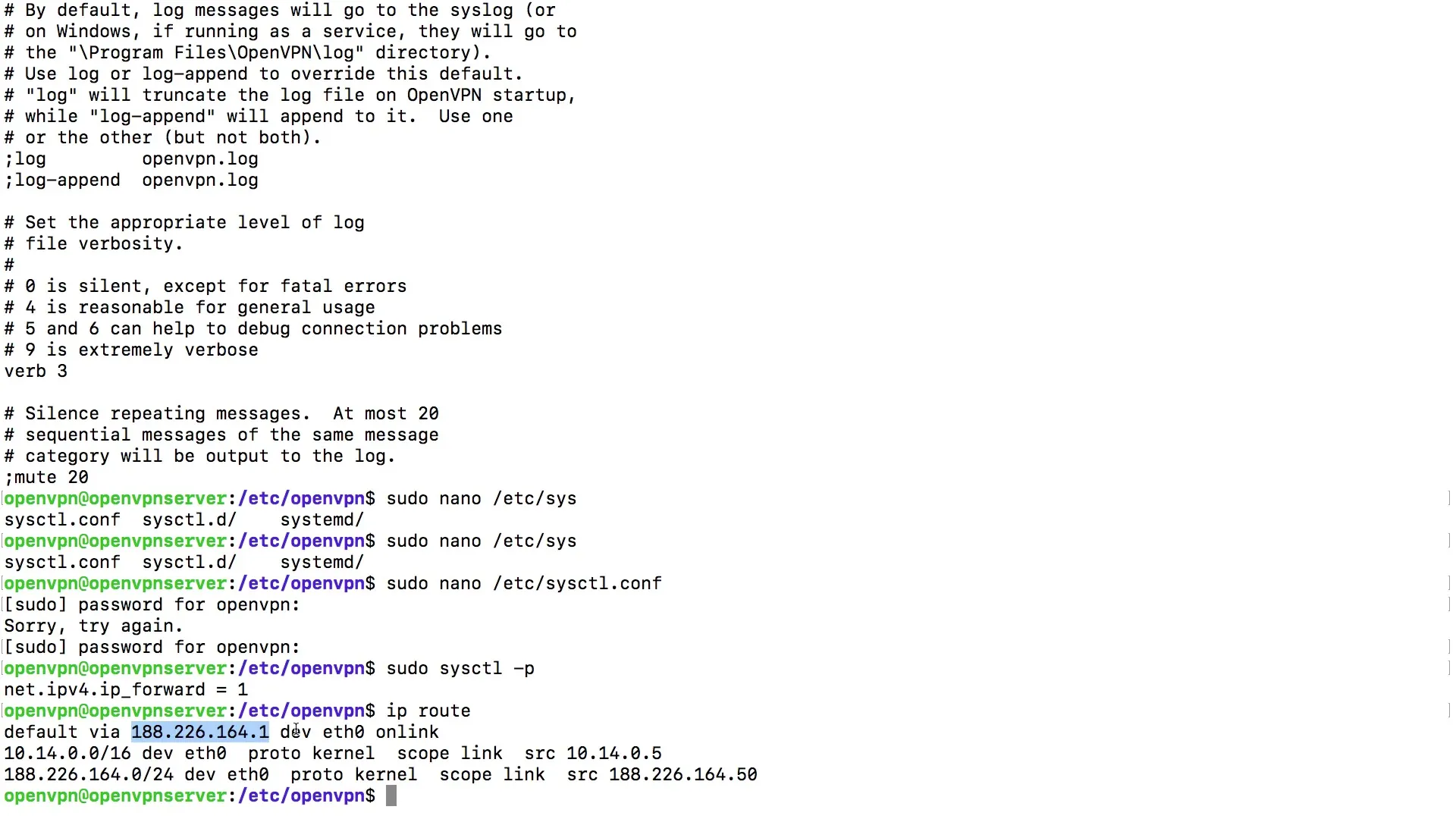

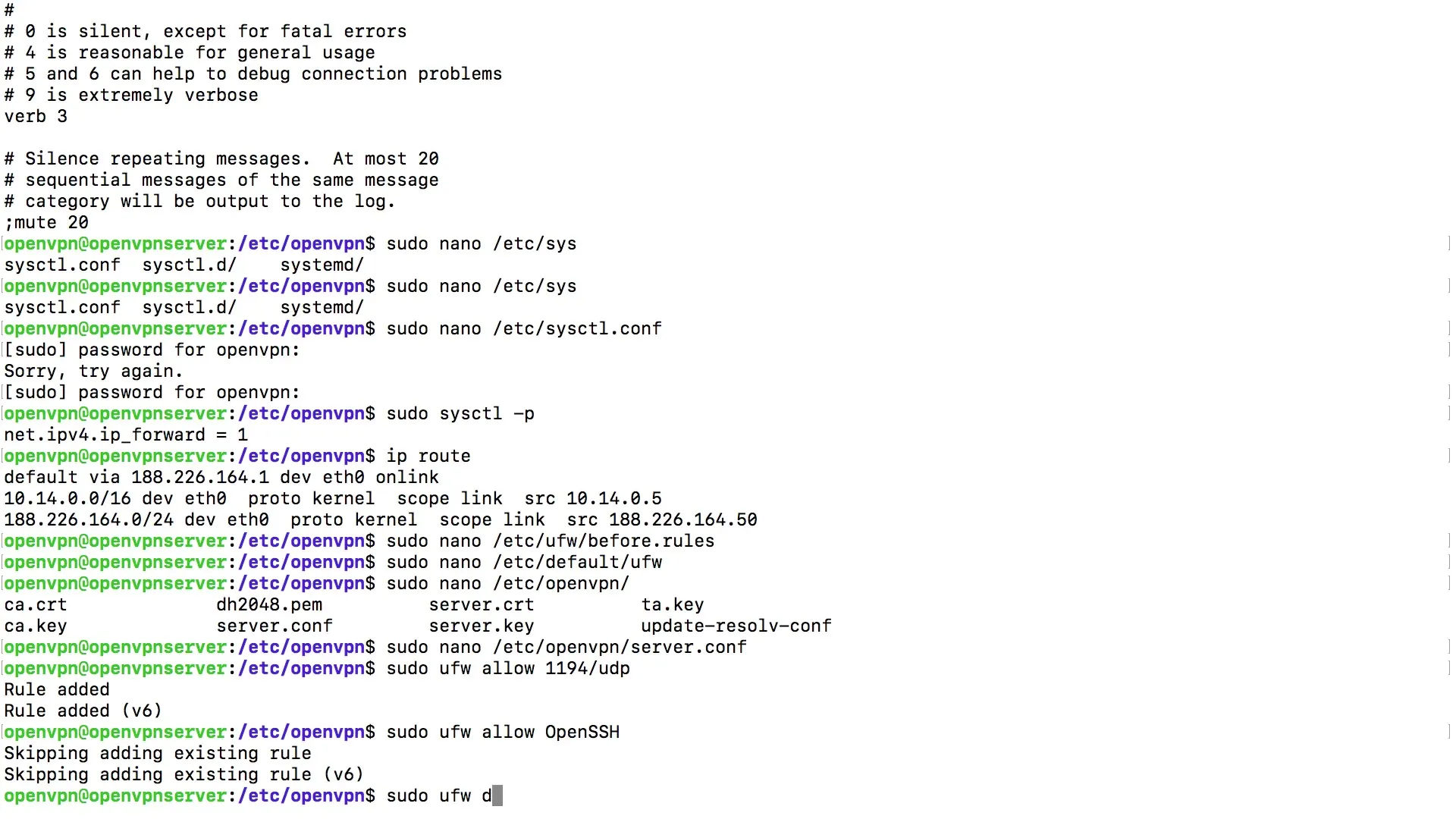

Pirmiausia pažvelkite į maršrutizavimo informaciją, kad nustatytumėte tinkamą numatytąją maršrutą savo serveriui:

Atkreipkite dėmesį į numatytąją maršrutą, kuri dažniausiai rodoma kaip default via. Užsirašykite tinklo įrenginį, kuris naudojamas (paprastai eth0 arba panašiai).

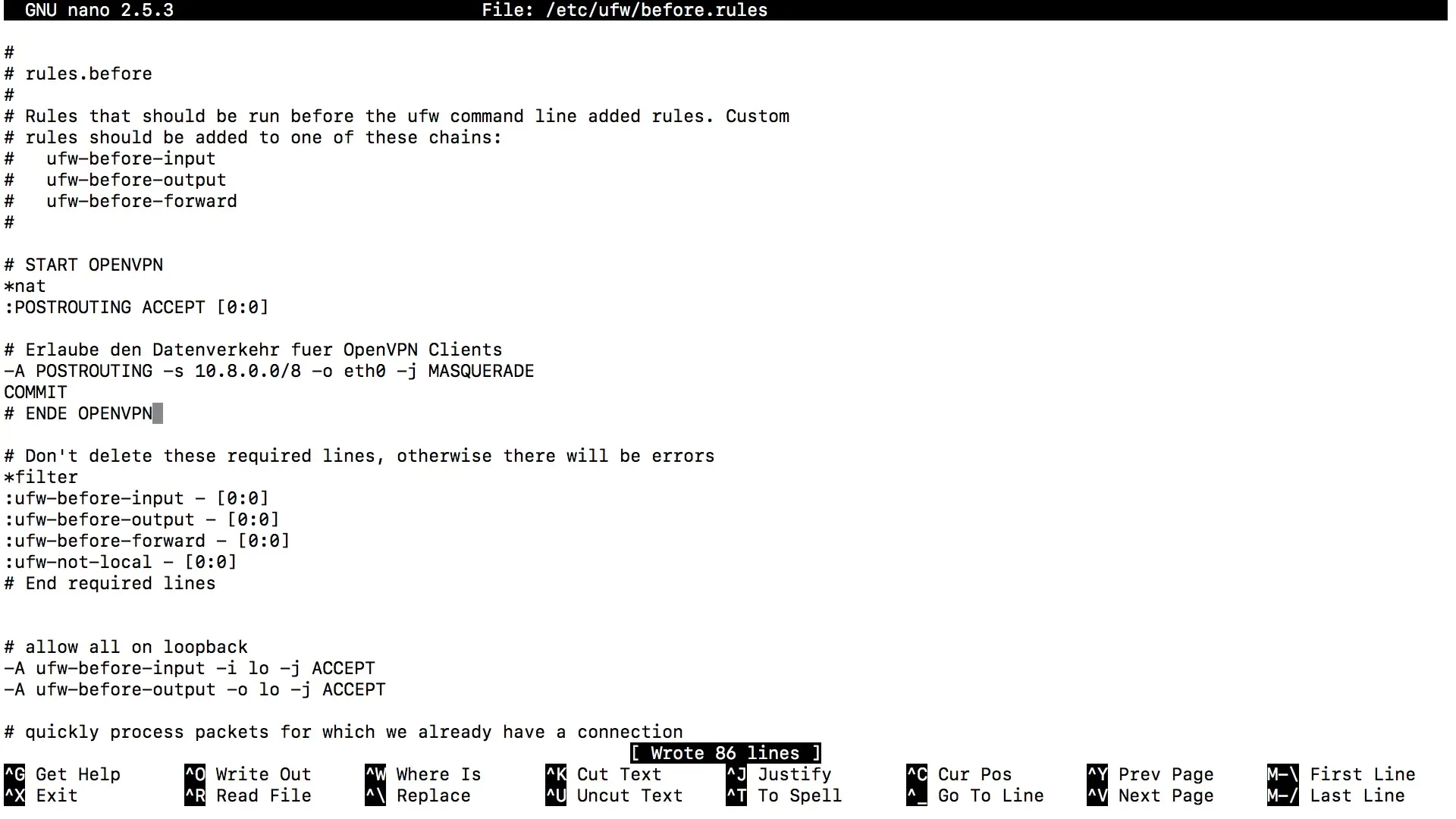

Dabar atidarykite UFW taisykles:

Pakeiskite eth0 į įrenginį, kurį užrašėte anksčiau. Išsaugokite failą su Ctrl + O ir išeikite su Ctrl + X.

3 žingsnis: pritaikyti ugniasienės nustatymus

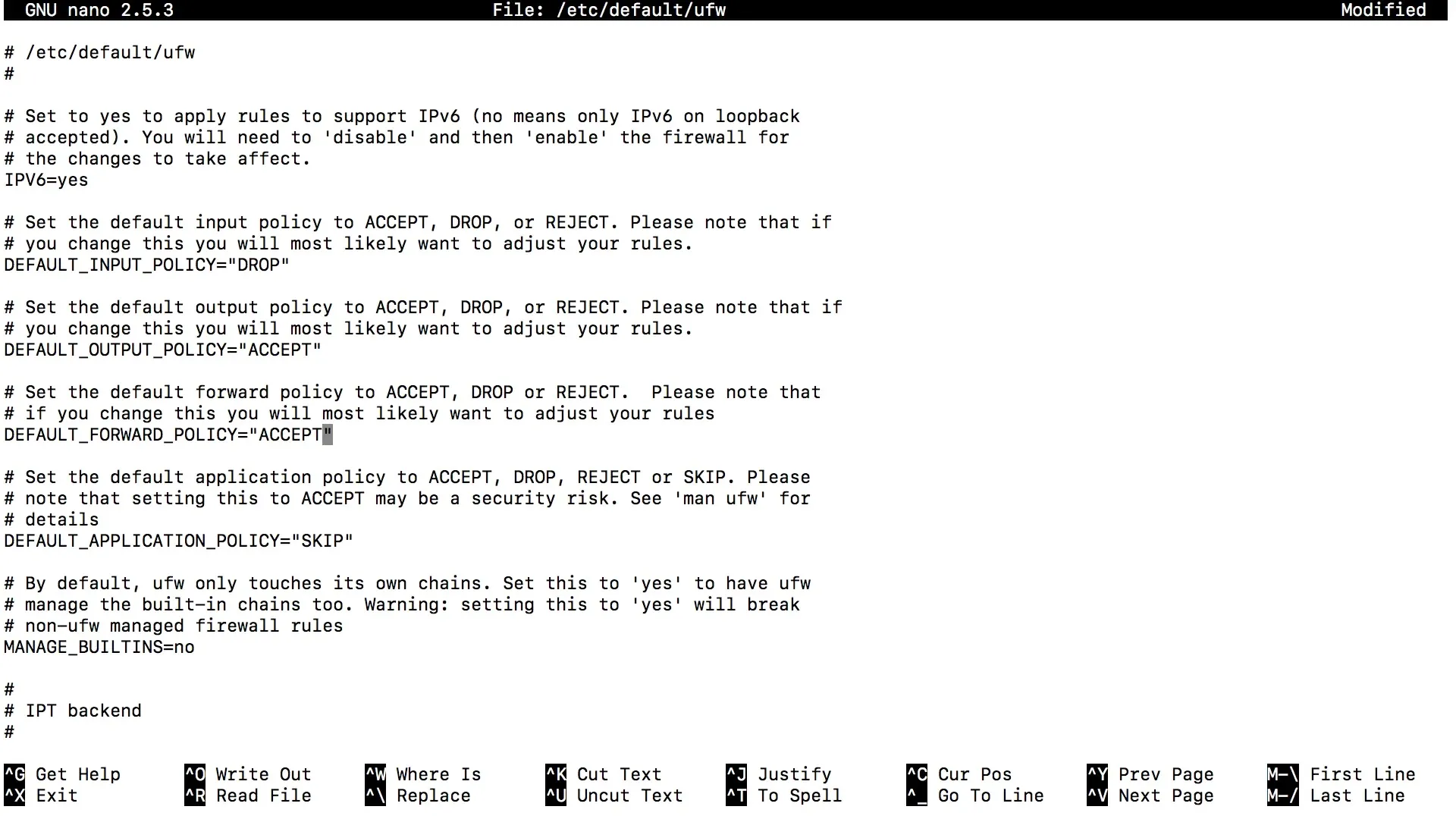

Dabar turite pritaikyti numatytąsias ugniasienės taisykles. Atidarykite UFW konfigūracijos failą:

Ieškokite eilutės su numatytąja nukreipimo politika. Ji turėtų būti nustatyta kaip DROP. Pakeiskite tai į ACCEPT.

Išsaugokite failą dar kartą su Ctrl + O ir išeikite su Ctrl + X.

4 žingsnis: atidaryti OpenVPN prievadą

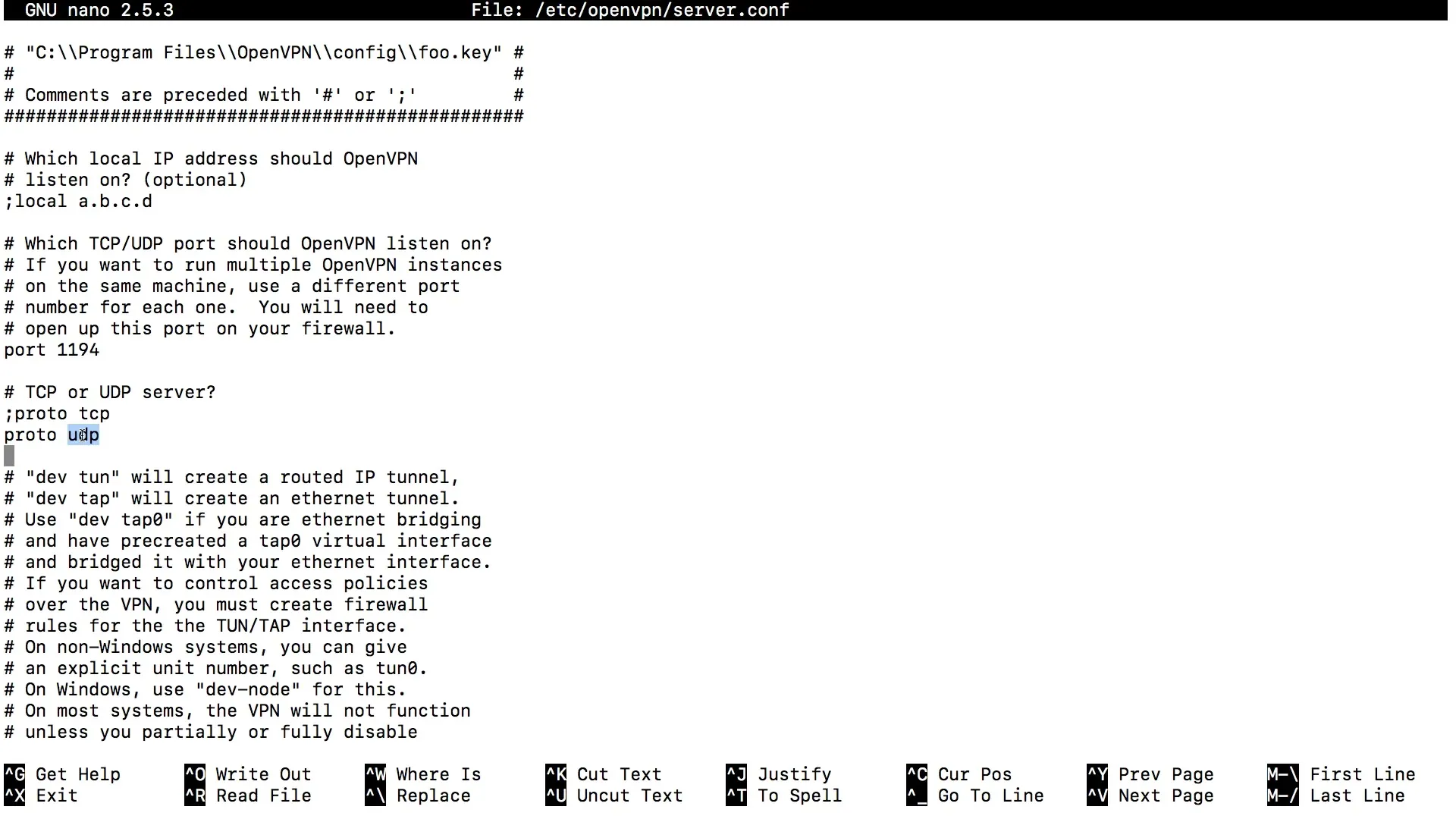

Patikrinkite OpenVPN serverio konfigūracijos failą, kad įsitikintumėte, jog prievadas 1194 yra teisingai nustatytas. Atidarykite šį failą:

Įsitikinkite, kad eilutė proto udp arba proto tcp yra aktyvuota, priklausomai nuo jūsų naudojimo.

Įsitikinkite, kad leidžiate SSH ryšį, jei to dar nepadarėte:

Deaktivinkite ir vėl aktyvinkite UFW, kad įsigaliojtų paskutiniai pakeitimai:

Santrauka

Tinkama IP nukreipimo ir ugniasienės taisyklių konfigūracija yra itin svarbi jūsų OpenVPN serverio veikimui. Sekdami šios instrukcijos žingsniais, atlikote būtinus nustatymus, kad įsitikintumėte, jog srautas per jūsų VPN yra saugus ir efektyvus.

Dažniausiai užduodami klausimai

Kaip aktyvinti IP nukreipimą?Naudokite komandą sudo nano /etc/sysctl.conf, pašalinkite komentarų ženklą prieš eilutę net.ipv4.ip_forward = 1 ir išsaugokite failą.

Kaip elgtis, jei ugniasienė pernelyg suvaržo?Įsitikinkite, kad numatytasis nukreipimo politikos nustatymas yra ACCEPT. Taip pat patikrinkite konkrečias OpenVPN taisykles UFW.

Kaip galiu įsitikinti, kad VPN duomenų srautas veikia tinkamai?Patikrinkite, ar OpenVPN prievadas 1194 yra atidarytas ir kad paketai yra maskuojami per tinkamą tinklo maršrutą.