A configuração de um OpenVPN-servidor e as respectivas configurações de rede e firewall são cruciais para a segurança e funcionalidade do seu VPN. Neste guia, eu vou te mostrar passo a passo como você deve fazer as configurações necessárias para configurar com sucesso seu serviço OpenVPN.

Principais insights

- Ativação do encaminhamento de IP para o tráfego através do VPN.

- Configuração das regras de firewall para permitir o tráfego de VPN.

- Mascaramento de pacotes IP para preservar a identidade dos clientes internos.

Passo 1: Ativar o encaminhamento de IP

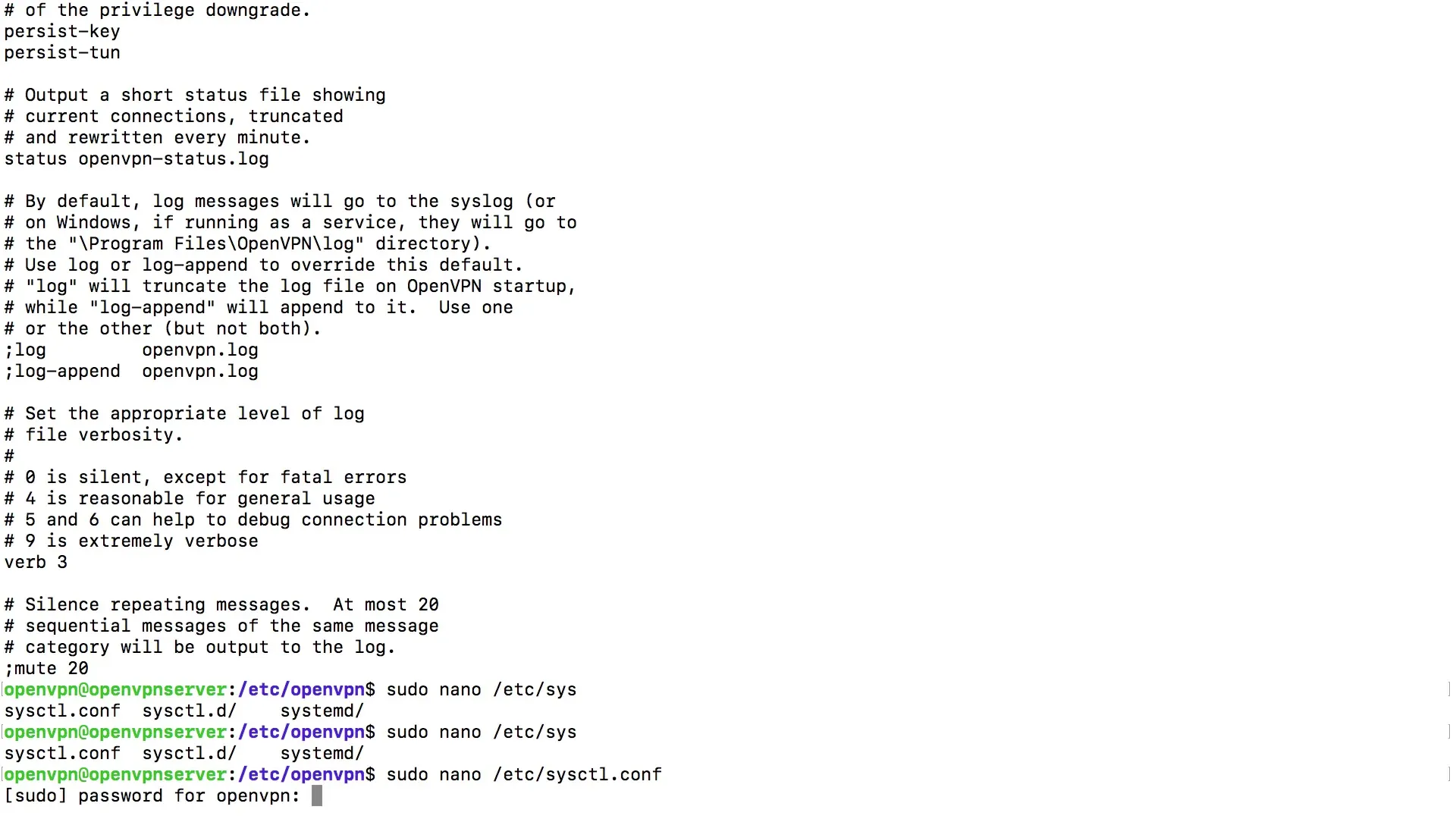

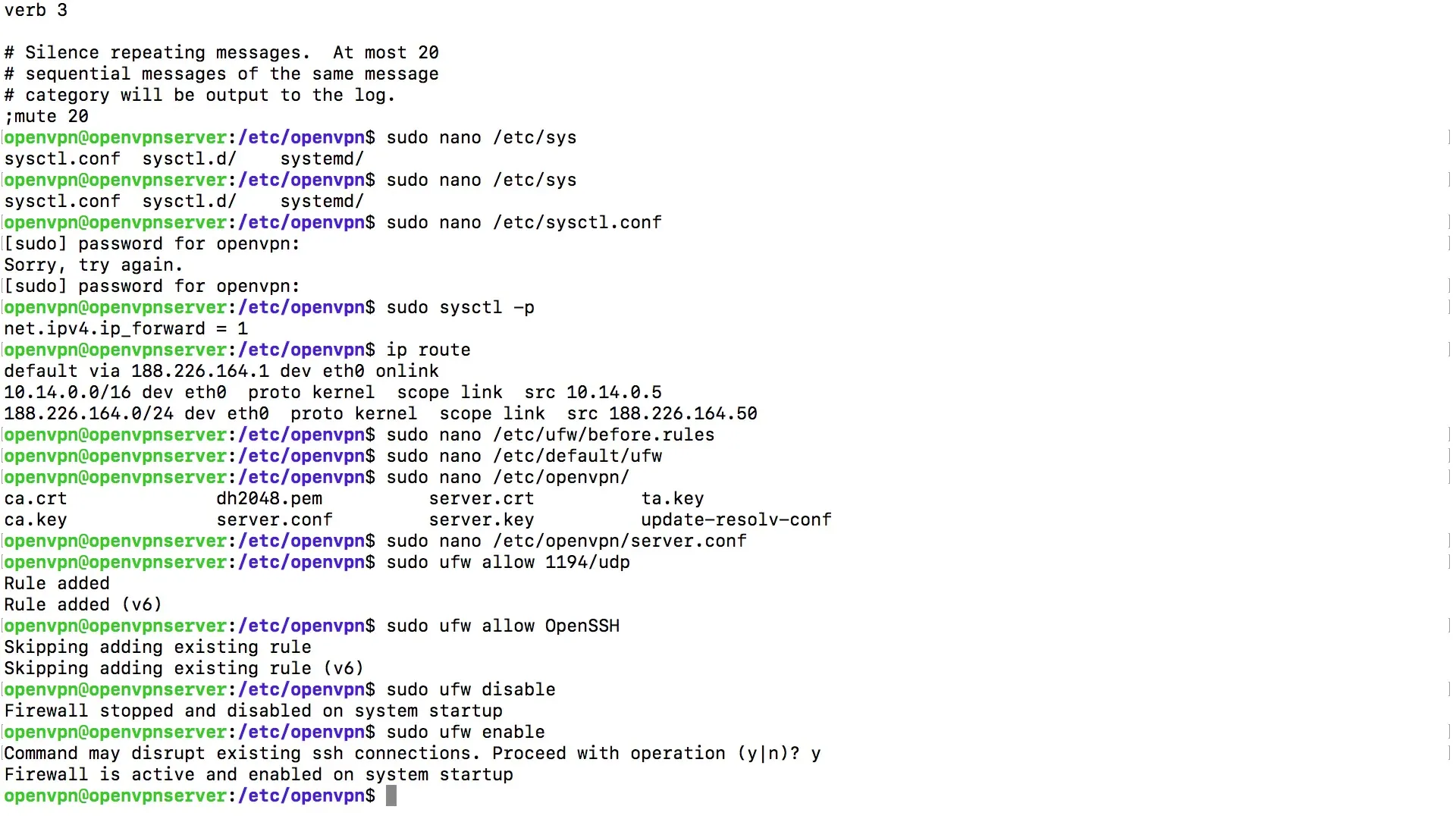

Primeiro, você precisa ativar o encaminhamento de IP em seu servidor. Isso é necessário para que o tráfego possa ser roteado através do VPN. Abra o arquivo sysctl.conf.

Insira o comando no terminal para abrir o arquivo com o editor Nano:

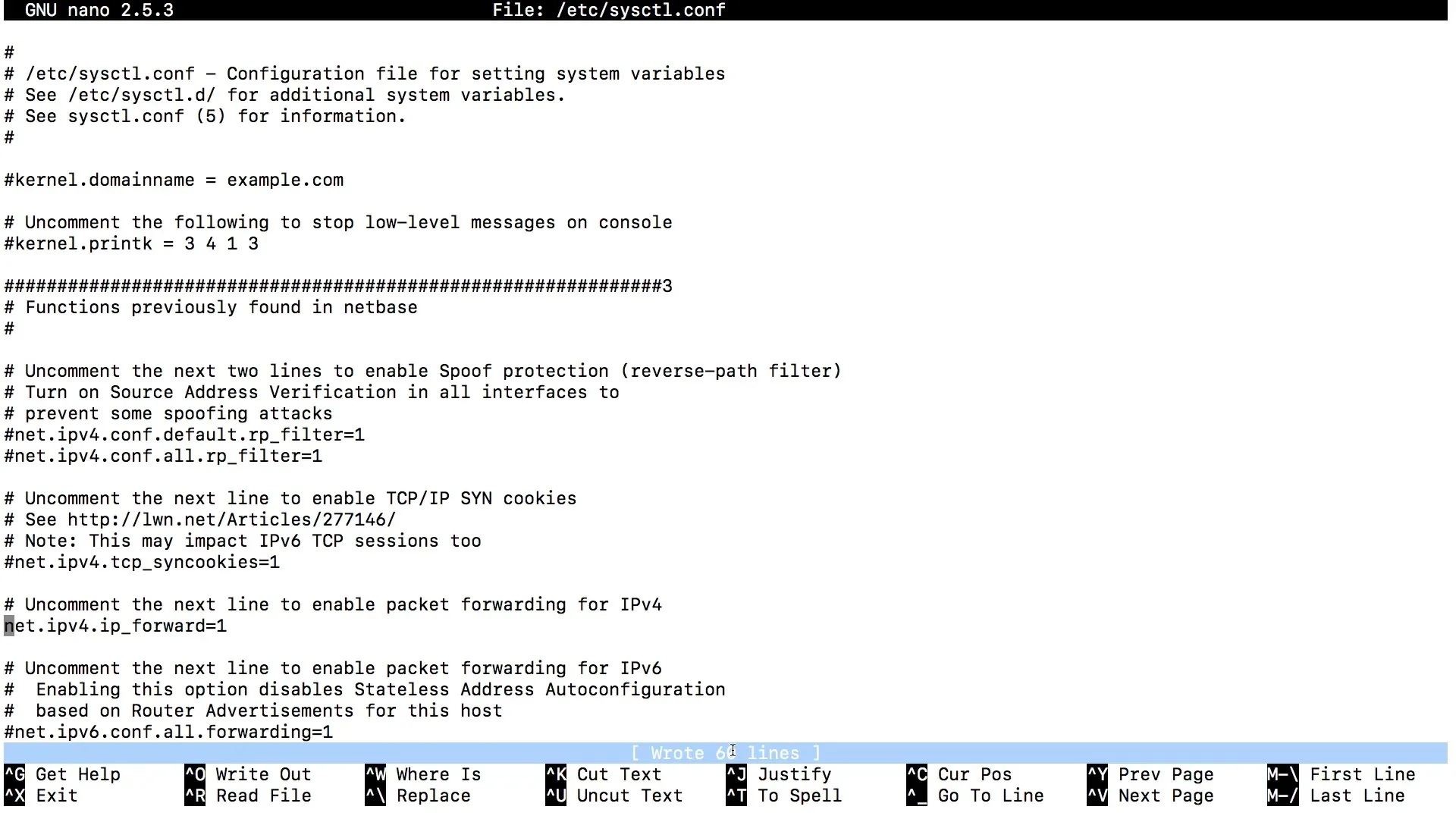

Dentro deste arquivo, procure pela linha que ativa o encaminhamento de IP. Ela deve ser assim:

Remova o caractere de comentário antes do 1, de modo que a linha fique assim. Salve o arquivo com Ctrl + O e saia do editor com Ctrl + X.

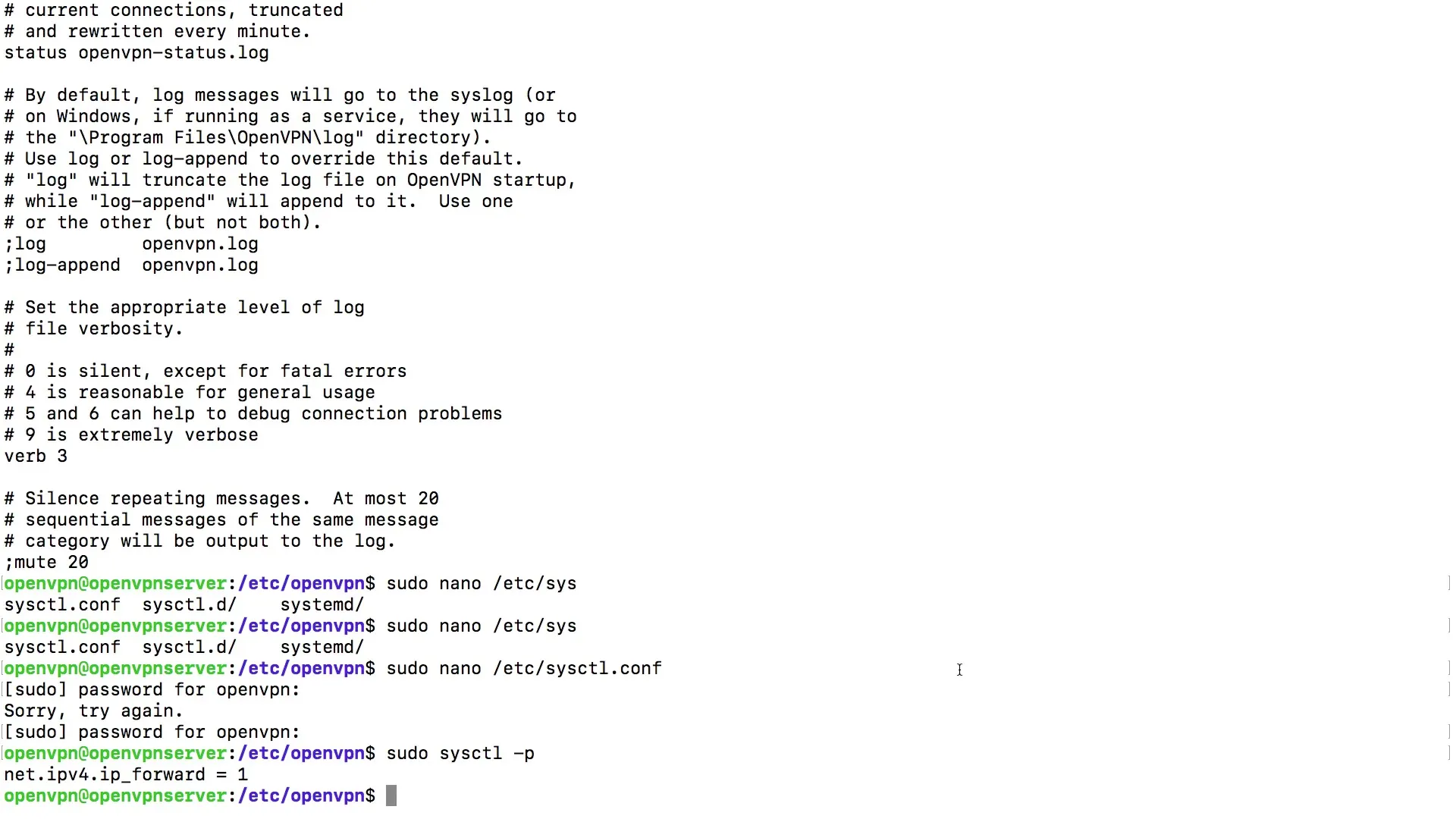

Carregue as novas configurações inserindo o seguinte comando:

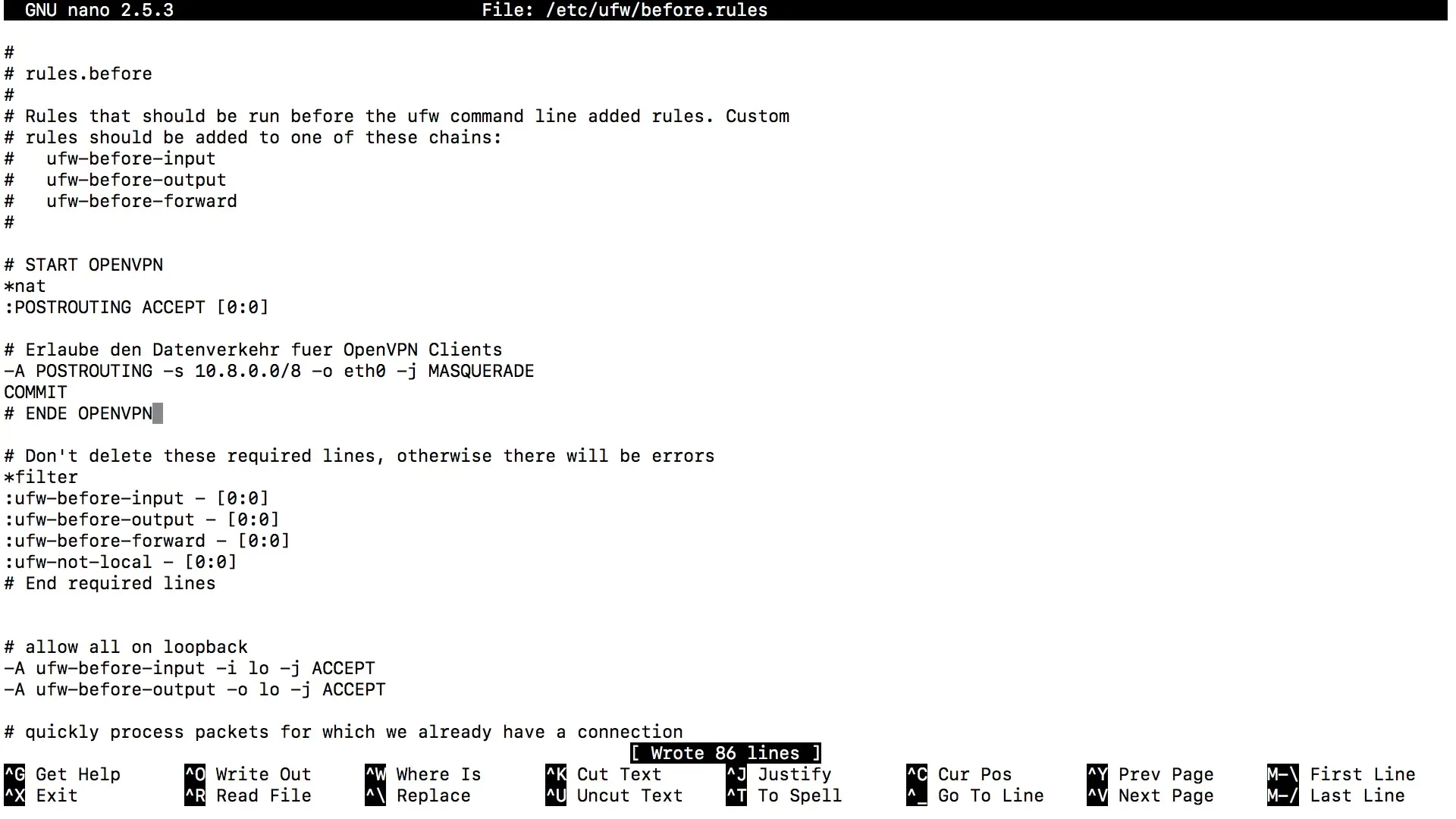

Passo 2: Configuração da firewall

Agora vamos nos concentrar nas configurações de firewall. Você deve garantir que a firewall permita o tráfego para clientes que estão conectados através do VPN. Isso é feito criando uma nova regra na UFW (Uncomplicated Firewall).

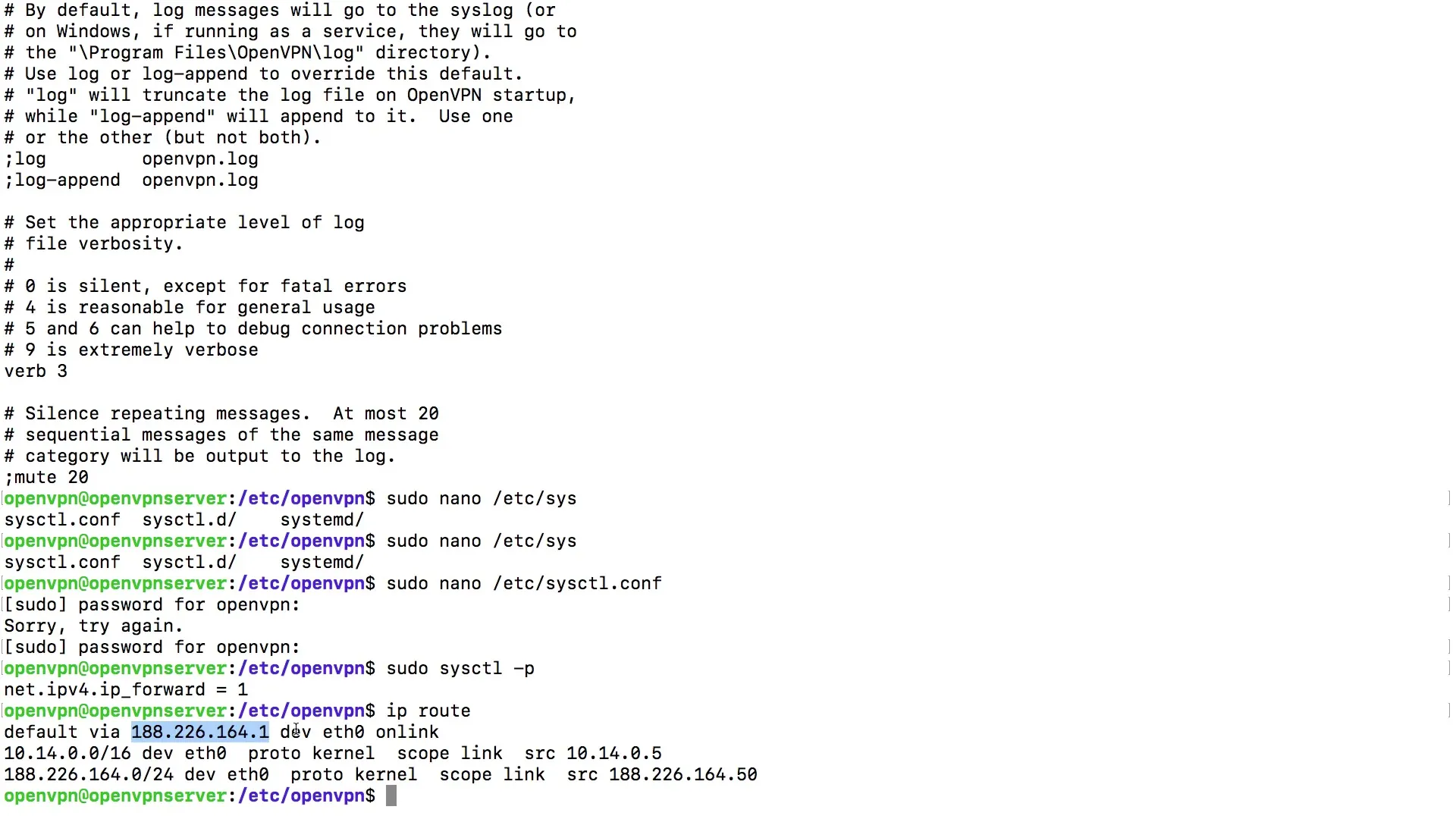

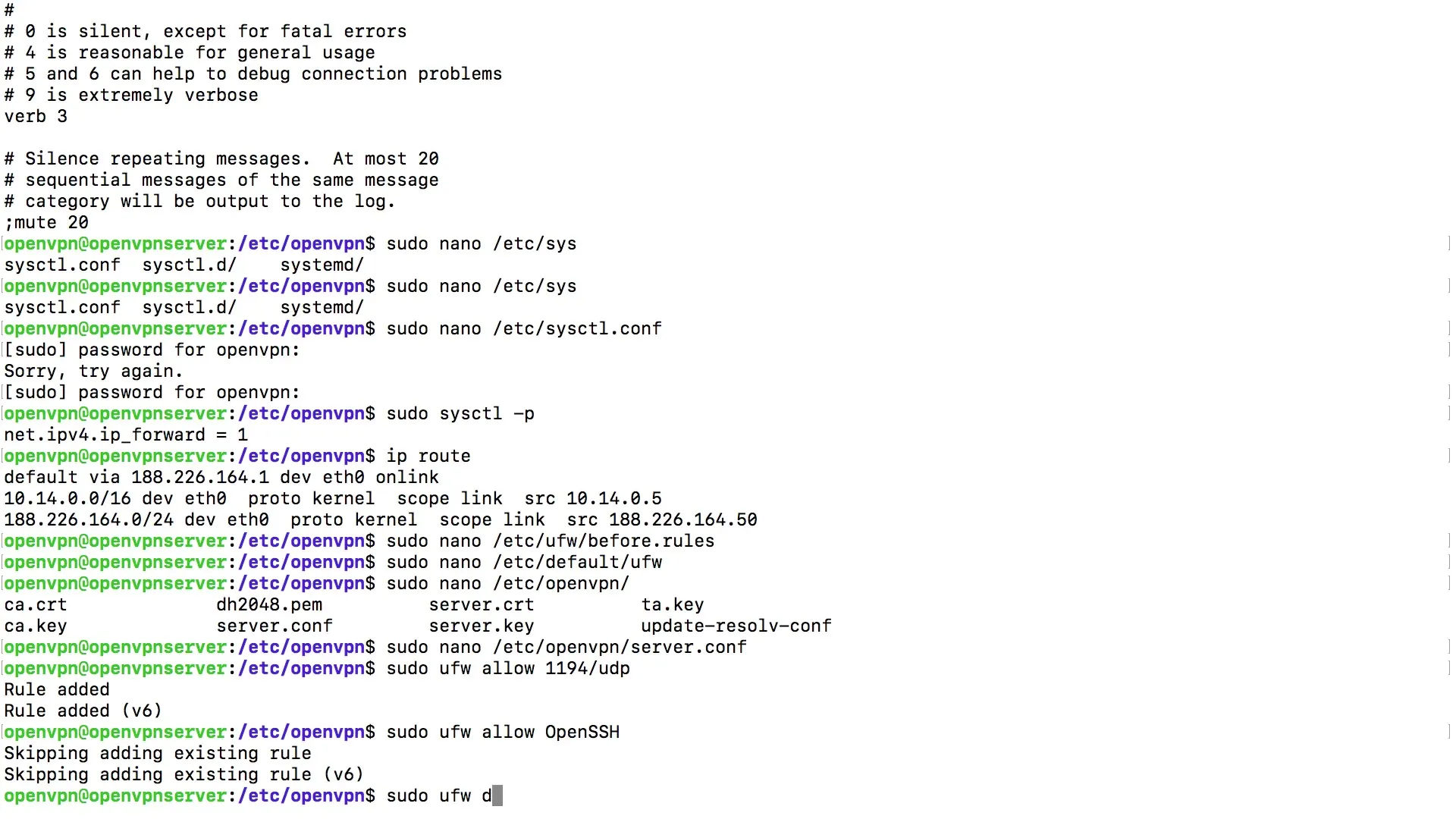

Primeiro, você deve observar as informações de roteamento para identificar a rota padrão correta para seu servidor:

Certifique-se de anotar a Rota Padrão, que geralmente é exibida como default via. Lembre-se do dispositivo de rede que está sendo usado (normalmente eth0 ou similar).

Agora abra as regras para a UFW:

Substitua eth0 pelo dispositivo que você anotou anteriormente. Salve o arquivo com Ctrl + O e saia com Ctrl + X.

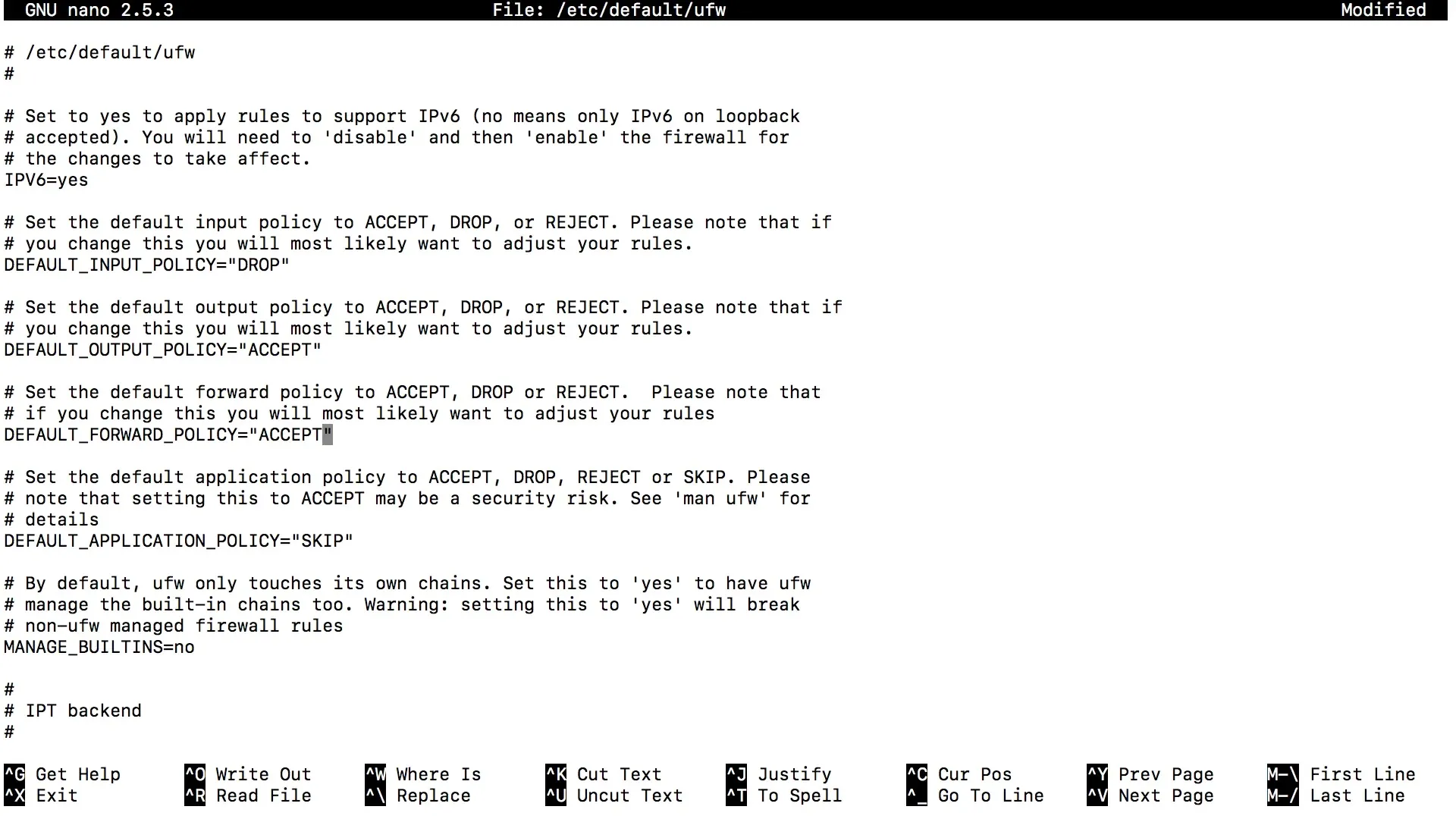

Passo 3: Ajustar configurações de firewall

Agora você precisa ajustar as políticas padrão da firewall. Abra o arquivo de configuração da UFW:

Procure a linha com a política padrão para o encaminhamento. Esta deve estar configurada como DROP. Altere para ACCEPT.

Salve o arquivo novamente com Ctrl + O e saia com Ctrl + X.

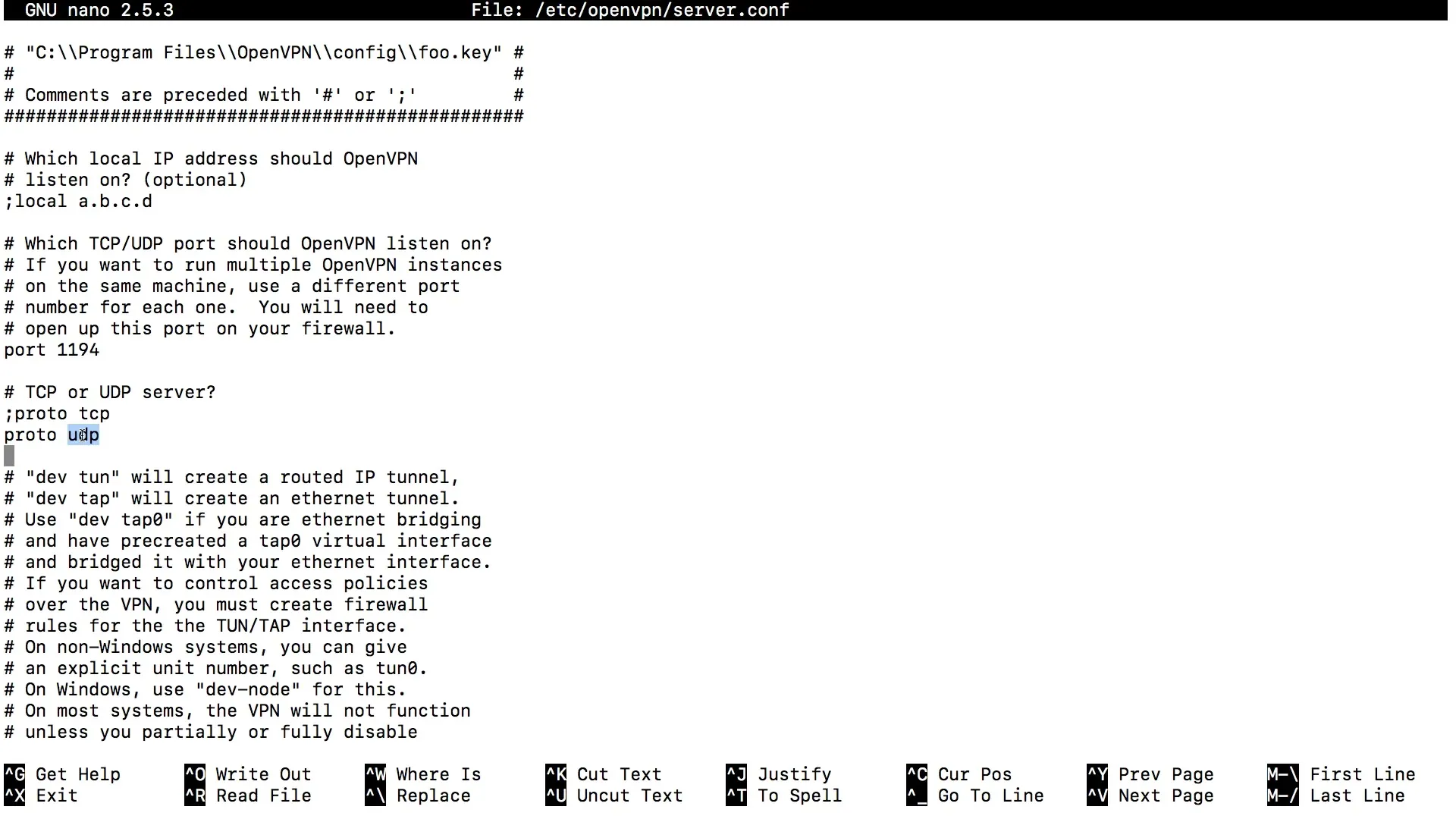

Passo 4: Liberar porta para OpenVPN

Verifique o arquivo de configuração do servidor OpenVPN para garantir que a porta 1194 esteja configurada corretamente. Abra o seguinte arquivo:

Certifique-se de que a linha proto udp ou proto tcp está ativada, dependendo do seu uso.

Certifique-se de também permitir a conexão SSH, caso ainda não tenha feito:

Desative e ative a UFW para aplicar as últimas mudanças:

Resumo

A configuração correta do encaminhamento de IP e das regras de firewall é crucial para o funcionamento do seu servidor OpenVPN. Ao seguir os passos deste guia, você fez as configurações necessárias para garantir que o tráfego através do seu VPN esteja protegido e eficiente.

Perguntas frequentes

Como ativo o encaminhamento de IP?Use o comando sudo nano /etc/sysctl.conf, remova o caractere de comentário da linha net.ipv4.ip_forward = 1 e salve o arquivo.

O que faço se a firewall for muito restritiva?Certifique-se de que a política padrão para o encaminhamento esteja definida como ACCEPT. Verifique também as regras específicas para o OpenVPN na UFW.

Como posso garantir que o tráfego do VPN funcione corretamente?Verifique se a porta 1194 do OpenVPN está liberada e que os pacotes estão sendo mascarados pela rota de rede correta.