OpenVPNサーバーの設定とそれに関連するネットワークおよびファイアウォールの設定は、あなたのVPNのセキュリティと機能性にとって不可欠です。このガイドでは、OpenVPNサービスを成功裏にセットアップするために必要な設定をステップバイステップで示します。

主なポイント

- VPNを介したトラフィックのためにIP転送を有効にする。

- VPNトラフィックを許可するためのファイアウォールルールを設定する。

- 内部クライアントのアイデンティティを保つためにIPパケットをマスクする。

ステップ1: IP転送を有効にする

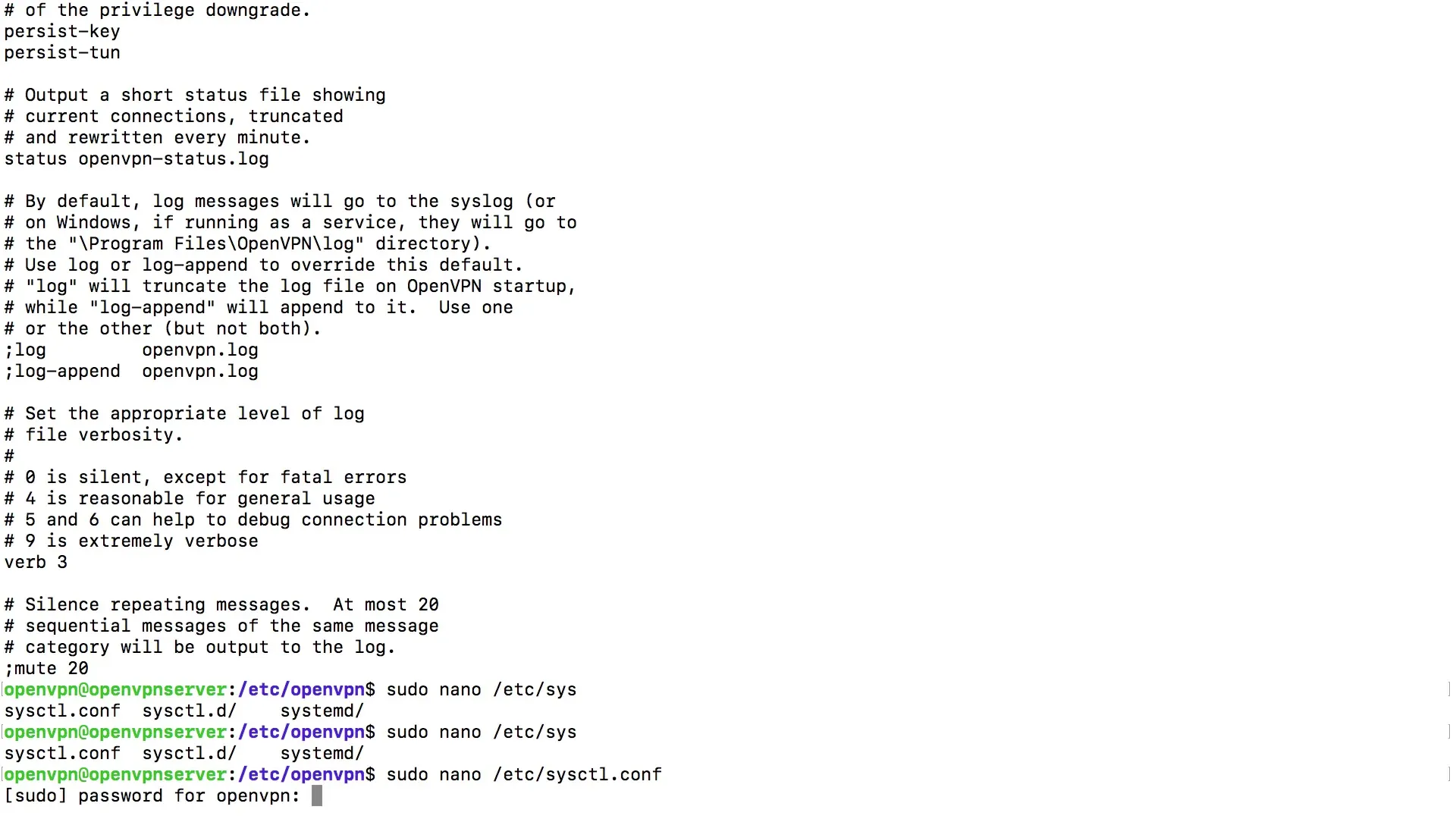

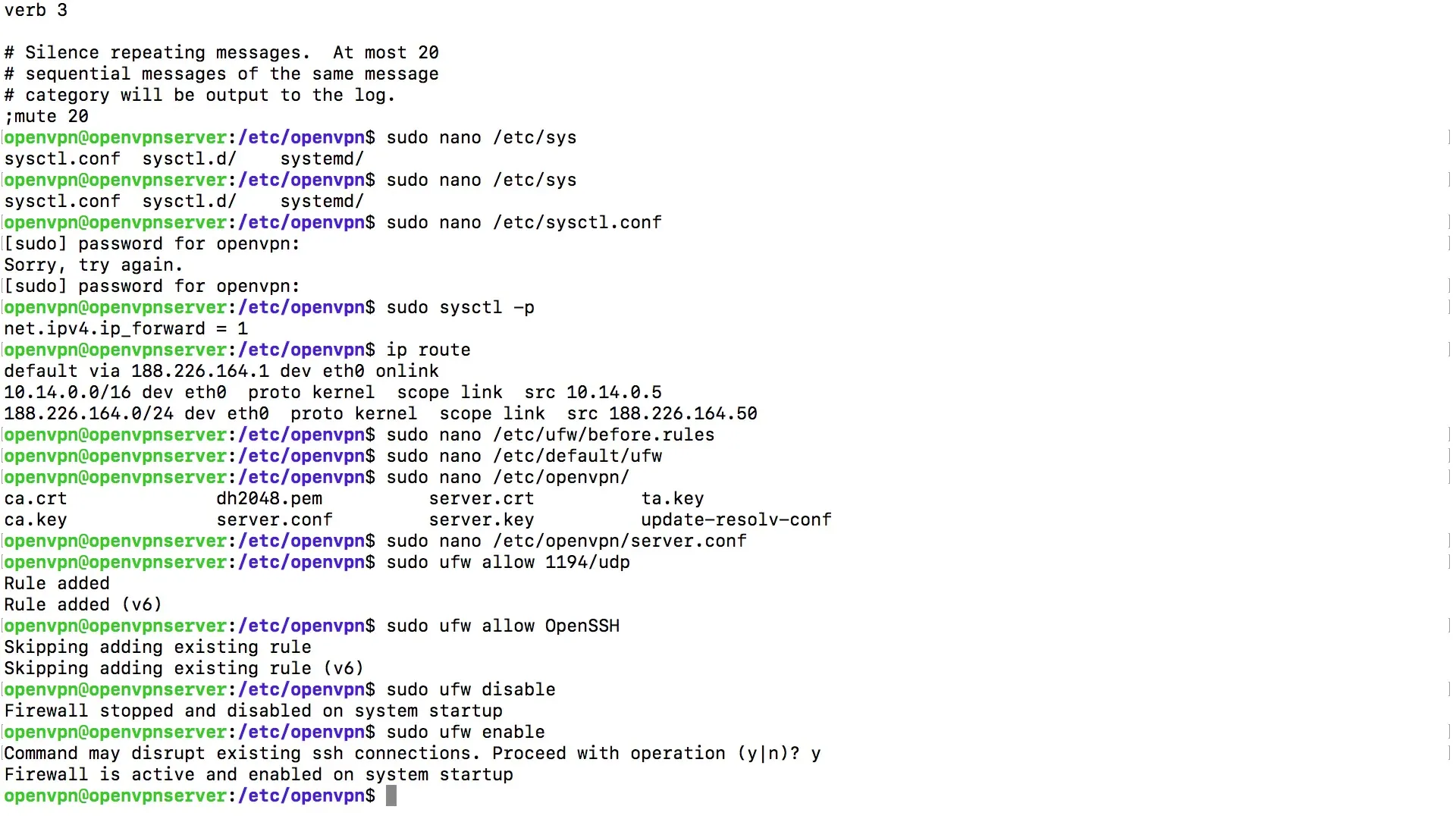

まず、サーバーでIP転送を有効にする必要があります。これにより、VPNを介したトラフィックが転送されることができます。まず、sysctl.confファイルを開いてください。

ターミナルで、Nanoエディタでファイルを開くためのコマンドを入力してください:

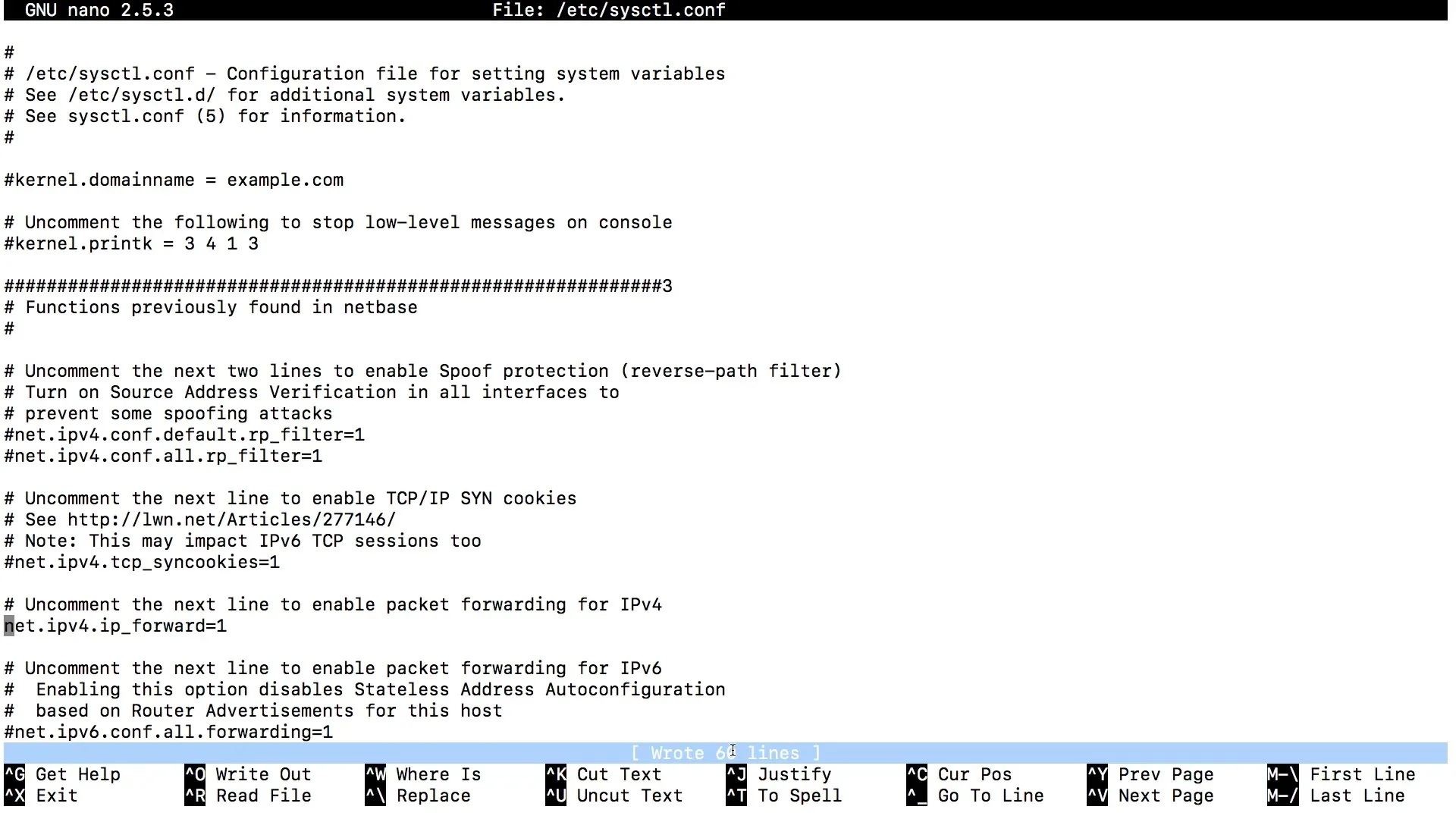

このファイル内で、IP転送を有効にする行を探してください。このように見えます:

1の前のコマンド記号を取り除き、行がこのようになるようにします。Ctrl + Oでファイルを保存し、Ctrl + Xでエディタを退出します。

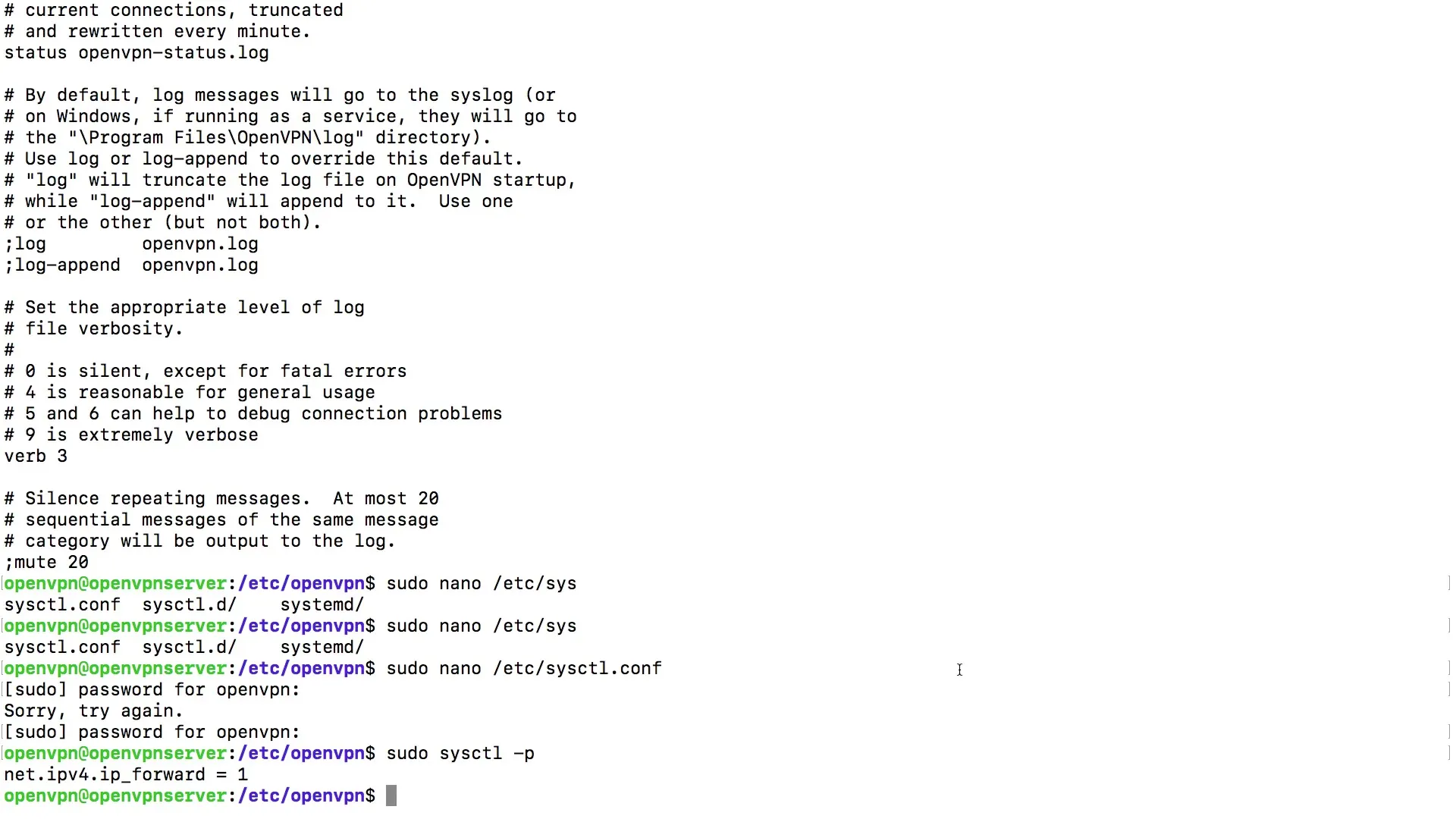

次のコマンドを入力して新しい設定を読み込んでください:

ステップ2: ファイアウォール設定

次に、ファイアウォールの設定に取り組みます。ファイアウォールがVPNで接続されているクライアントのトラフィックを許可することを確認する必要があります。これは、UFW(Uncomplicated Firewall)で新しいルールを作成することで達成されます。

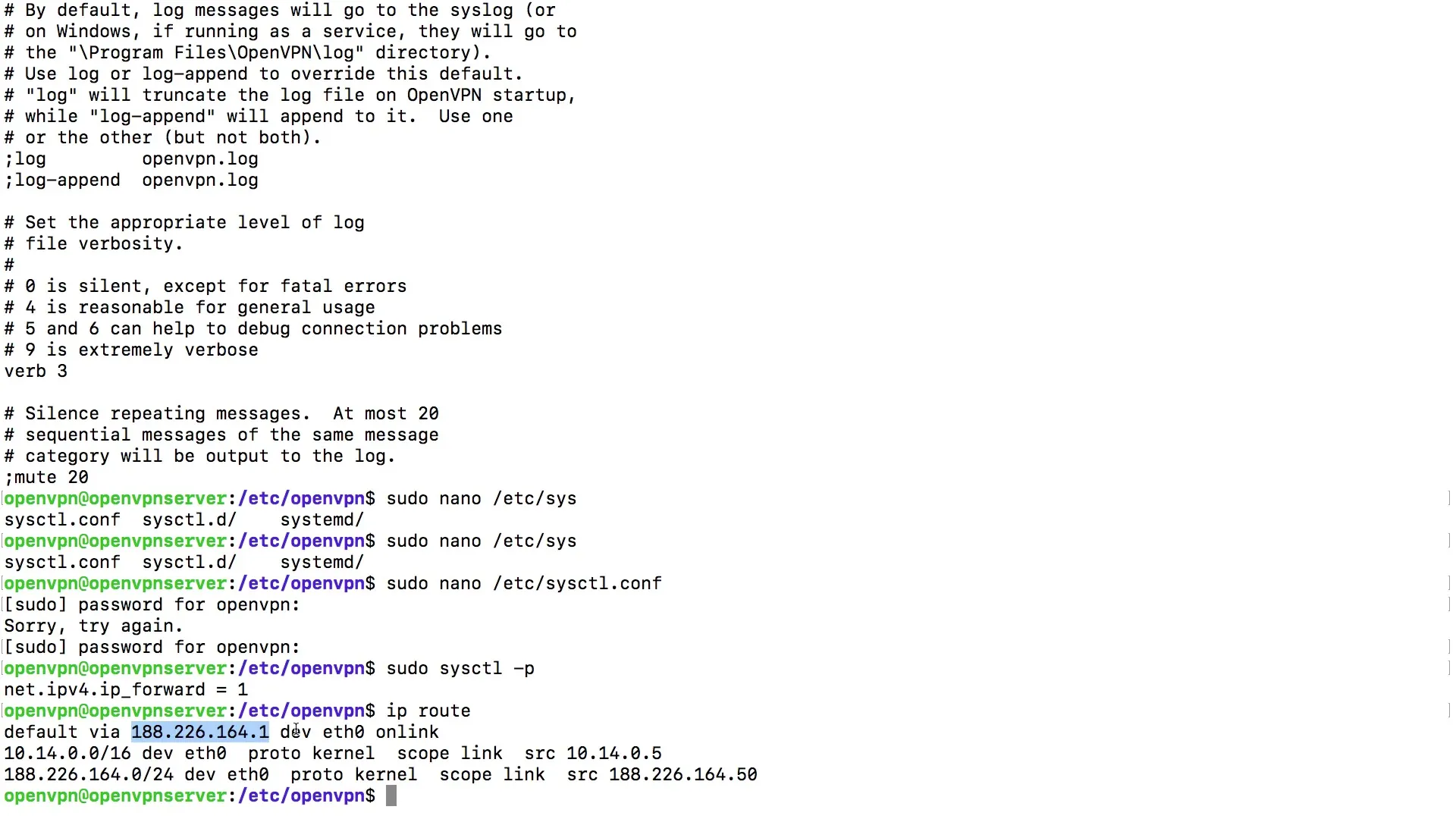

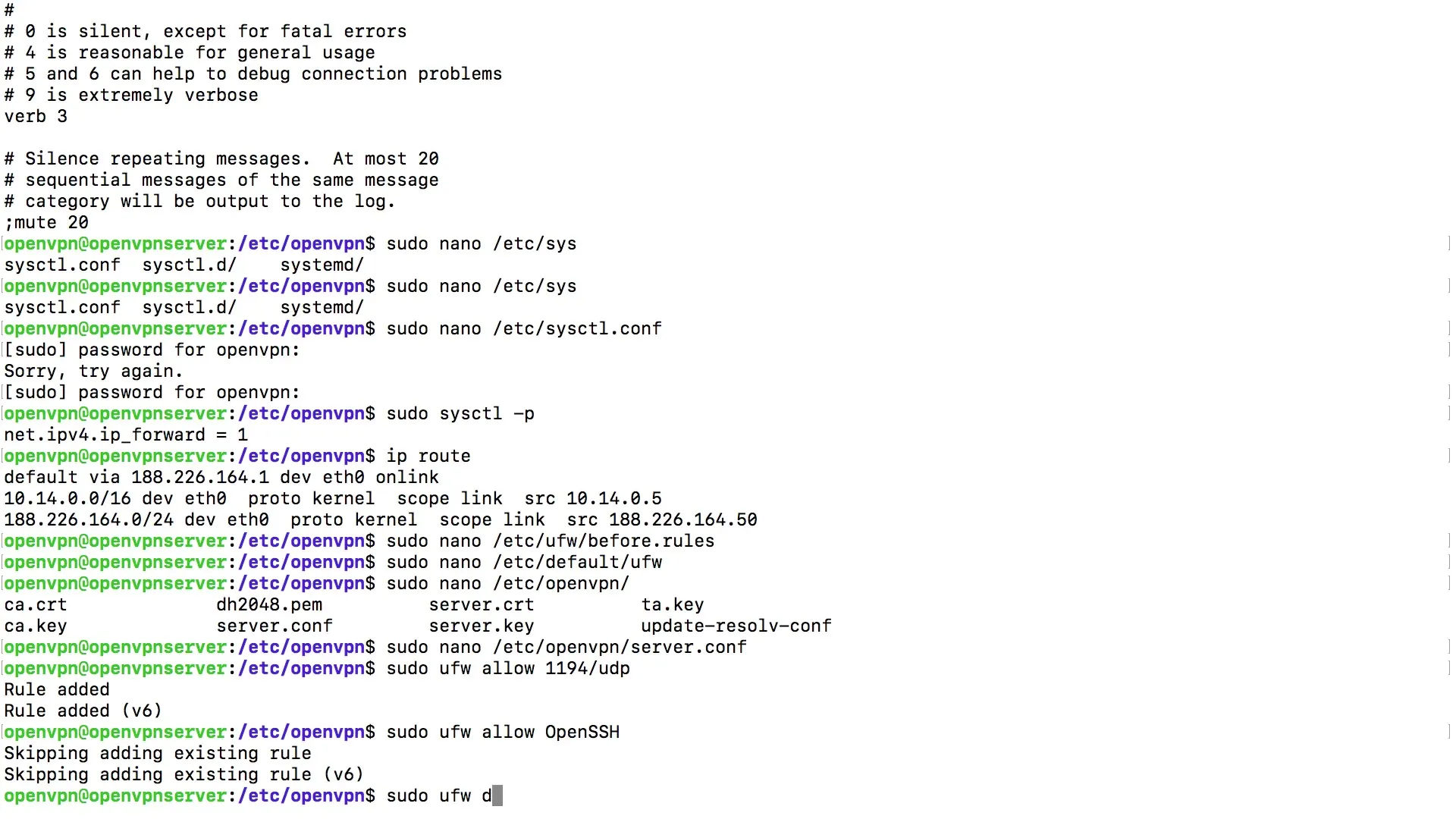

最初に、正しいデフォルトルートを特定するためにルーティング情報を確認します:

通常、default viaとして表示されるデフォルトルートに注意してください。また、使用されるネットワークデバイス(通常はeth0など)をメモしてください。

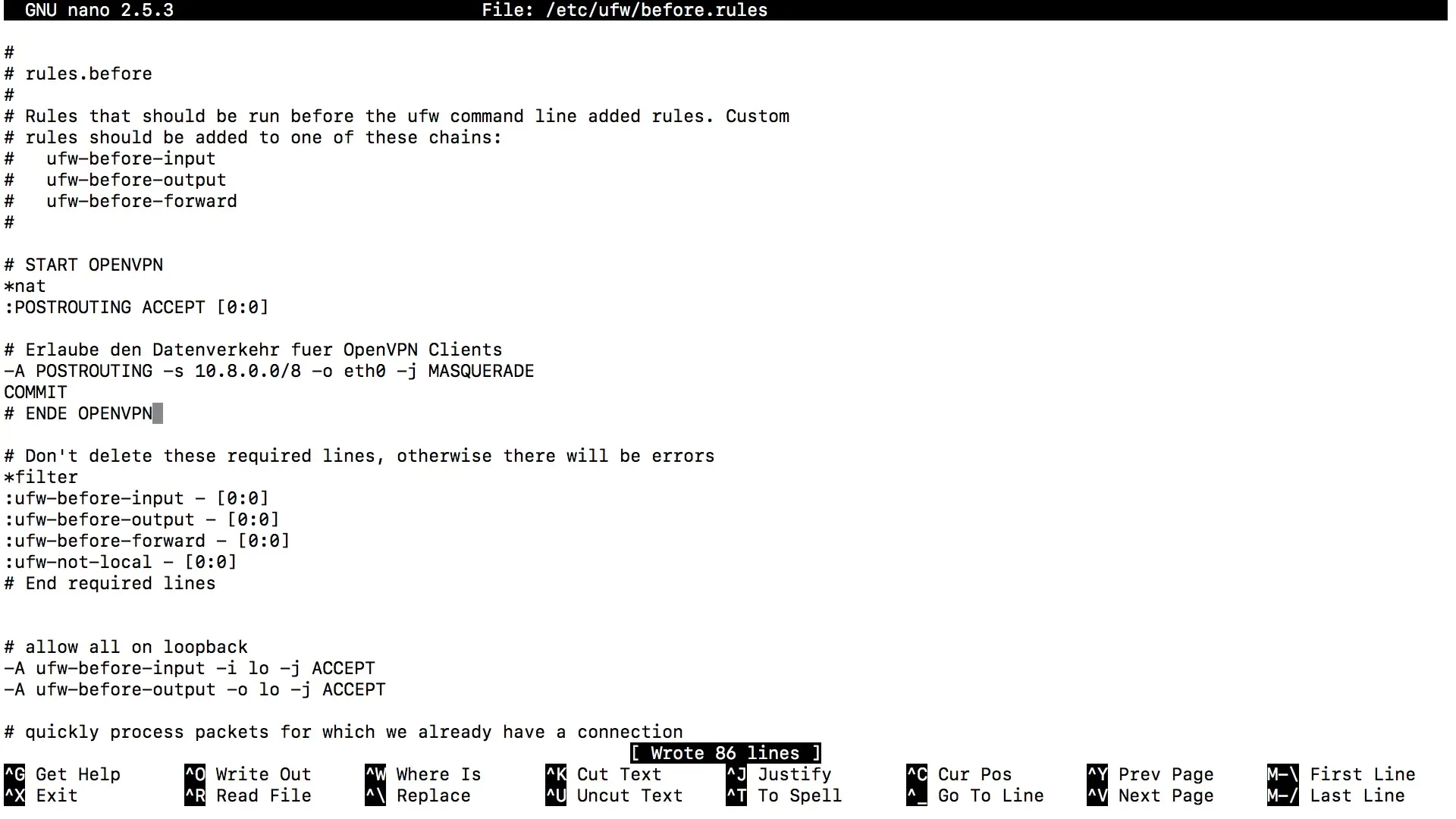

次に、UFWのルールを開きます:

前にメモしたデバイスでeth0を置き換えます。Ctrl + Oでファイルを保存し、Ctrl + Xで退出します。

ステップ3: ファイアウォール設定を調整する

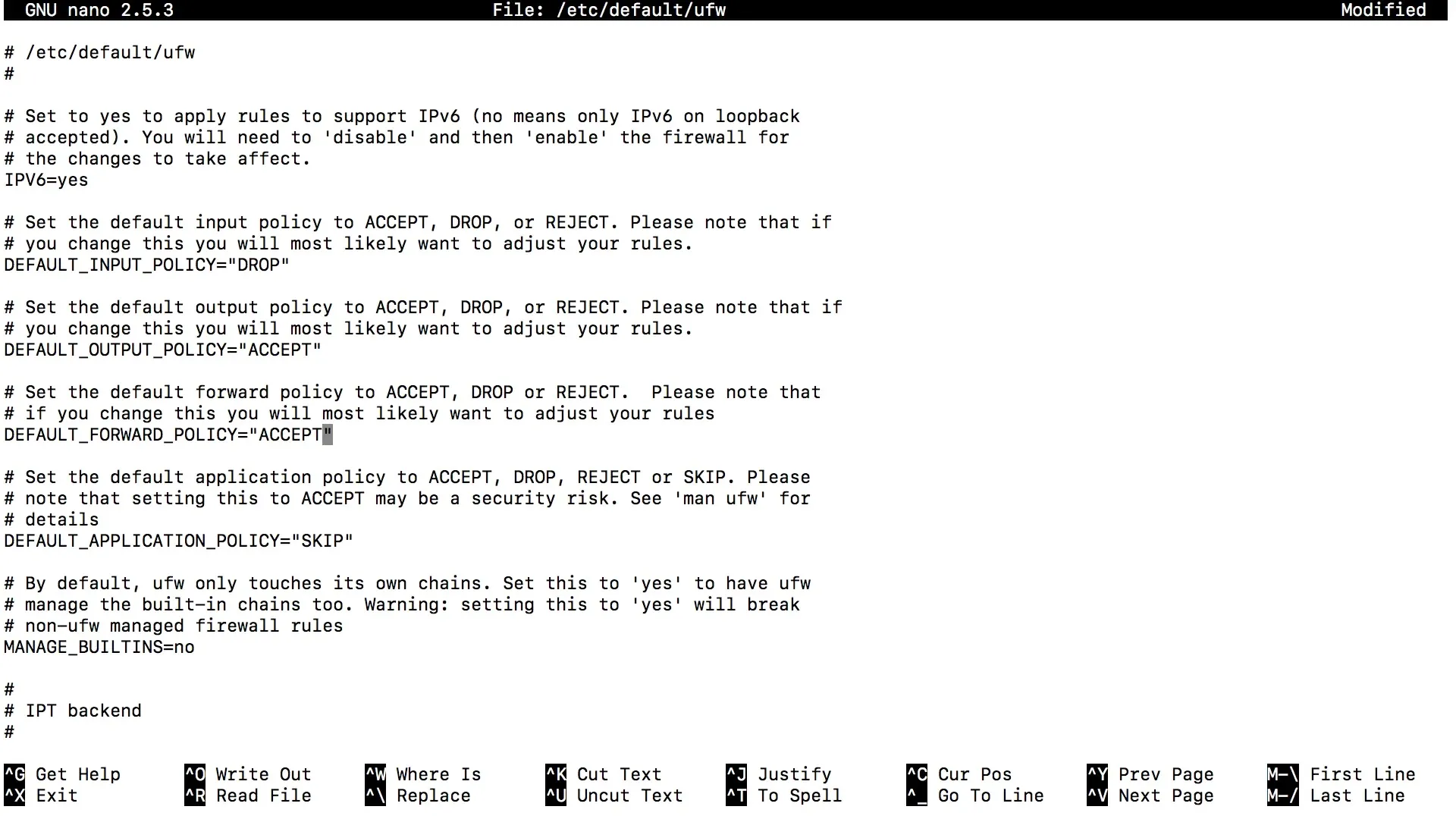

次に、基本的なファイアウォールポリシーを調整する必要があります。UFW設定ファイルを開きます:

転送のデフォルトポリシーが表示されている行を探してください。これはDROPに設定されているはずです。これをACCEPTに変更します。

再度、Ctrl + Oでファイルを保存し、Ctrl + Xで退出します。

ステップ4: OpenVPNのポートを開放する

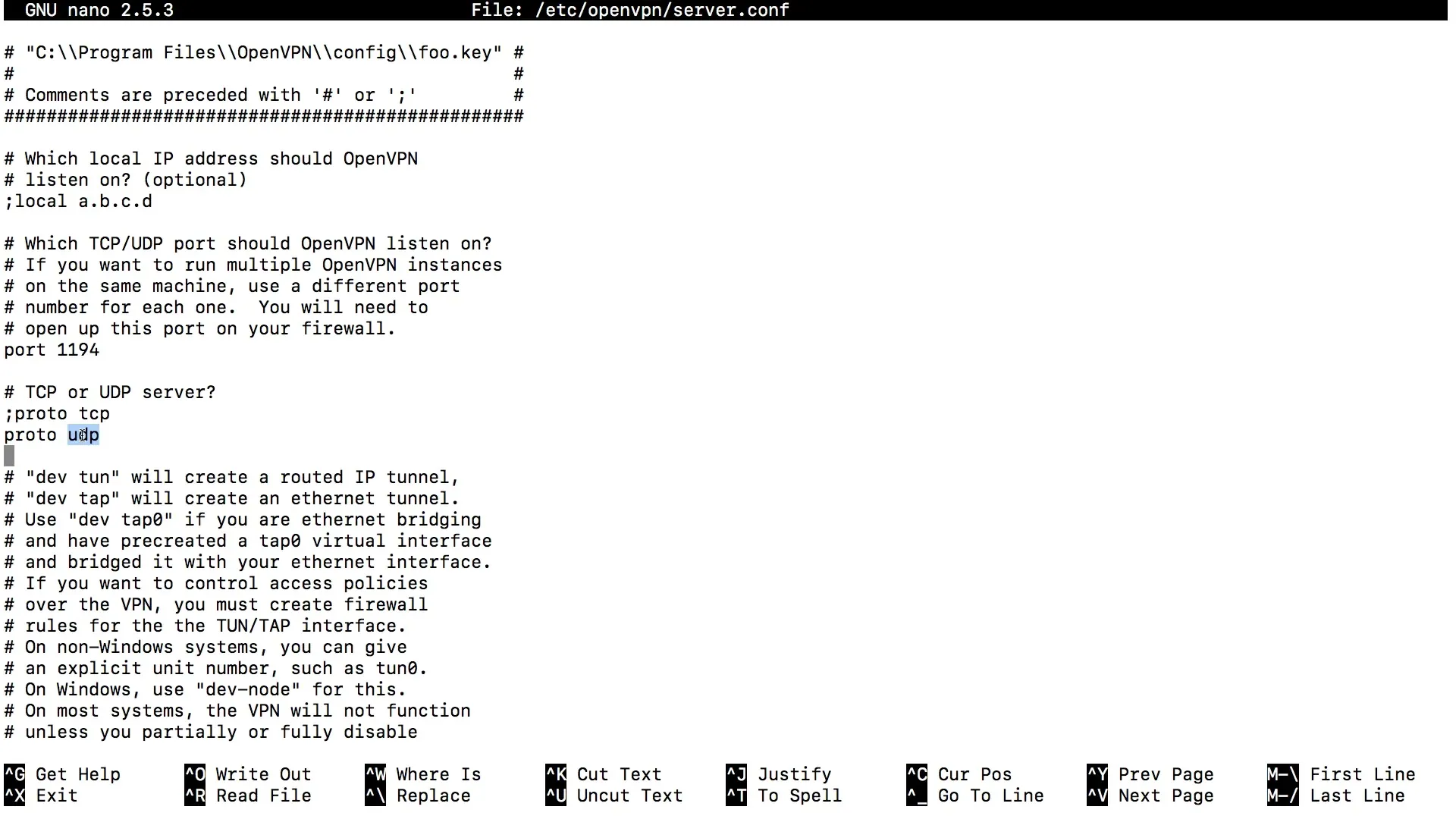

OpenVPNサーバーの設定ファイルを確認して、ポート1194が正しく設定されていることを確認します。次のファイルを開いてください:

利用に応じて、proto udpまたはproto tcpの行が有効になっていることを確認してください。

まだSSH接続を許可していない場合は、必ず許可してください:

最後の変更を適用するためにUFWを無効にして再度有効にしてください:

まとめ

IP転送とファイアウォールルールの正しい設定は、OpenVPNサーバーの機能にとって不可欠です。このガイドに記載された手順に従うことで、VPNを介したトラフィックが安全かつ効率的であることを確認するために必要な設定を行うことができました。

よくある質問

IP転送をどのように有効にしますか?コマンドsudo nano /etc/sysctl.confを使用し、net.ipv4.ip_forward = 1の行の前のコメント記号を削除し、ファイルを保存します。

ファイアウォールがあまりにも制限的な場合はどうしますか?転送のデフォルトポリシーがACCEPTに設定されていることを確認してください。また、UFW内のOpenVPNに対する具体的なルールも確認してください。

VPNトラフィックが正しく機能していることをどうやって確認しますか?OpenVPNポート1194が開放されていること、パケットが正しいネットワークルートを介してマスクされていることを確認してください。