Безопасность в сети во многом зависит от правильной настройки и управления сертификатами. OpenVPN — это мощное решение, которое часто используется для создания безопасных соединений. В этом руководстве мы сосредоточим внимание на создании серверных сертификатов и соответствующих ключей, которые необходимы для аутентификации. Давайте сразу посмотрим, как вы можете успешно реализовать эти шаги.

Основные выводы

- Вы узнаете, как генерировать серверные сертификаты и ключи для OpenVPN.

- Будут созданы важные файлы, такие как файл Диффи-Хеллмана и файл аутентификации TLS.

- Объясняется важность правильного ввода паролей.

Пошаговое руководство

Шаг 1: Подготовка к созданию сертификатов

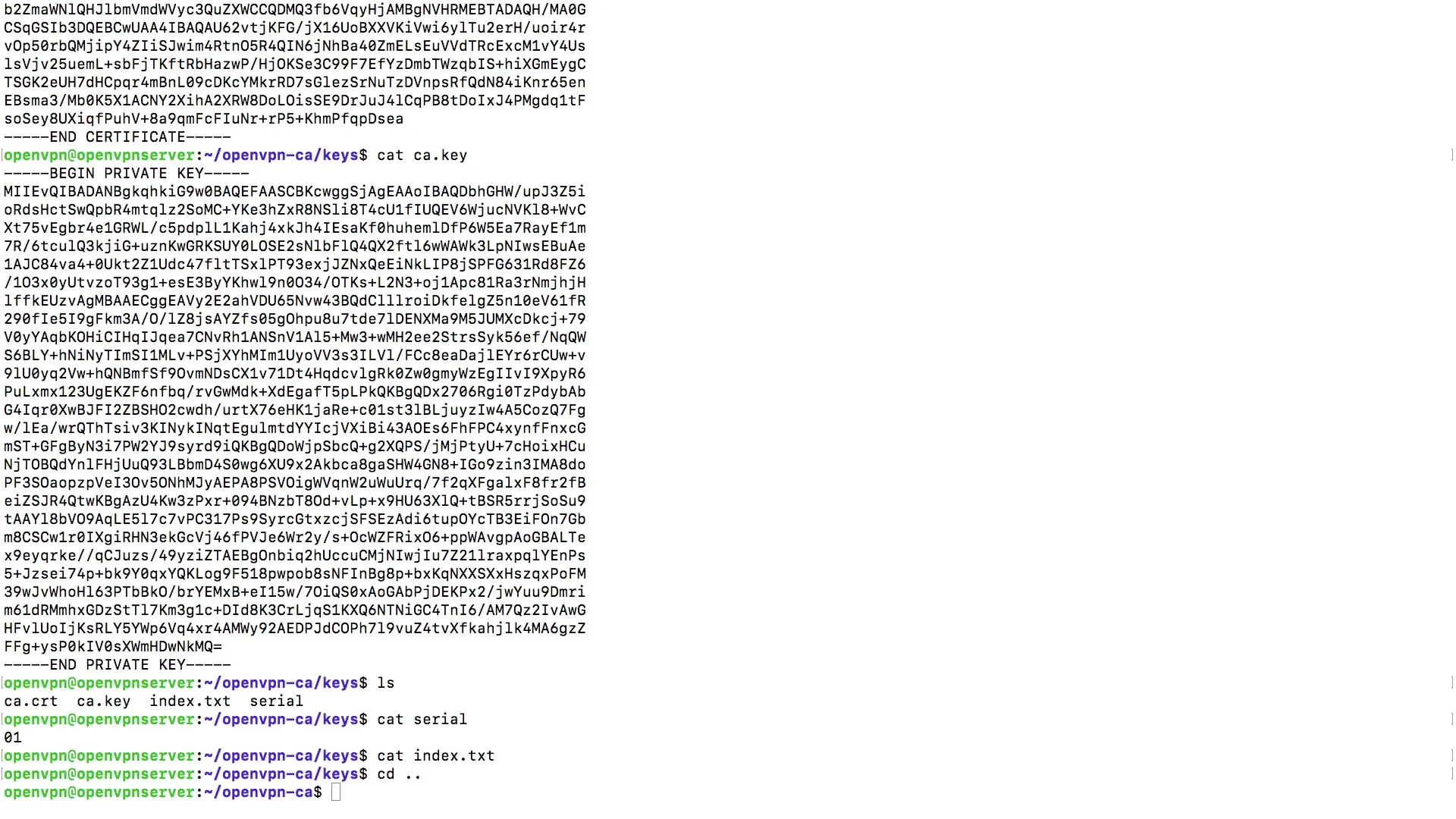

Сначала вам нужно убедиться, что у вас есть необходимые инструменты для создания сертификатов. Вы можете начать, вызвав изображение сервера, чтобы начать генерацию ключей. Для этого введите «изображение ключ сервера» в вашу консоль.

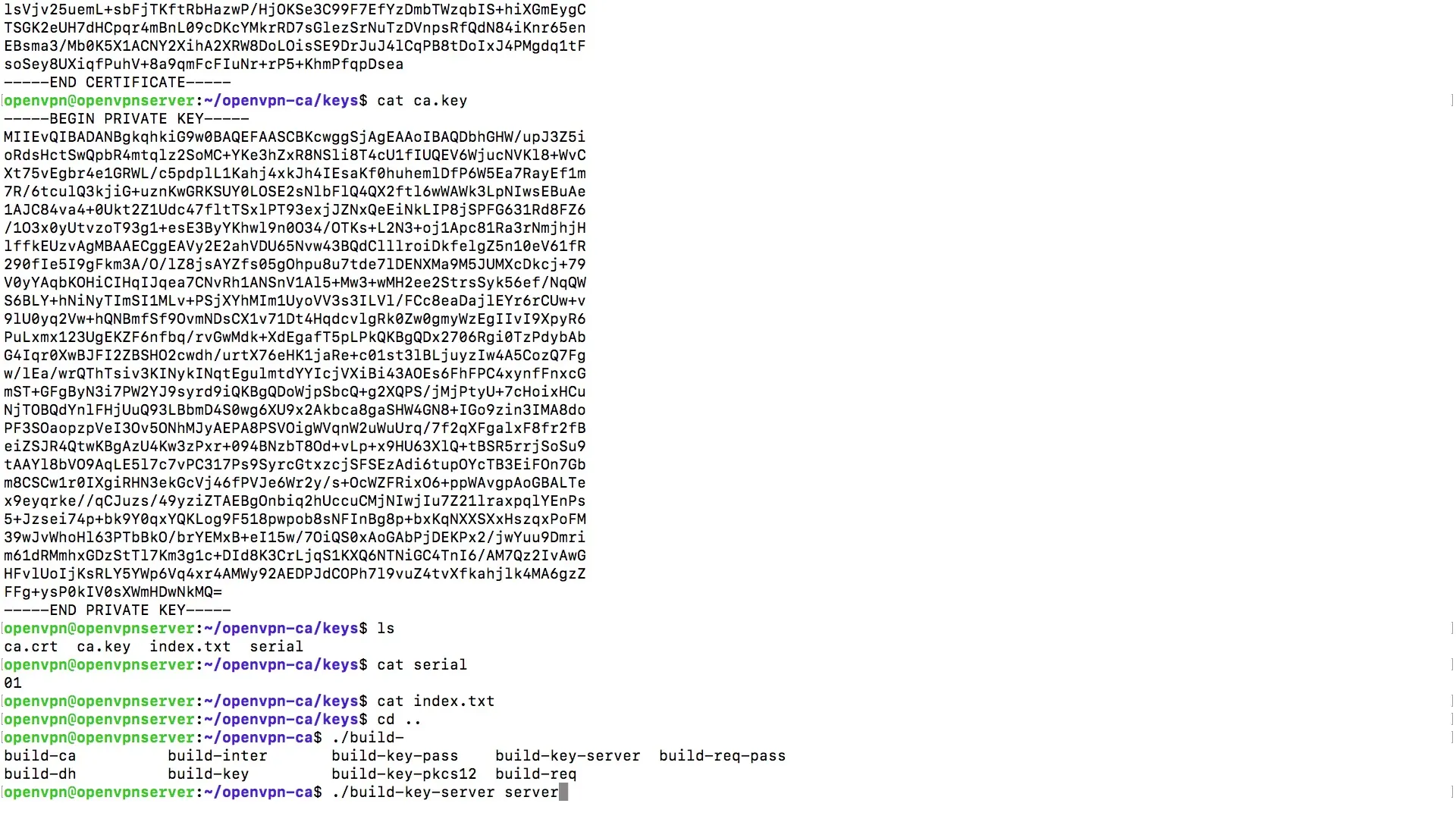

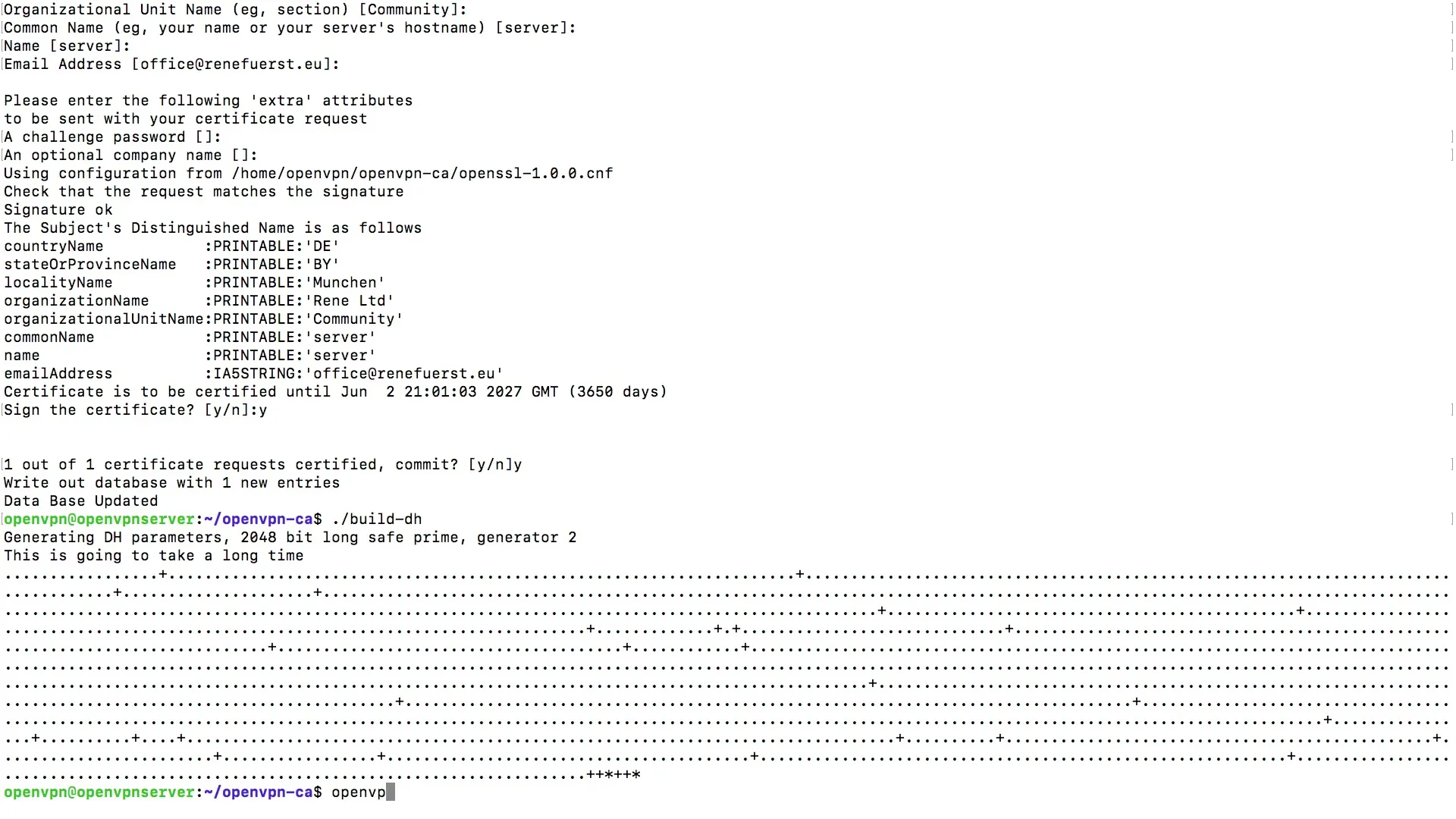

Шаг 2: Создание пары сертификатов

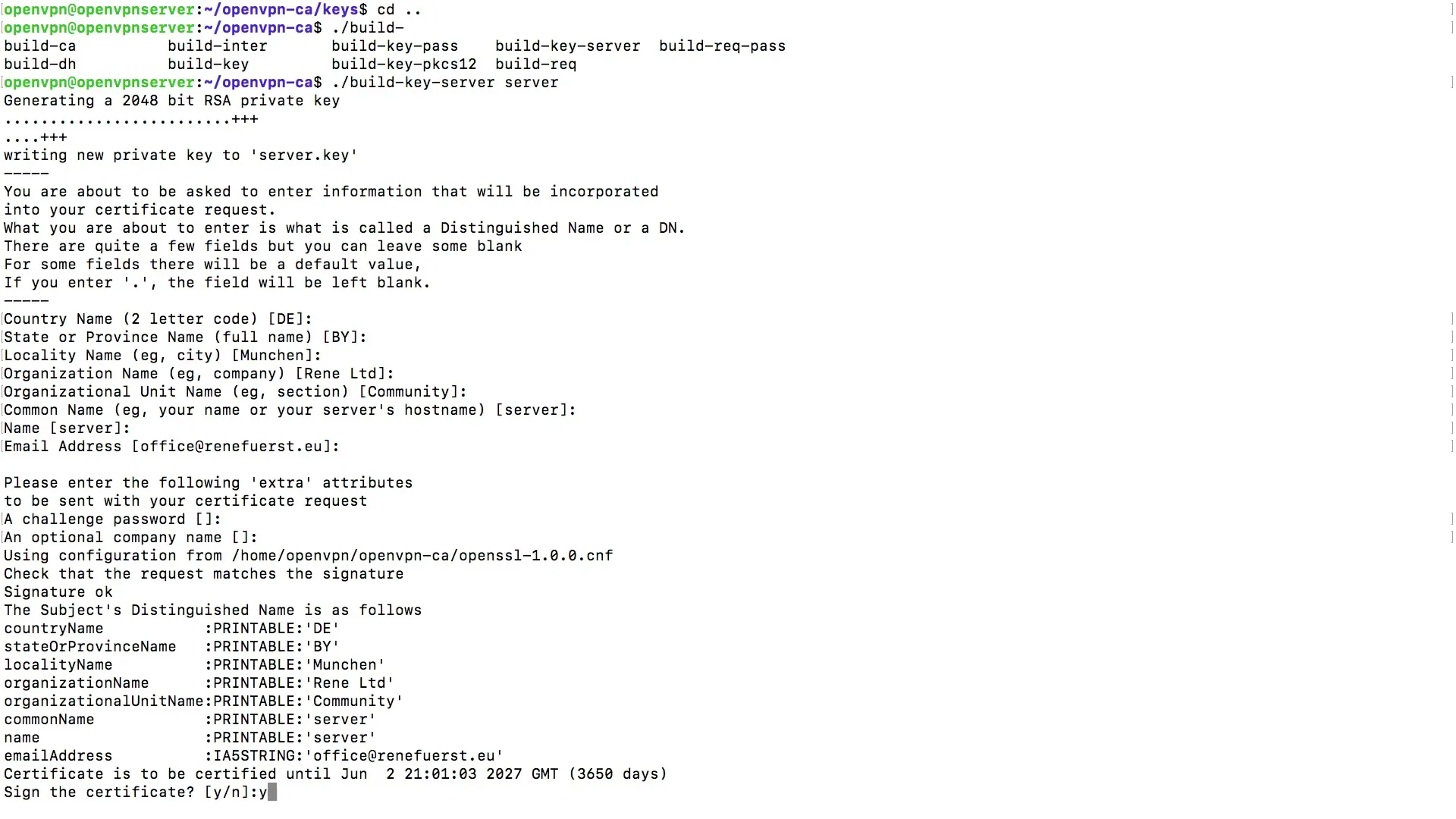

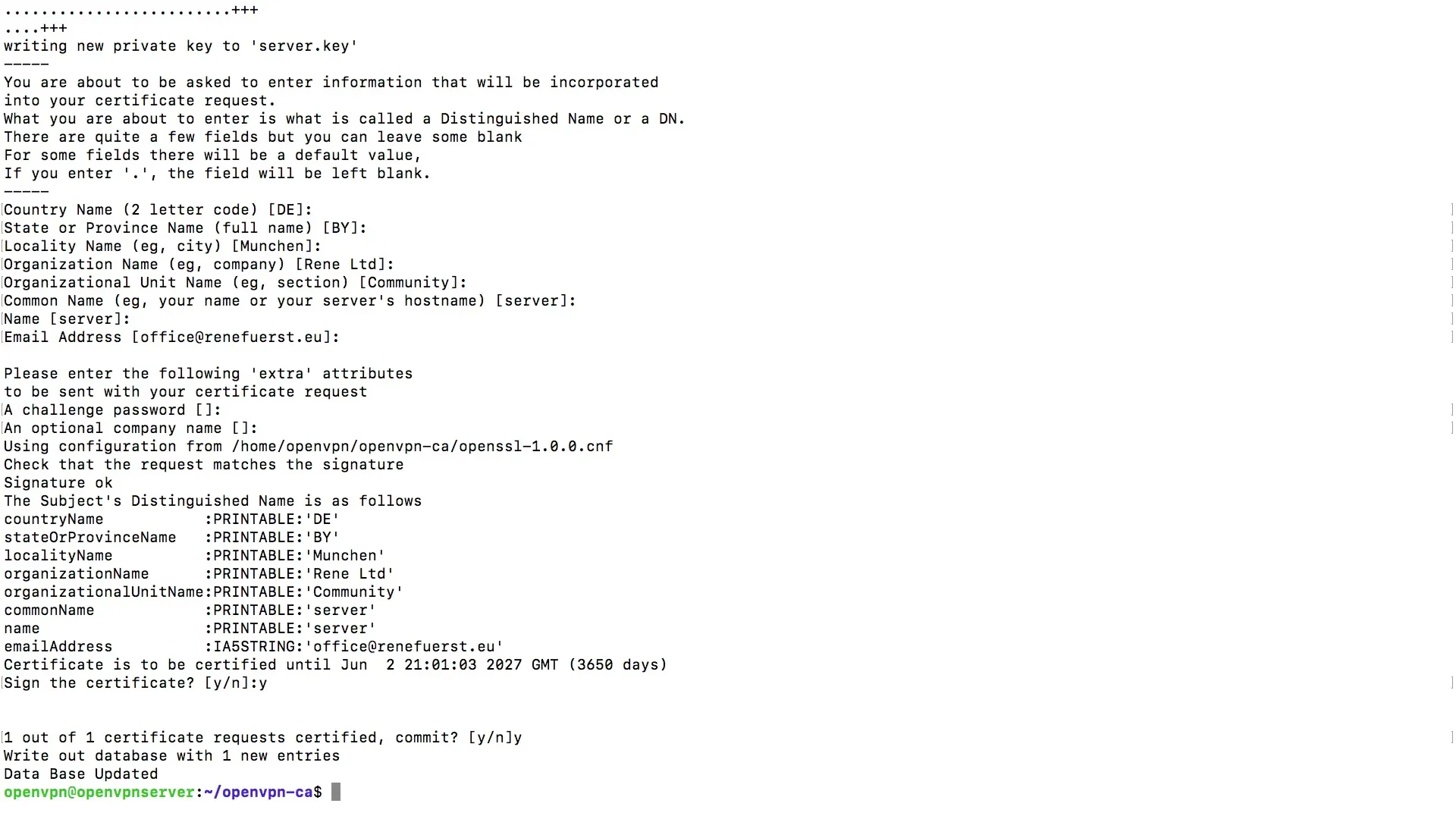

Пришло время создать пару сертификатов. Для этого выберите имя «Сервер». Это поможет избежать путаницы с другими переменными. Обратите внимание, что теперь вас попросят ввести имя, адрес и пароль. Для пароля вы можете оставить поле пустым и просто нажать Enter, чтобы предотвратить запрос пароля при каждом подключении.

Шаг 3: Подтверждения

После ввода необходимых данных вам будет предложено подтвердить, хотите ли вы продолжить процесс. Здесь важно ответить «Y» для подтверждения. Если у вас установлен немецкий язык, просто введите «J». Сертификат будет автоматически выдан на срок десяти лет.

Шаг 4: Завершение создания серверных сертификатов

Теперь вам снова будет предложено подтвердить действие. Подтвердите это еще раз, чтобы завершить успешное создание сертификата. После этого база данных центров сертификации будет обновлена, и ваши серверные сертификаты будут завершены.

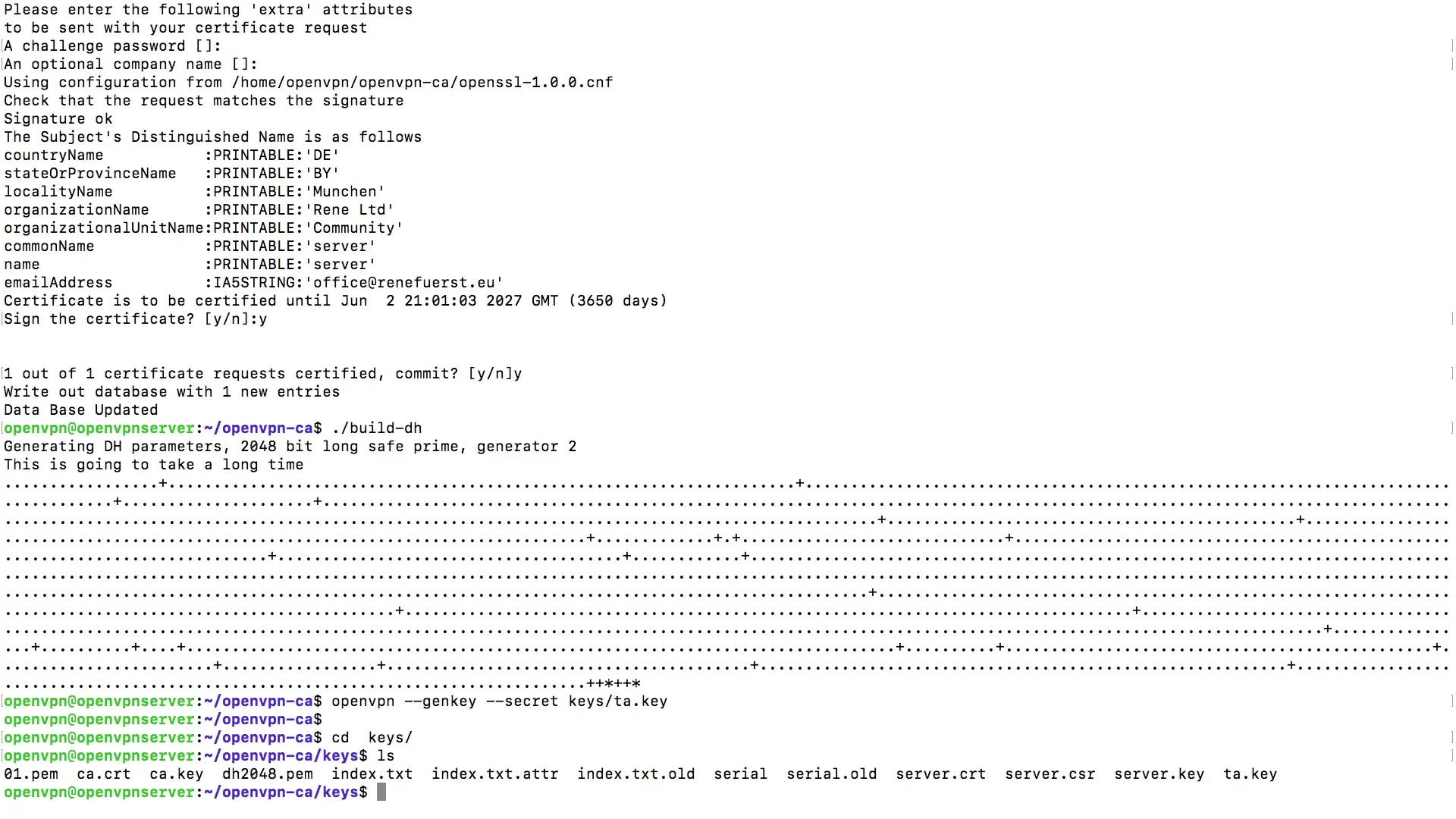

Шаг 5: Создание файла Диффи-Хеллмана

Теперь, когда серверные сертификаты созданы, нам нужно создать файл для обмена ключами Диффи-Хеллмана. Существует специальный файл для генерации Диффи-Хеллмана, который мы теперь начнем. Этот процесс может занять некоторое время, так что будьте терпеливы. Это может занять до одной минуты, в зависимости от мощности вашего сервера.

Шаг 6: Создание файла аутентификации TLS

На следующем шаге мы создадим дополнительный файл для проверки целостности для TLS. Этот файл также можно сгенерировать через OpenVPN. Запустите OpenVPN и выберите опцию для создания секретного ключа. Он будет сохранен как файл «ta.key» в директории «keys».

Шаг 7: Проверка созданных файлов

После того как вы создали все необходимые файлы, теперь давайте посмотрим на файлы в папке «keys». Здесь вы увидите различные файлы, включая ключ Диффи-Хеллмана, файл аутентификации TLS, а также файлы Server CSR и Server Key. Убедитесь, что все необходимые файлы присутствуют.

Итоги – создание серверных сертификатов с OpenVPN

Теперь вы прошли все шаги, необходимые для создания серверных сертификатов для OpenVPN. От первого создания серверных ключей до требований к файлу Диффи-Хеллмана — это руководство дало вам четкое представление о том, как безопасно работать в сети.

Часто задаваемые вопросы

Какова цель серверных сертификатов?Серверные сертификаты обеспечивают надежную аутентификацию и шифрование в сети.

Как долго действуют сертификаты?Выданные сертификаты действуют в течение десяти лет.

Сколько времени занимает создание файла Диффи-Хеллмана?Создание может занять от нескольких секунд до одной минуты, в зависимости от вашего сервера.

Почему пароли следует оставлять пустыми?Пустой пароль предотвращает запрос пароля при каждом подключении.