Bir OpenVPN sunucusunun konfigürasyonu ve buna bağlı network ve firewall ayarları, VPN'in güvenliği ve işlevselliği için kritik öneme sahiptir. Bu kılavuzda, OpenVPN hizmetini başarıyla kurmak için gerekli ayarları adım adım nasıl yapacağını göstereceğim.

En önemli bulgular

- VPN üzerinden trafiği yönlendirmek için IP yönlendirmesinin etkinleştirilmesi.

- VPN trafiğini izin vermek için firewall kurallarının konfigürasyonu.

- İç mekan istemcilerinin kimliğini korumak için IP paketlerinin maskeleme yapılması.

Adım 1: IP Yönlendirmesini Etkinleştir

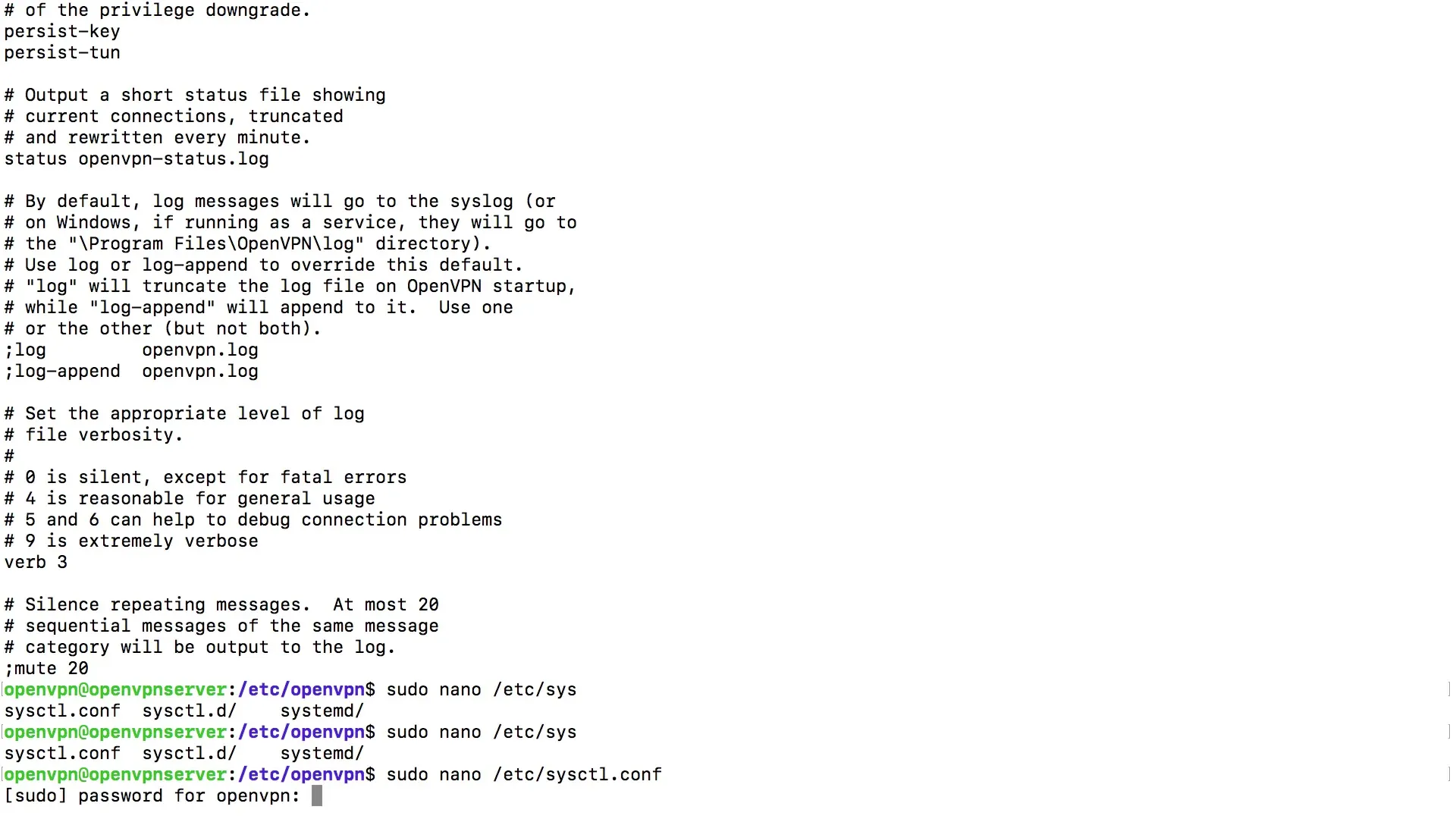

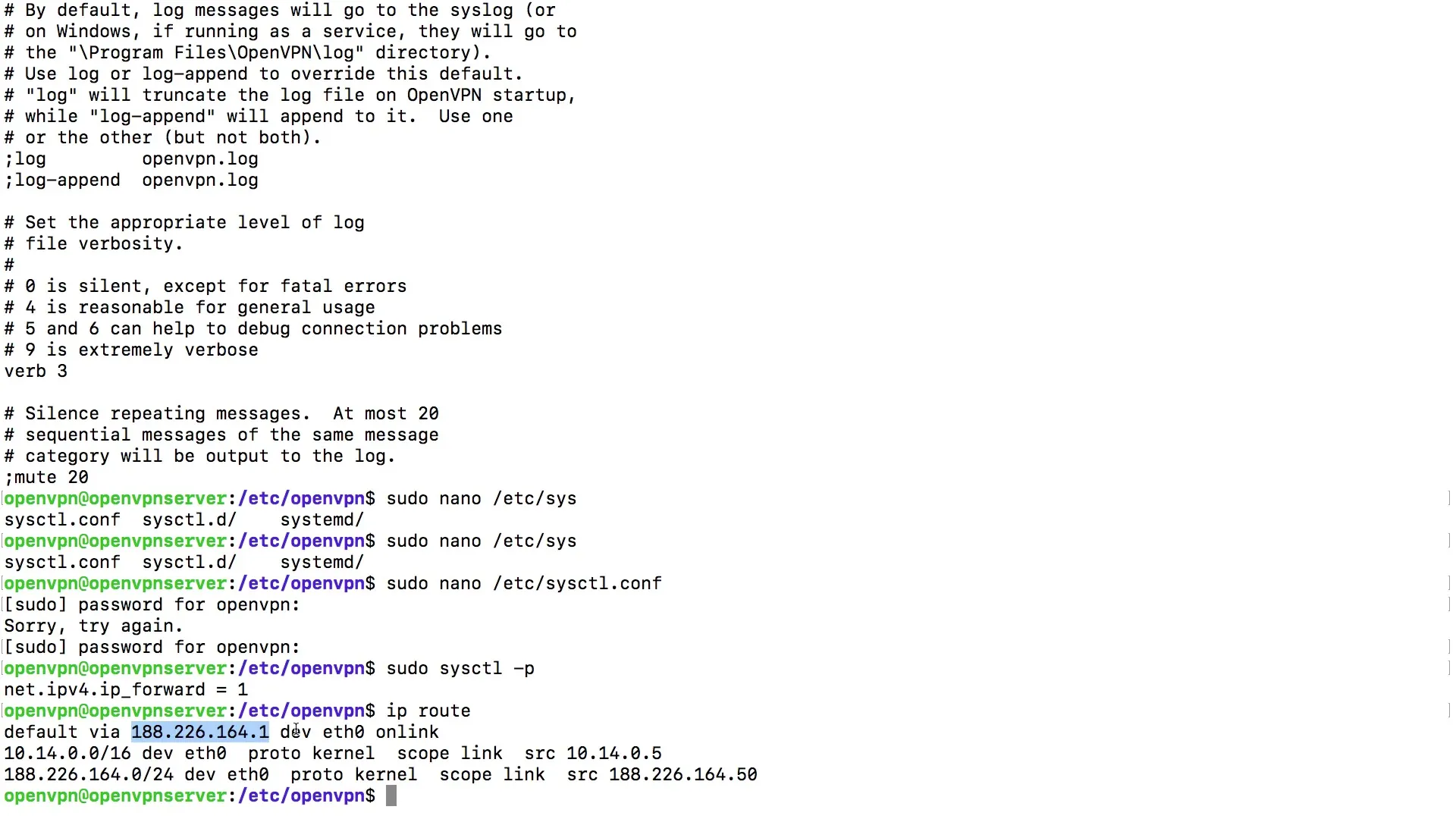

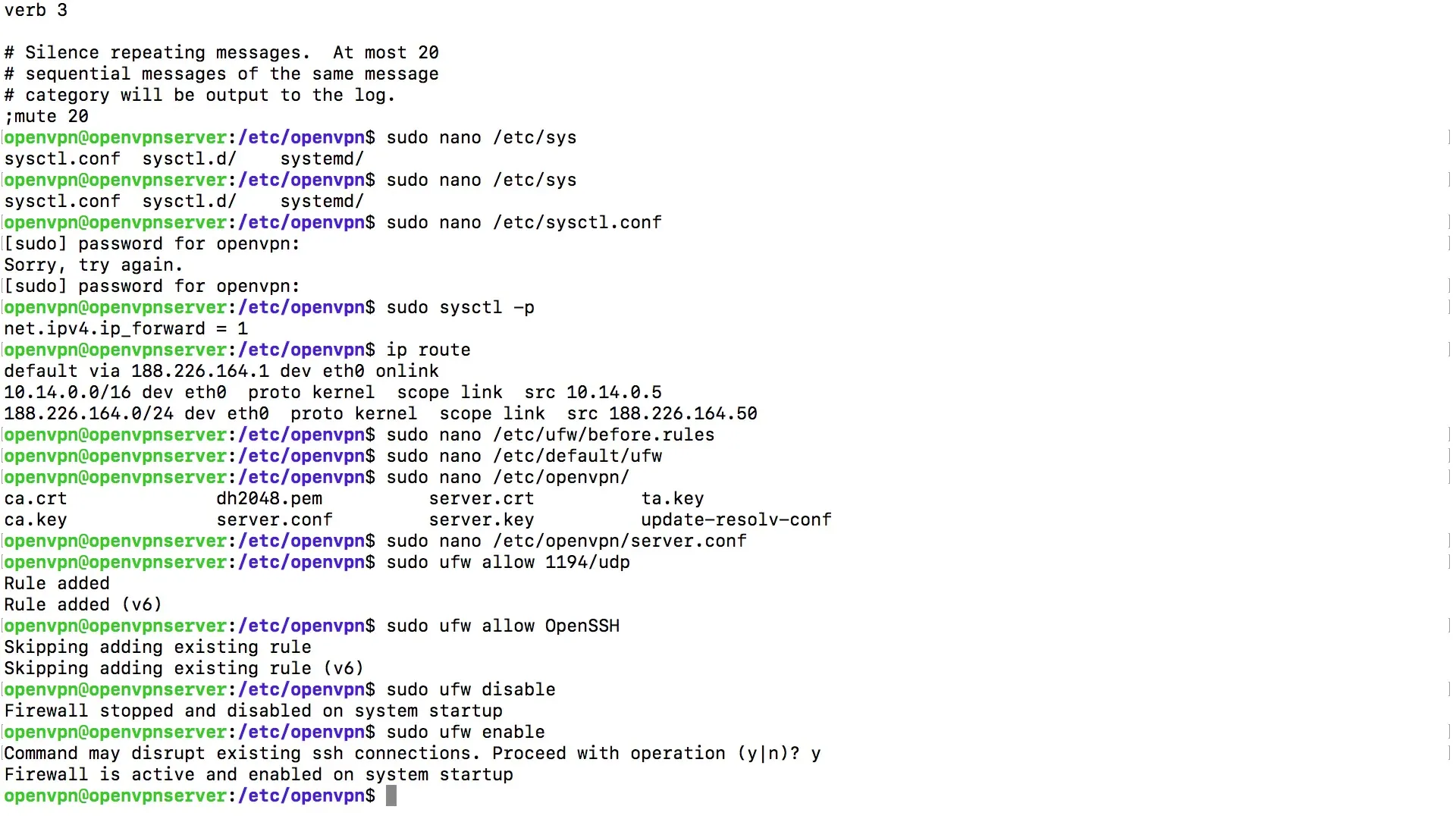

Öncelikle sunucunuzda IP yönlendirmesini etkinleştirmeniz gerekiyor. Bu, trafiğin VPN üzerinden yönlendirilmesi için gereklidir. Bunun için sysctl.conf dosyasını açın.

Terminalde Nano editörü ile dosyayı açmak için aşağıdaki komutu girin:

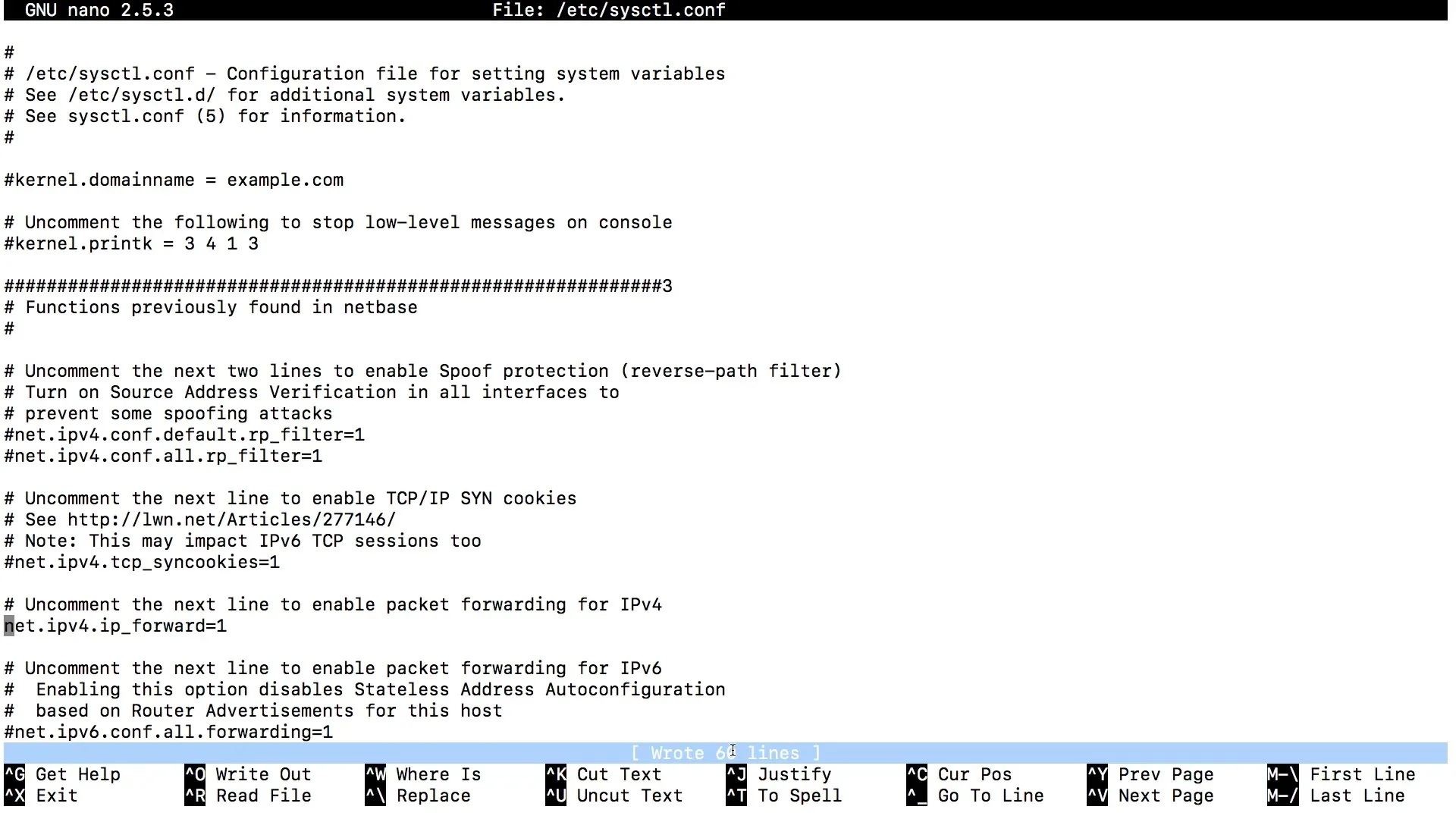

Bu dosya içinde IP yönlendirmesini etkinleştiren satırı arayın. Bu satır şöyle görünmelidir:

Satırın başındaki yorum işaretini kaldırın, böylece satır şöyle görünmelidir. Dosyayı Ctrl + O ile kaydedin ve editörden Ctrl + X ile çıkın.

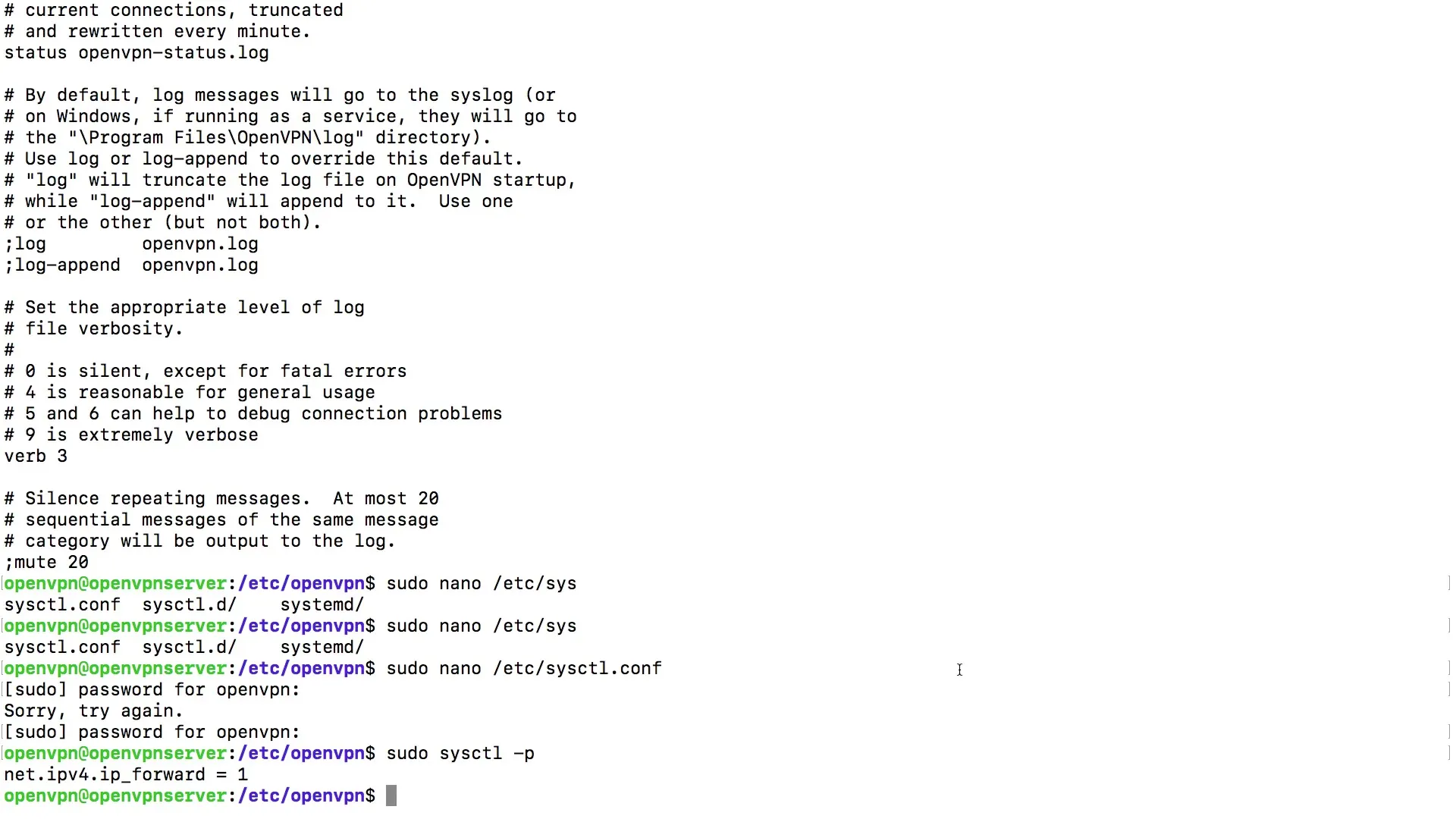

Yeni ayarları yüklemek için aşağıdaki komutu girin:

Adım 2: Firewall Konfigürasyonu

Şimdi firewall ayarlarına geçelim. Firewall'ın VPN üzerinden bağlı olan istemciler için trafiği kabul ettiğinden emin olmalısınız. Bunun için UFW'ye (Uncomplicated Firewall) yeni bir kural eklemeniz gerekir.

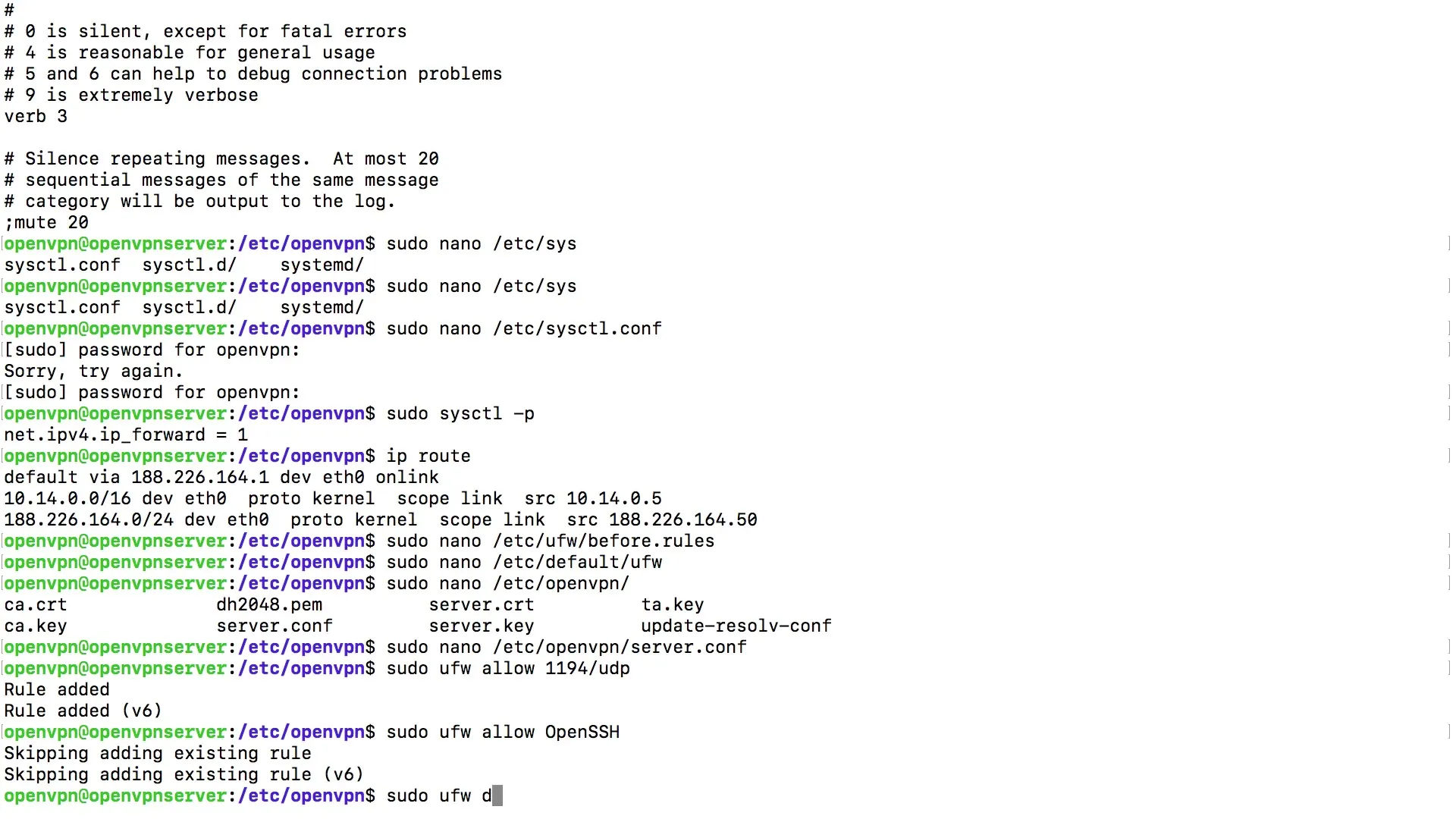

Öncelikle doğru varsayılan rotayı belirlemek için yönlendirme bilgilerini kontrol edin:

Genellikle default via olarak görünen varsayılan rotayı not etmeyi unutmayın. Kullanılan ağ aygıtını (genellikle eth0 veya benzeri) aklınızda bulundurun.

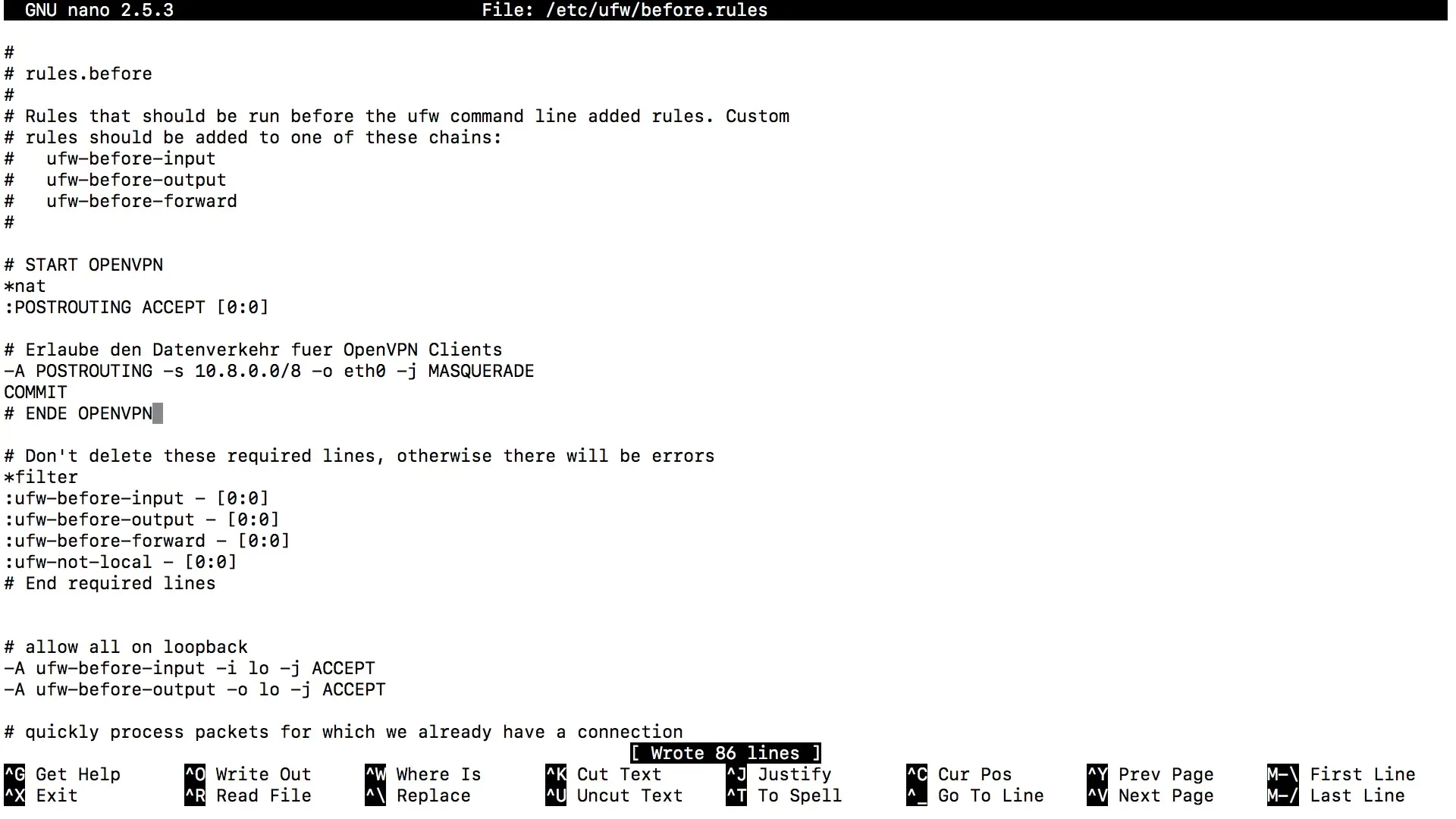

Şimdi UFW kurallarını açın:

Önceden not ettiğiniz aygıtın yerine eth0 yazın. Dosyayı Ctrl + O ile kaydedin ve Ctrl + X ile çıkın.

Adım 3: Firewall Ayarlarını Düzenleyin

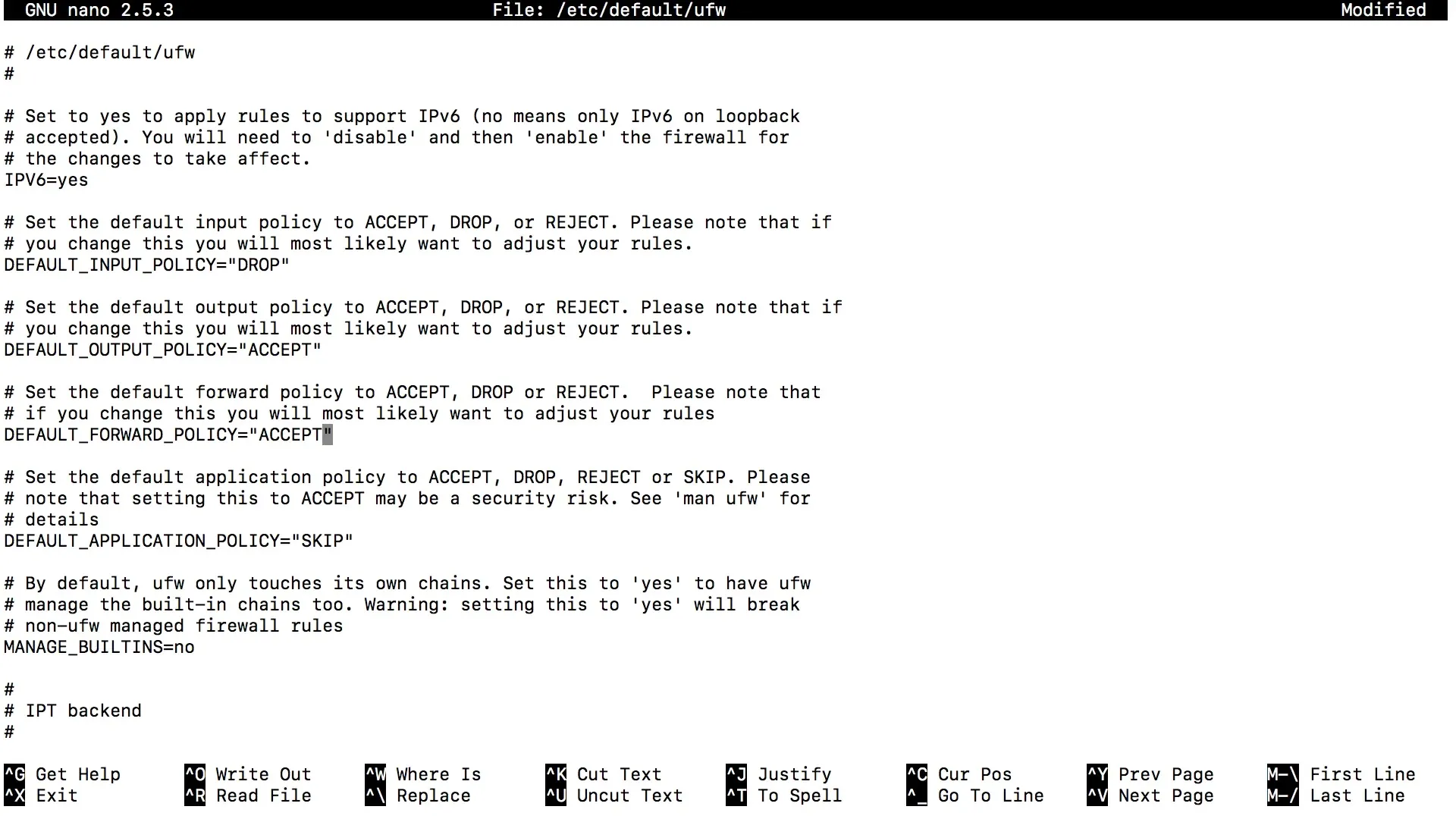

Artık varsayılan firewall politikalarını düzenlemeniz gerekiyor. UFW konfigürasyon dosyasını açın:

Yönlendirme için varsayılan politikanın bulunduğu satırı arayın. Bu satır DROP olarak ayarlanmış olmalıdır. Bunu ACCEPT olarak değiştirin.

Dosyayı tekrar Ctrl + O ile kaydedin ve Ctrl + X ile çıkın.

Adım 4: OpenVPN için Port Açın

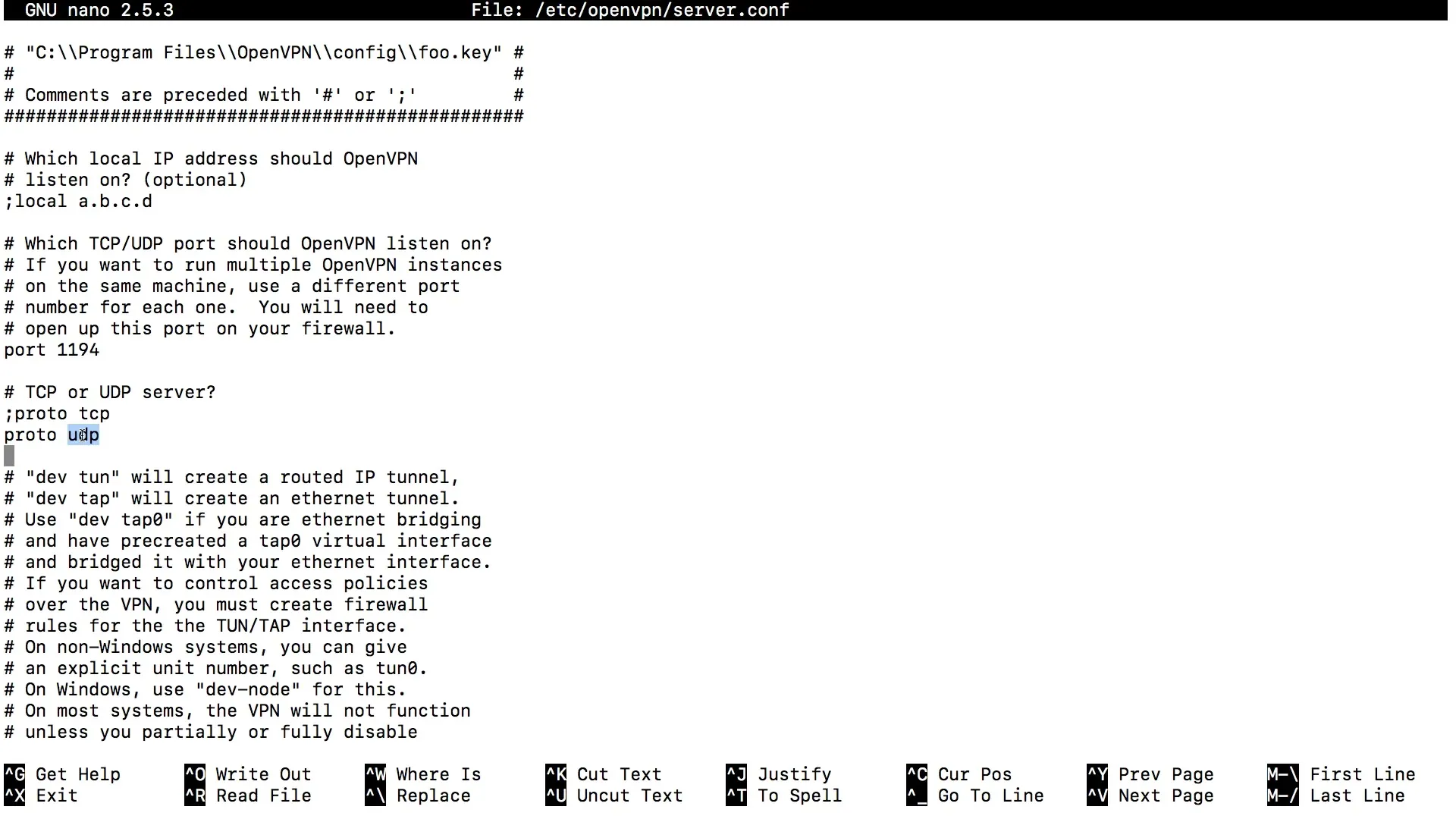

Port 1194'ün doğru ayarlandığından emin olmak için OpenVPN sunucu konfigürasyon dosyasını kontrol edin. Aşağıdaki dosyayı açın:

Satırın proto udp veya proto tcp olduğundan emin olun, kullanımınıza bağlı olarak.

Henüz yapılmadıysa SSH bağlantısına da izin verildiğinden emin olun:

Son değişiklikleri uygulamak için UFW'yi kapatıp açın:

Özet

IP yönlendirmesinin ve firewall kurallarının doğru yapılandırılması, OpenVPN sunucunuzun çalışması için kritik öneme sahiptir. Bu kılavuzda belirtilen adımları takip ederek, VPN'iniz üzerinden trafiğin korunmasını ve verimli bir şekilde işlemesini sağlamak için gerekli yapılandırmaları yaptınız.

Sıkça Sorulan Sorular

IP yönlendirmesini nasıl etkinleştiririm?sudo nano /etc/sysctl.conf komutunu kullanın, net.ipv4.ip_forward = 1 satırının önündeki yorum işaretini kaldırın ve dosyayı kaydedin.

Firewall çok kısıtlayıcıysa ne yapmalıyım?Yönlendirme için varsayılan politikayı ACCEPT olarak ayarladığınızdan emin olun. Ayrıca, UFW'deki OpenVPN için spesifik kuralları kontrol edin.

VPN trafiğinin düzgün çalıştığından nasıl emin olabilirim?OpenVPN portu 1194’ün açık olup olmadığını kontrol edin ve paketlerin doğru ağ rotası üzerinden maskelemeyi yaptığından emin olun.