La compréhension des infrastructures à clé publique (PKI) est essentielle pour quiconque souhaite garantir une communication sécurisée dans les réseaux. La PKI joue un rôle central dans la création, la distribution et la validation des certificats numériques. Ces directives aident à établir un système robuste qui garantit que la communication entre les utilisateurs et les serveurs est protégée.

Principales conclusions La PKI permet d'authentifier des clés publiques, de signer et de chiffrer des messages, et offre une méthode sécurisée pour confirmer des identités numériques. Cela se fait par le biais de certificats numériques, qui sont délivrés par une autorité de certification (CA) et vérifient l'authenticité des clés publiques.

Guide étape par étape

1. Qu'est-ce que la PKI?

Avant de plonger dans l'implémentation, il est important de comprendre les bases. La PKI est un ensemble de rôles, de politiques, de matériel, de logiciels et de procédures nécessaires pour émettre, distribuer et vérifier des certificats numériques. Cette infrastructure permet de sécuriser la communication assistée par ordinateur en utilisant des systèmes cryptographiques asymétriques solides.

2. Le rôle des certificats numériques

Au sein de la PKI, vous constaterez que les certificats numériques sont des composants indispensables. Ils servent à confirmer l'authenticité d'une clé publique et à définir ses applications autorisées. Un certificat numérique est sécurisé par une signature numérique qui peut être vérifiée avec la clé publique de l'autorité de certification.

3. Le processus d'échange de certificats

Pour garantir la transmission sécurisée de messages, l'expéditeur a besoin de la clé publique du destinataire. Cette clé peut par exemple être envoyée par e-mail ou téléchargée depuis un site web sécurisé. Il est important que l'intégrité de la clé soit préservée pendant ce processus. C'est pourquoi la PKI joue un rôle décisif à cette étape.

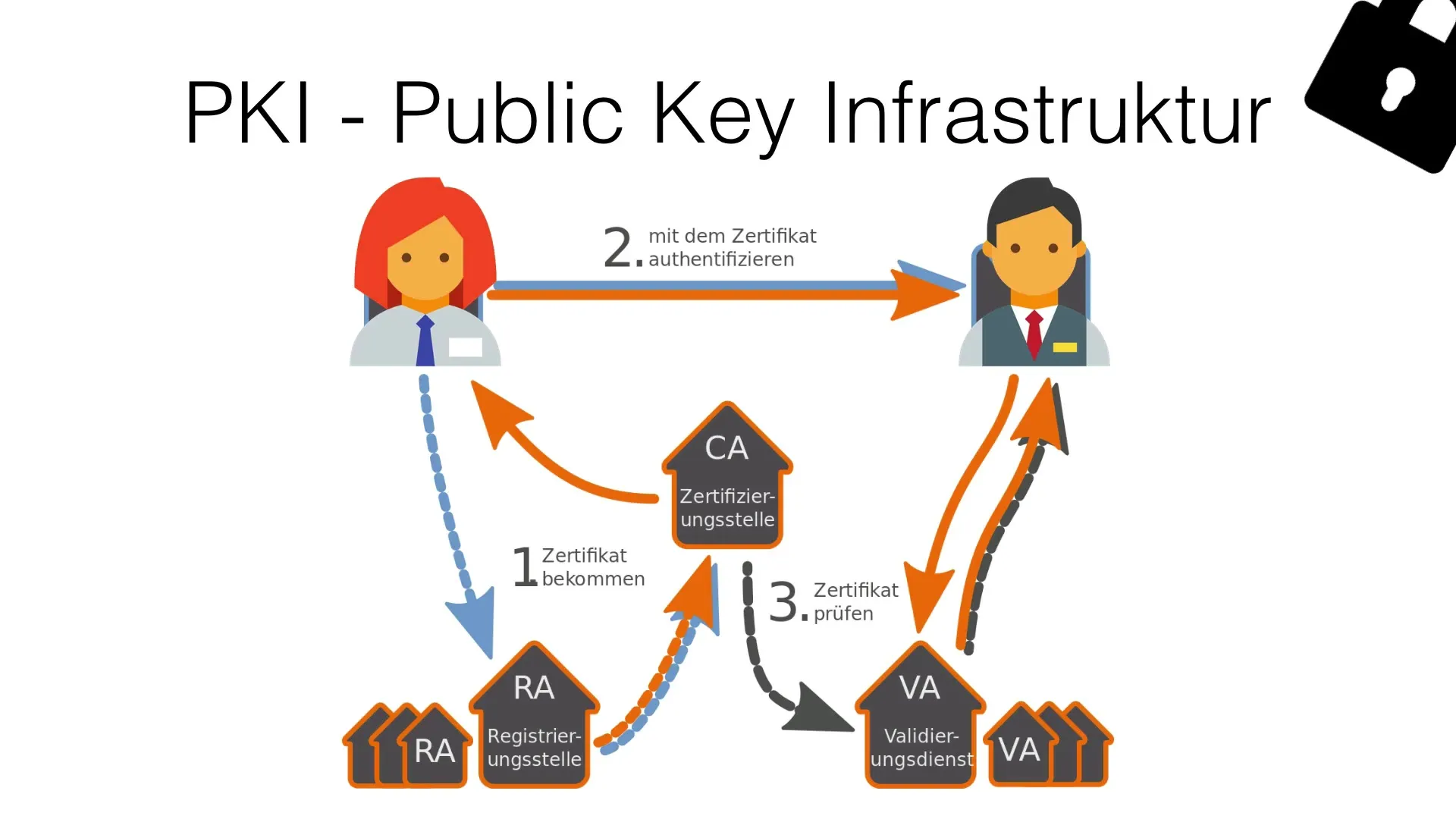

4. L'autorité de certification (CA)

La CA est le cœur de chaque PKI. Elle est responsable de la création et de la signature des certificats numériques. Par exemple, lorsque Anna envoie un message à Pierre, elle reçoit un certificat de l'agence d'enregistrement qui peut être vérifié par la CA. La CA a un rôle de confiance dans la PKI car elle assure que les certificats délivrés sont fiables et authentiques.

5. Service de validation

Un service de validation vérifie la validité des certificats. Avant que Pierre ne déchiffre le message d'Anna, il doit s'assurer que le certificat est authentique et que le document n'a pas été compromis. Le service de validation, qui est lié à la CA, effectue cette vérification afin que Pierre puisse être sûr que le message provient réellement d'Anna.

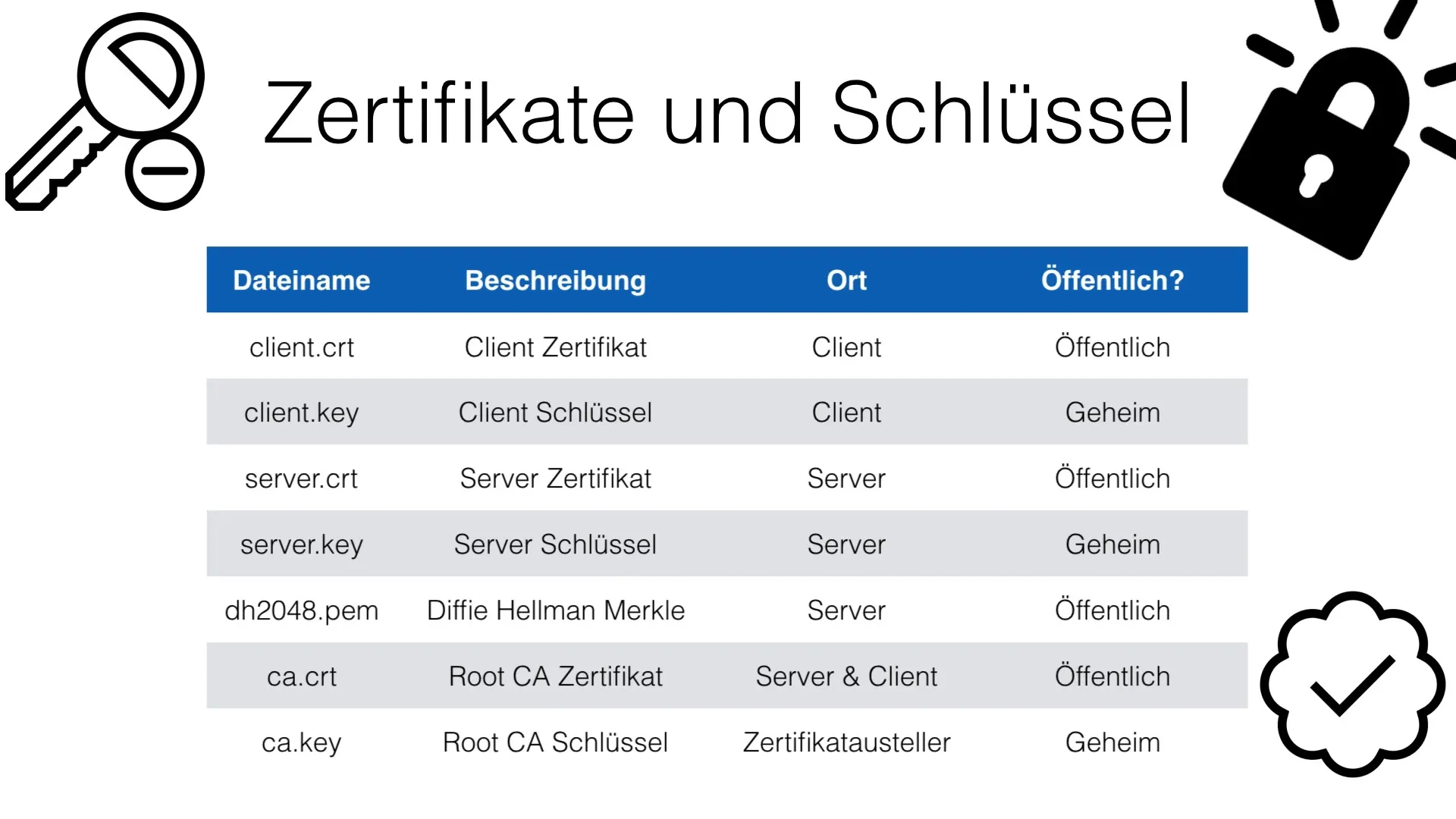

6. Certificats et types de clés

Au sein du système PKI, vous utiliserez différents types de certificats et de clés. Par exemple, il existe des certificats pour les clients et les serveurs, chaque clé devant répondre à des exigences de sécurité spécifiques. La clé client et la clé serveur doivent être placées aux endroits appropriés pour garantir une protection optimale.

7. Confidentialité et clés publiques

Lors de la gestion des clés, il est important de faire la distinction entre les fichiers de clé publique et secrète. La clé client doit être traitée avec confidentialité, tandis que le certificat du serveur peut être public. En revanche, le certificat racine reste secret et est géré par l'autorité d'émission des certificats (CA).

8. PKI en pratique

Lorsque vous configurez votre serveur OpenVPN, il sera utile de noter qu'OpenVPN fournit déjà les outils nécessaires pour générer des certificats et des clés de manière efficace. Bien que l'implémentation nécessite quelques étapes techniques, avec les bonnes instructions, le processus sera nettement plus simple.

9. Perspectives pour la prochaine leçon

Après avoir acquis une compréhension solide de la PKI et de ses composants, vous plongerai dans le prochain chapitre dans les thèmes du pontage et du routage. Ces concepts sont essentiels pour sécuriser davantage votre réseau et optimiser la performance de votre connexion.

Résumé – Comprendre et mettre en place une PKI : infrastructure à clé publique

Dans ce guide, vous avez appris ce qu'est une infrastructure à clé publique, comment les certificats numériques sont créés et validés, et pourquoi ces éléments sont importants pour une communication sécurisée. La mise en place de la PKI offre non seulement la sécurité, mais aussi la confiance dans les identités numériques.

Questions fréquemment posées

Qu'est-ce qu'une infrastructure à clé publique (PKI) ?La PKI est un système de gestion des certificats numériques, permettant leur création, distribution et validation.

Que sont les certificats numériques ?Les certificats numériques confirment l'authenticité d'une clé publique et définissent ses applications autorisées.

Comment fonctionne la validation d'un certificat ?Un service de validation vérifie la validité d'un certificat pour s'assurer qu'il a été émis par une CA de confiance.

Quelles sont les principales composantes d'une PKI ?Les principales composantes sont les certificats numériques, l'autorité de certification (CA), les clés publiques et privées, ainsi que les services de validation.

Comment un certificat de clé publique est-il échangé ?Une clé publique peut être envoyée par e-mail ou téléchargée depuis un site web sécurisé, en veillant à préserver son intégrité.