La sécurité d'un réseau dépend principalement de la bonne configuration et gestion des certificats. OpenVPN est une solution puissante fréquemment utilisée pour établir des connexions sécurisées. Dans ce guide, nous nous concentrons sur la création des certificats de serveur et des clés associées, qui sont essentielles pour l'authentification. Voyons rapidement comment tu peux mettre en œuvre ces étapes avec succès.

Principales conclusions

- Tu apprendras à générer des certificats et des clés de serveur pour OpenVPN.

- Des fichiers importants comme le fichier Diffie-Hellman et le fichier d'authentification TLS seront créés.

- L'importance de saisir correctement le mot de passe sera expliquée.

Guide étape par étape

Étape 1: Préparations pour la création du certificat

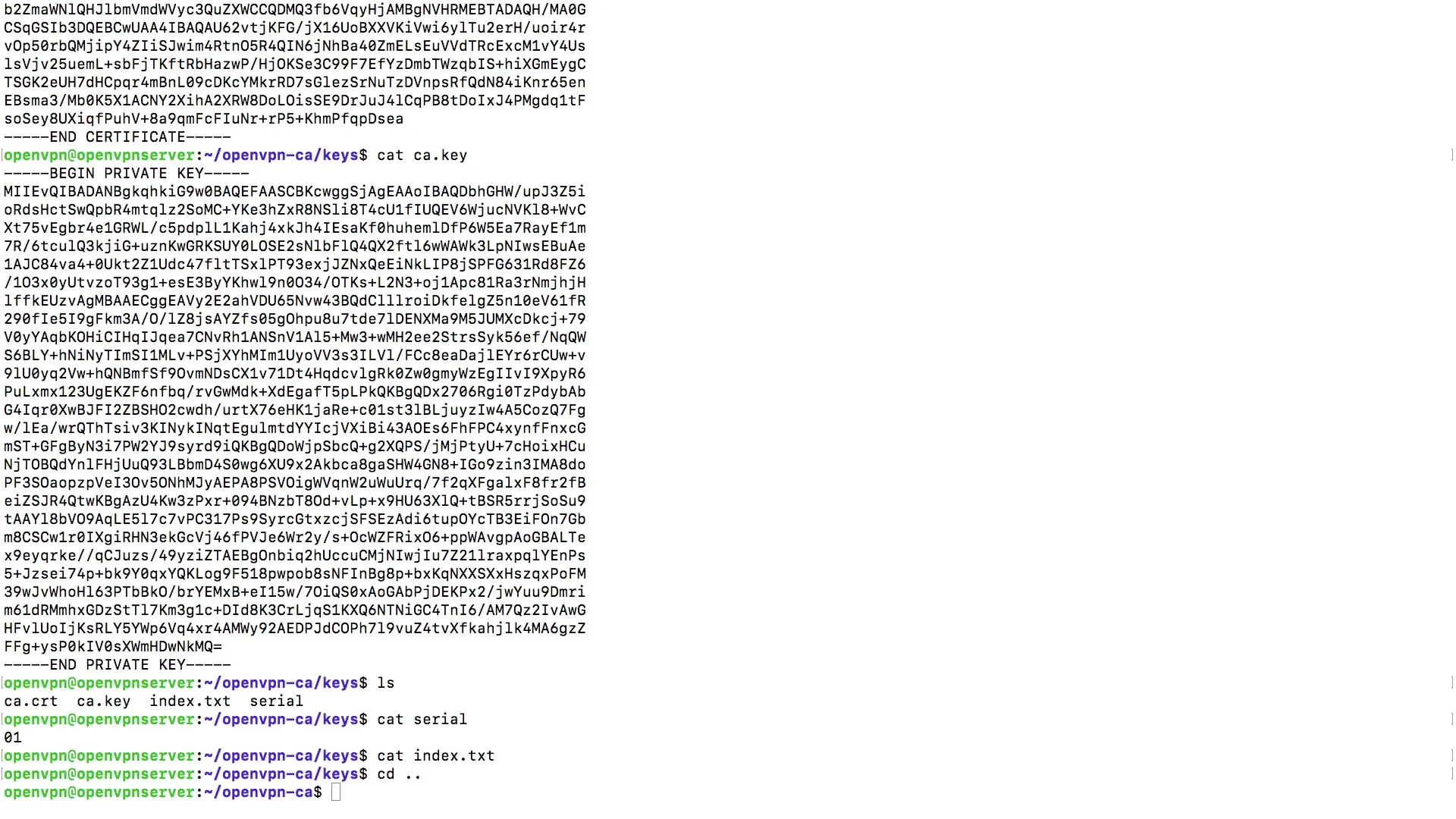

Tout d'abord, tu dois t'assurer que tu as les outils nécessaires pour la création du certificat. Tu peux commencer en appelant l'image du serveur pour lancer la génération de clés. Pour cela, il te suffit de taper « image clé serveur » dans ta console.

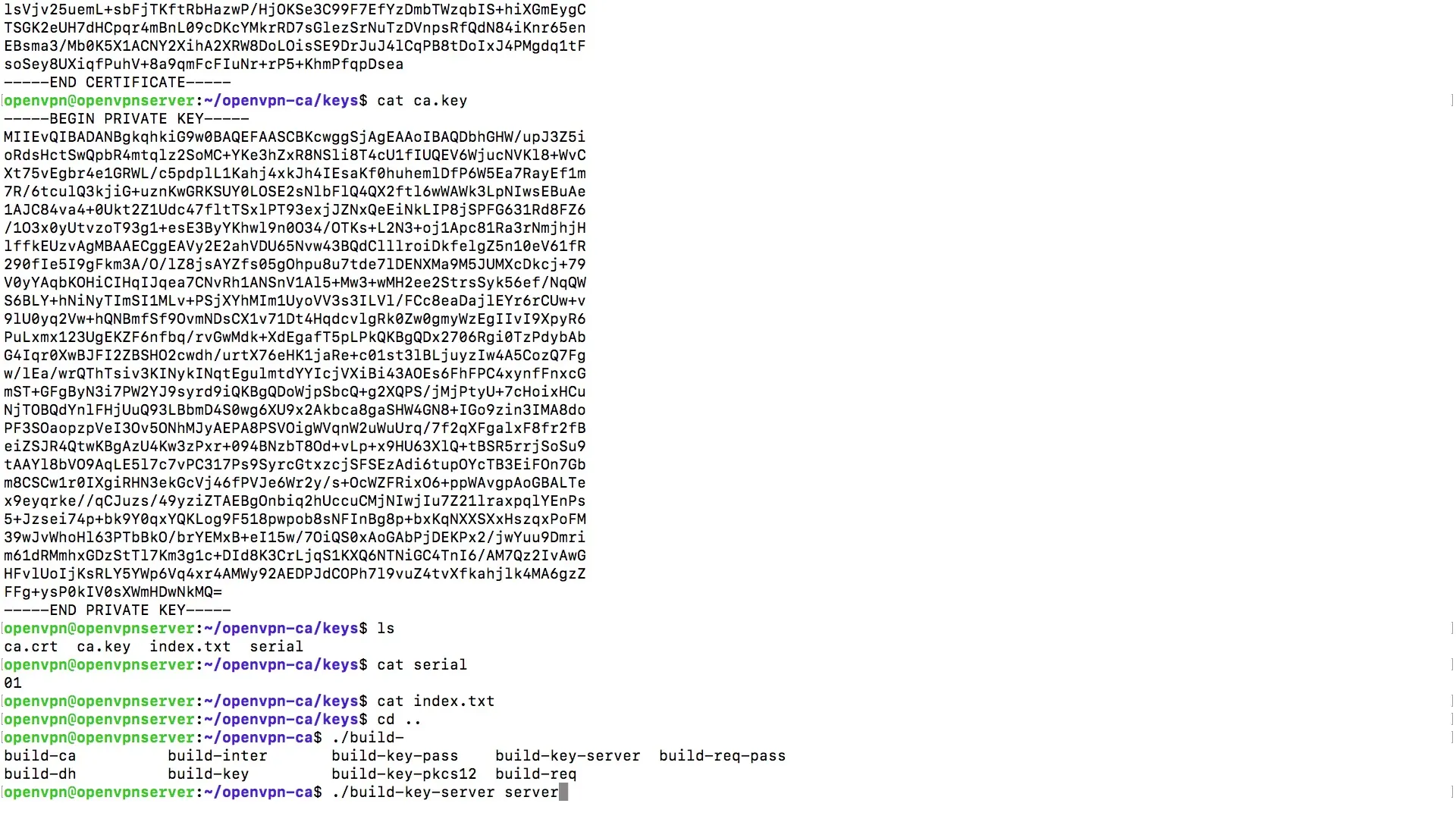

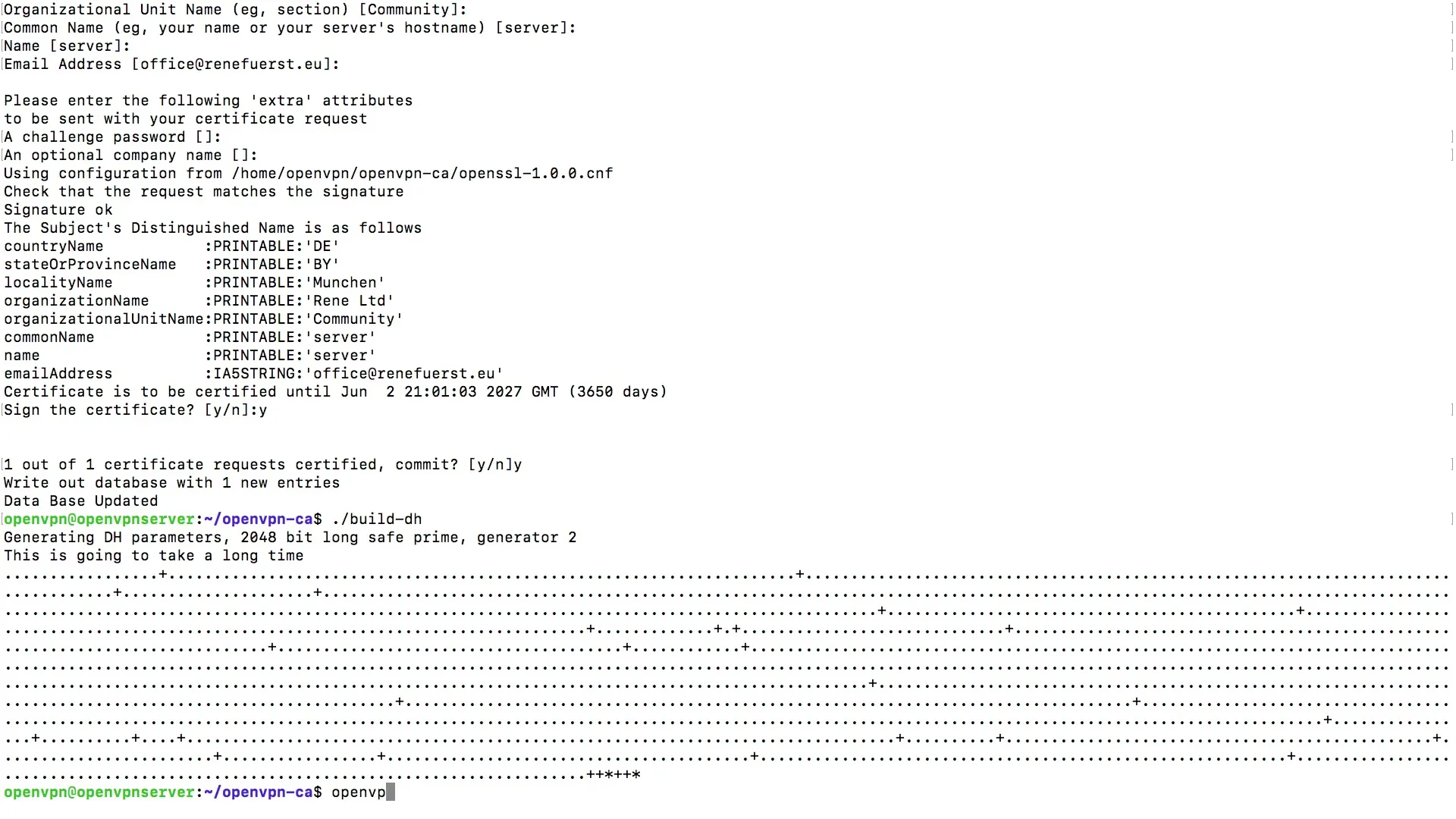

Étape 2: Création de la paire de certificats

Il est temps de créer la paire de certificats. Pour ce faire, clique sur « Serveur » comme nom. Cela aide à éviter la confusion avec d'autres variables. Note que tu devras maintenant fournir un nom, une adresse et un mot de passe. Pour le mot de passe, tu peux laisser le champ vide et appuyer simplement sur Entrée pour éviter d'être demandé un mot de passe à chaque connexion.

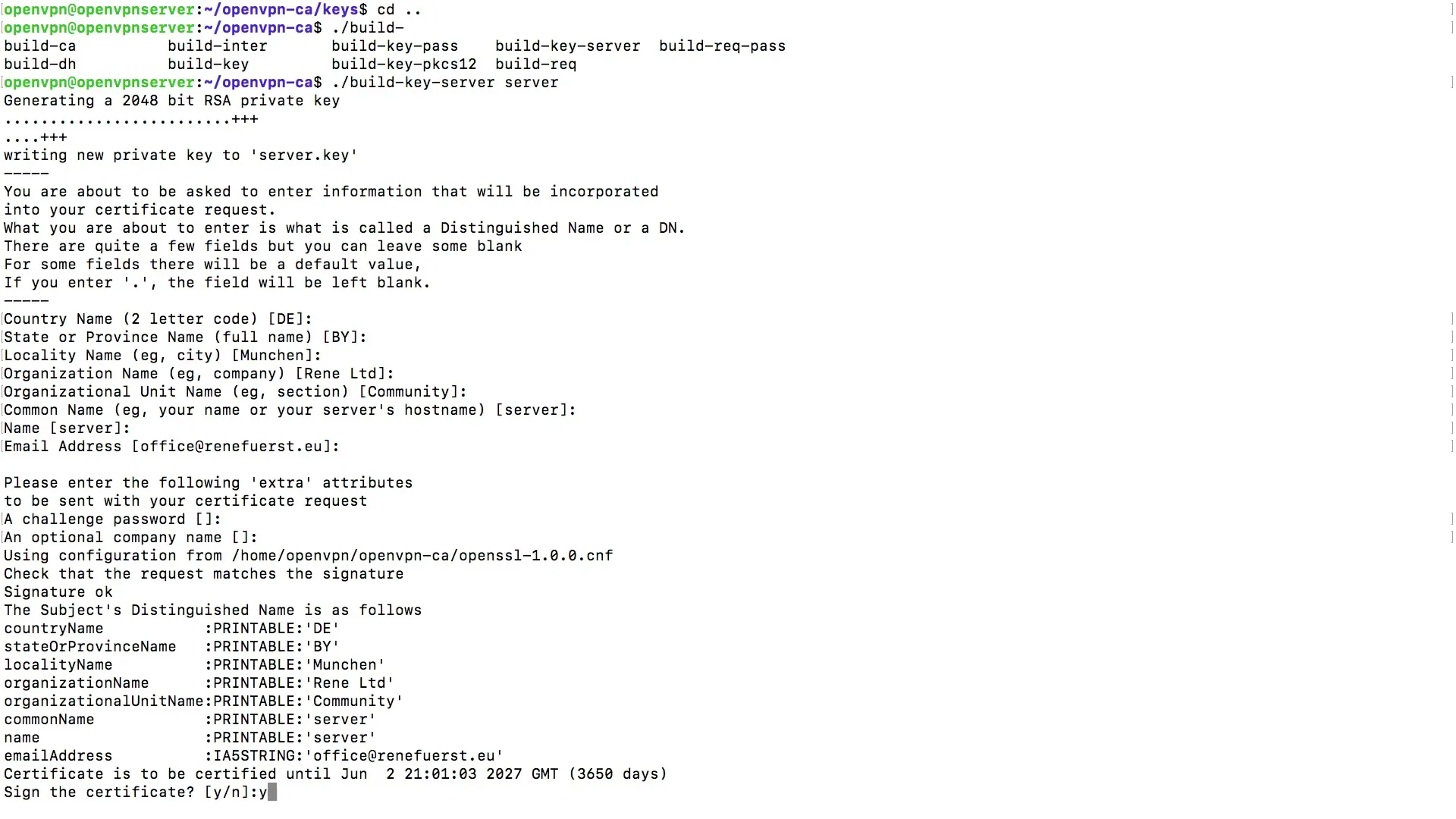

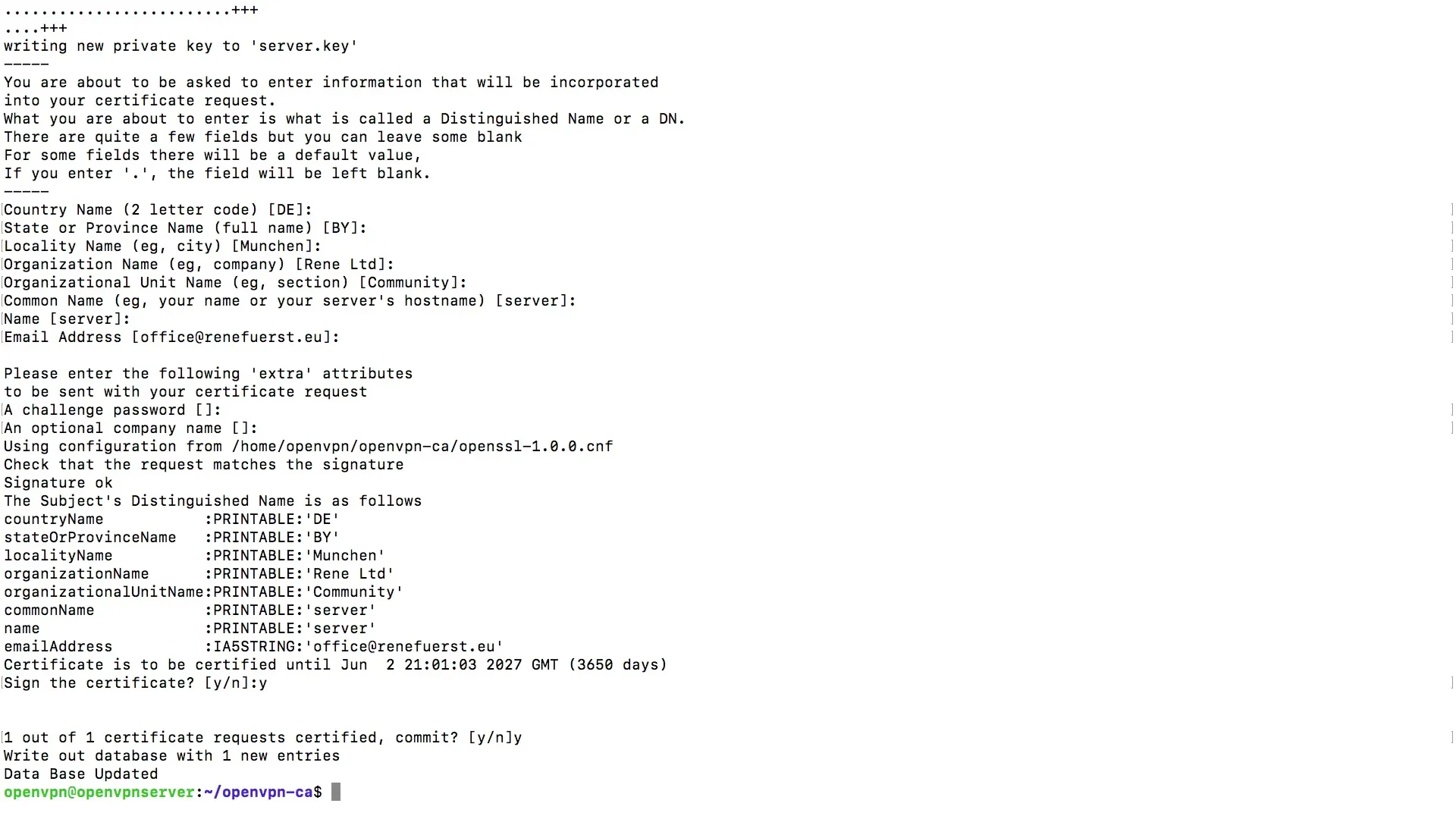

Étape 3: Confirmations

Après avoir entré les données nécessaires, tu seras invité à confirmer si tu souhaites continuer le processus. Ici, il est important de confirmer avec « Y » pour Oui. Si tu as les paramètres en allemand, entre simplement un « J ». Le certificat sera maintenant automatiquement émis pour une période de dix ans.

Étape 4: Finalisation de la création des certificats de serveur

Tu seras à nouveau invité à confirmer. Confirme cela encore une fois pour achever avec succès la création du certificat. Après cela, la base de données de l'autorité de certification sera mise à jour, et tes certificats de serveur seront ainsi finalisés.

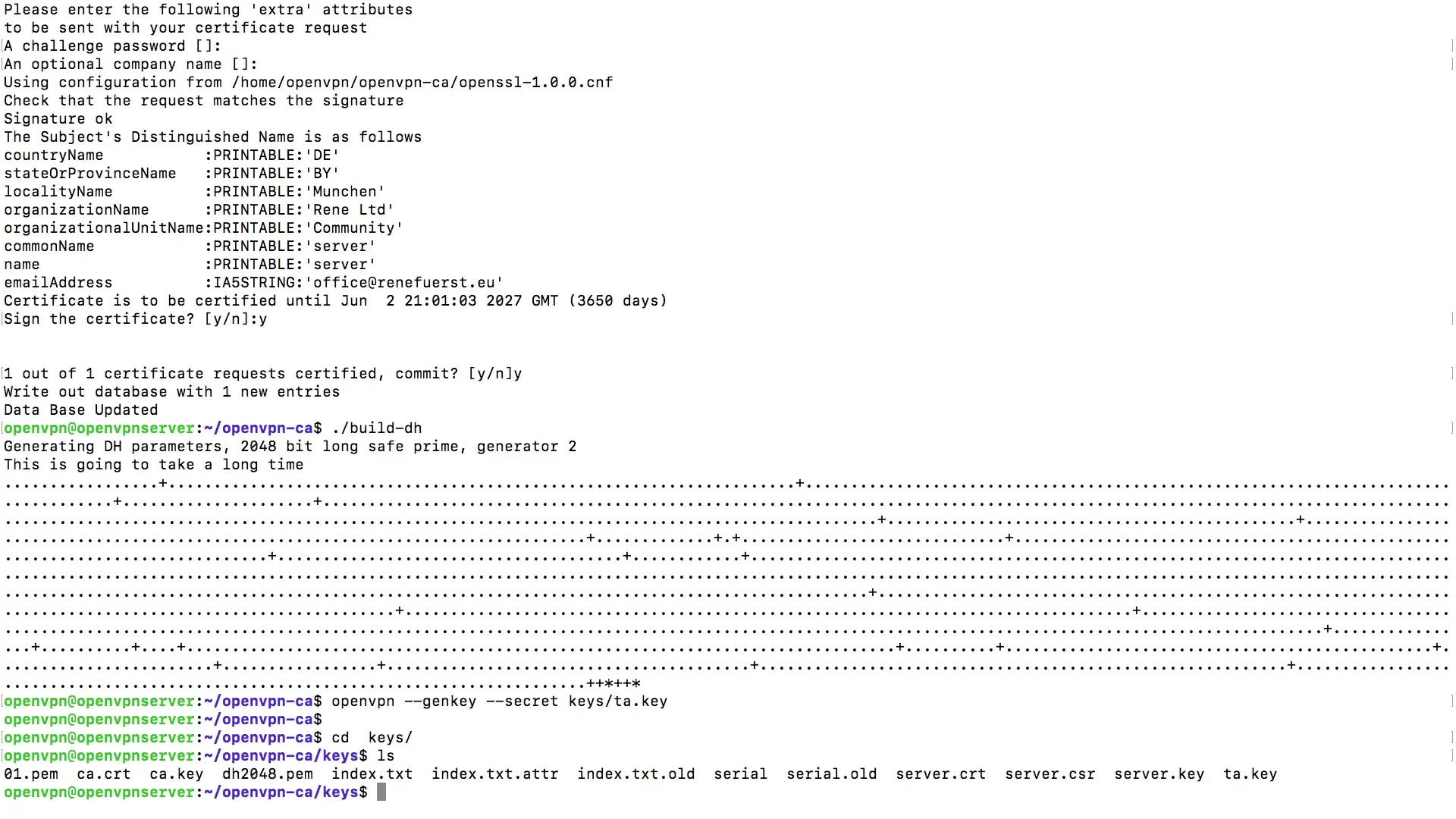

Étape 5: Création du fichier Diffie-Hellman

Maintenant que les certificats de serveur ont été créés, nous devons créer le fichier pour l'échange de clés Diffie-Hellman. Il existe un fichier spécifique pour la génération Diffie-Hellman que nous allons maintenant lancer. Ce processus peut prendre un certain temps, donc sois patient. Cela peut durer jusqu'à une minute, en fonction de la puissance de ton serveur.

Étape 6: Création du fichier d'authentification TLS

Au prochain étape, nous allons créer un fichier supplémentaire pour vérifier l'intégrité pour TLS. Ce fichier peut également être généré via OpenVPN. Lance OpenVPN et choisis l'option pour créer une clé secrète. Celle-ci sera enregistrée sous le nom « ta.key » dans le répertoire « keys ».

Étape 7: Vérification des fichiers créés

Après avoir créé tous les fichiers nécessaires, examinons maintenant les fichiers dans le dossier « keys ». Ici, tu verras divers fichiers, y compris la clé Diffie-Hellman, le fichier d'authentification TLS ainsi que les fichiers CSR et clé de serveur. Assure-toi que tous les fichiers nécessaires sont présents.

Résumé – Créer des certificats de serveur avec OpenVPN

Tu as maintenant suivi toutes les étapes nécessaires pour créer des certificats de serveur pour OpenVPN. De la première génération des clés de serveur aux exigences du fichier Diffie-Hellman – ce guide t’a donné un aperçu clair de la manière dont tu peux travailler en toute sécurité dans le réseau.

Questions fréquentes

Quel est l'objectif des certificats de serveur ?Les certificats de serveur permettent une authentification et un chiffrement sécurisés dans le réseau.

Quelle est la durée de validité des certificats ?Les certificats délivrés ont une validité de dix ans.

Combien de temps prend la création du fichier Diffie-Hellman ?La création peut prendre de quelques secondes à une minute, selon ton serveur.

Pourquoi laisser les mots de passe vides ?Un mot de passe vide empêche d’être demandé un mot de passe à chaque connexion.