Безпека в мережі значною мірою залежить від правильної настройки та управління сертифікатами. OpenVPN — це потужне рішення, яке часто використовується для створення безпечних з'єднань. У цьому посібнику ми зосередимося на створенні серверних сертифікатів та супутніх ключів, які є необхідними для автентифікації. Давайте зрозуміємо, як успішно виконати ці кроки.

Найважливіші висновки

- Ти навчишся, як генерувати серверні сертифікати та ключі для OpenVPN.

- Створюються важливі файли, такі як файл Диффі-Хеллмана та файл TLS-автентифікації.

- Роз'яснюється важливість правильного введення пароля.

Покрокова інструкція

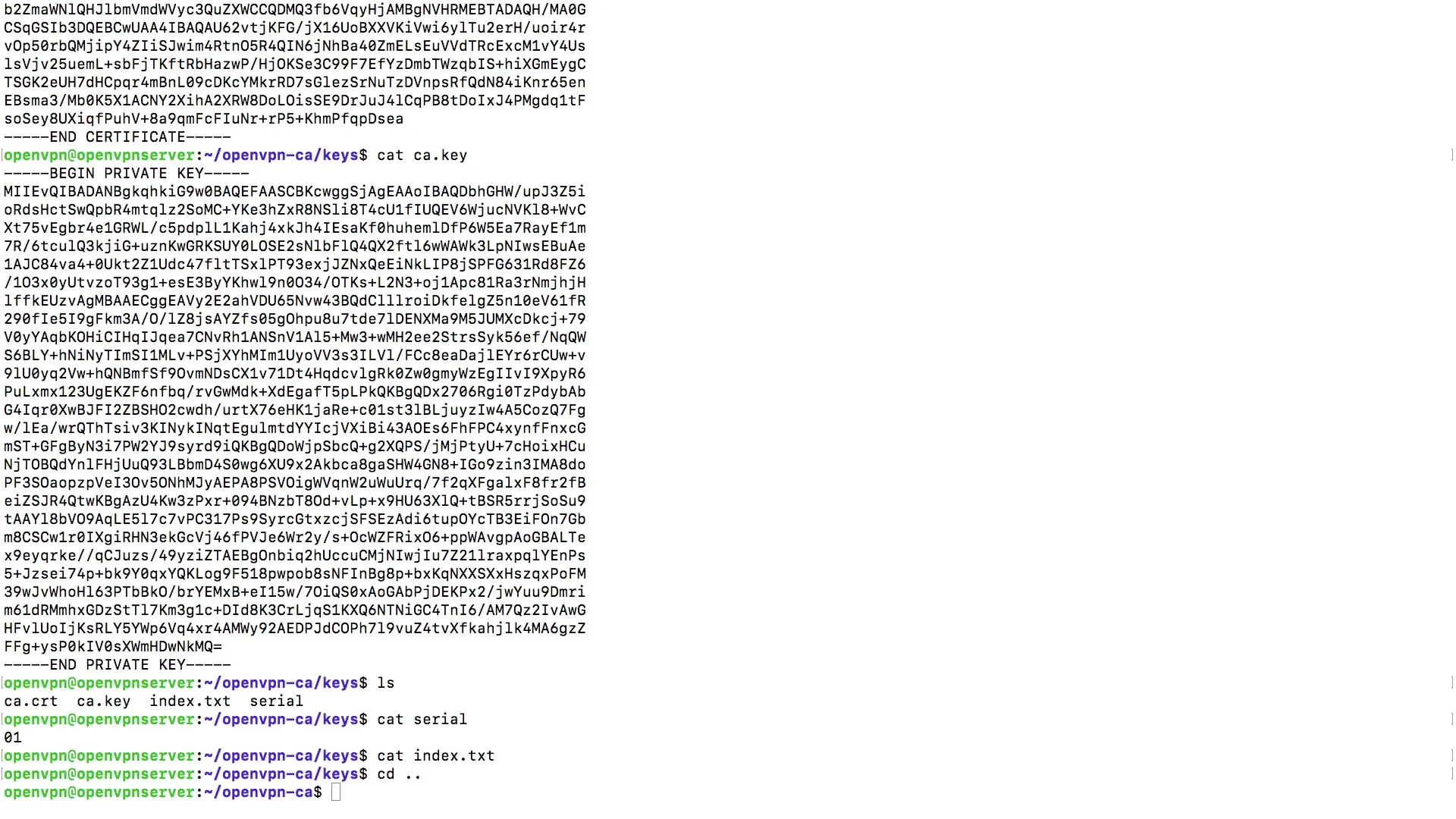

Крок 1: Підготовка до створення сертифіката

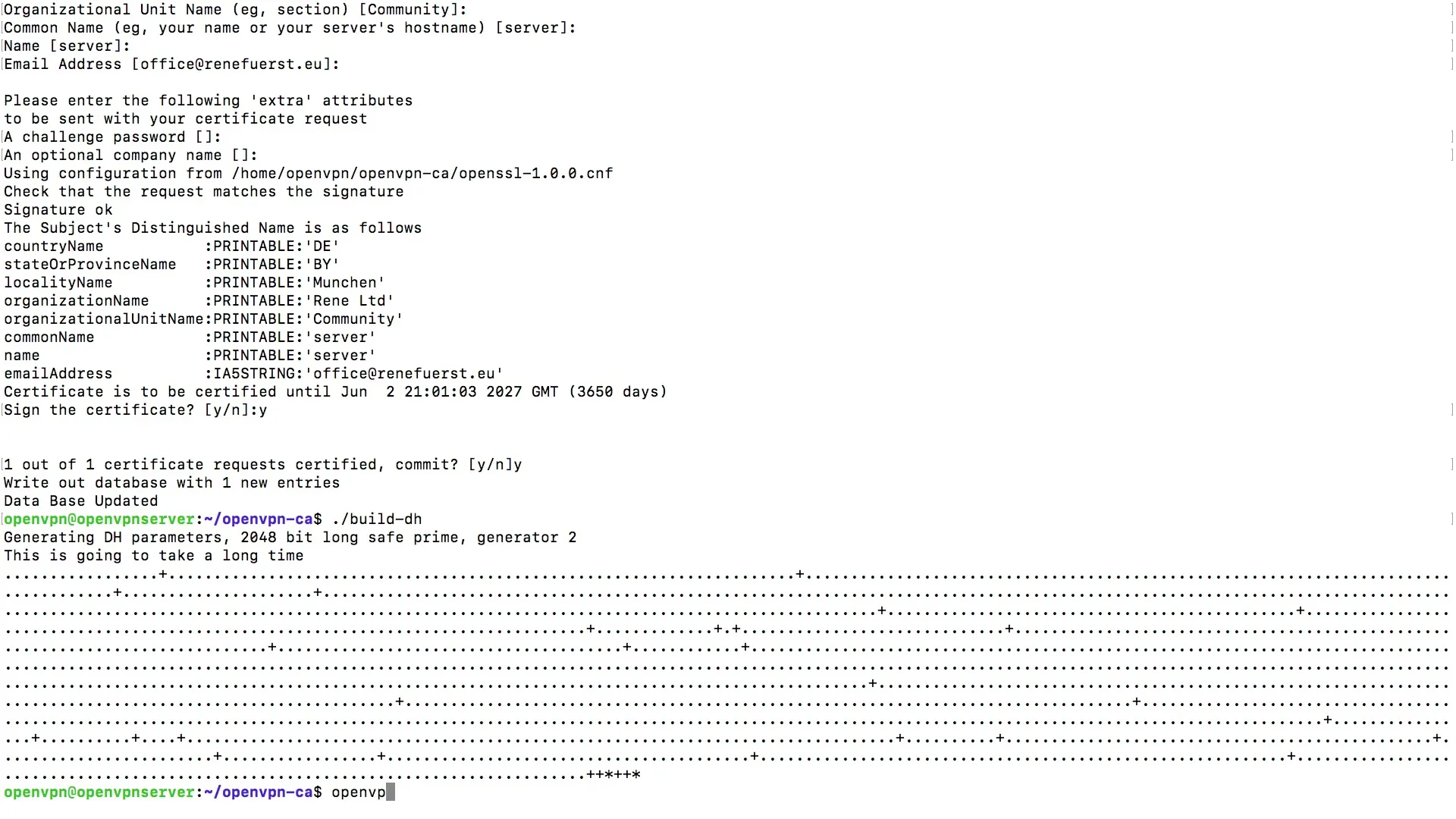

На початку потрібно переконатися, що у тебе є необхідні інструменти для створення сертифікату. Розпочни, викликавши зображення сервера для запуску генерації ключів. Для цього введи «bild key server» у свою консоль.

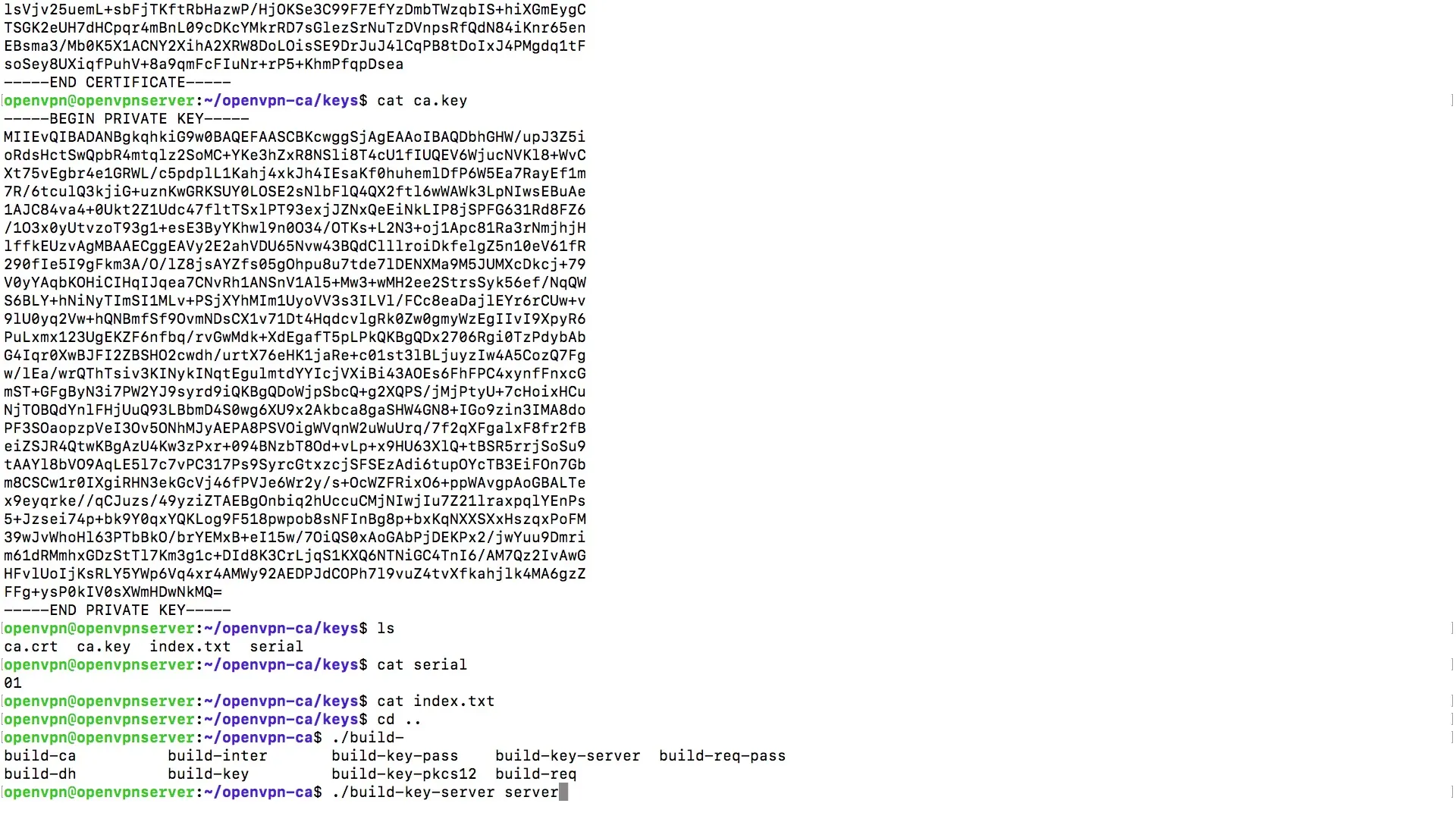

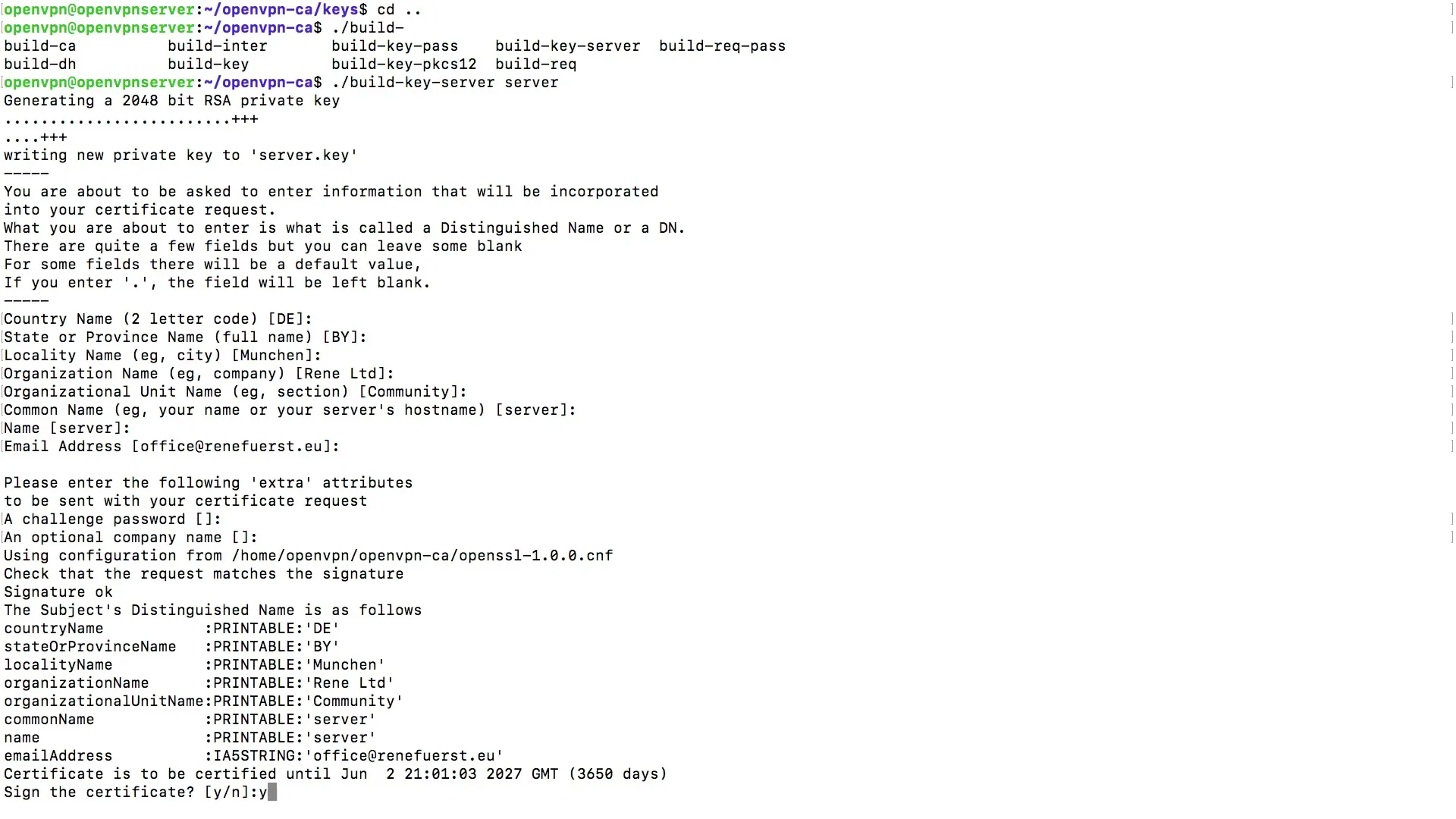

Крок 2: Створення пари сертифікатів

Час створити пару сертифікатів. Для цього натисни на «Сервер» як ім'я. Це допоможе уникнути плутанини з іншими змінними. Зверніть увагу, що тебе запитають про ім'я, адресу та пароль. Для пароля можемо залишити поле пустим і просто натиснути Enter, щоб запобігти запитуванню пароля при кожному з'єднанні.

Крок 3: Підтвердження

Після введення необхідних даних тебе спитають, чи хочеш ти продовжити процес. Тут важливо підтвердити «Y» для так. Якщо в тебе налаштування німецькою, просто введи «J». Сертифікат зараз автоматично видається на строк у десять років.

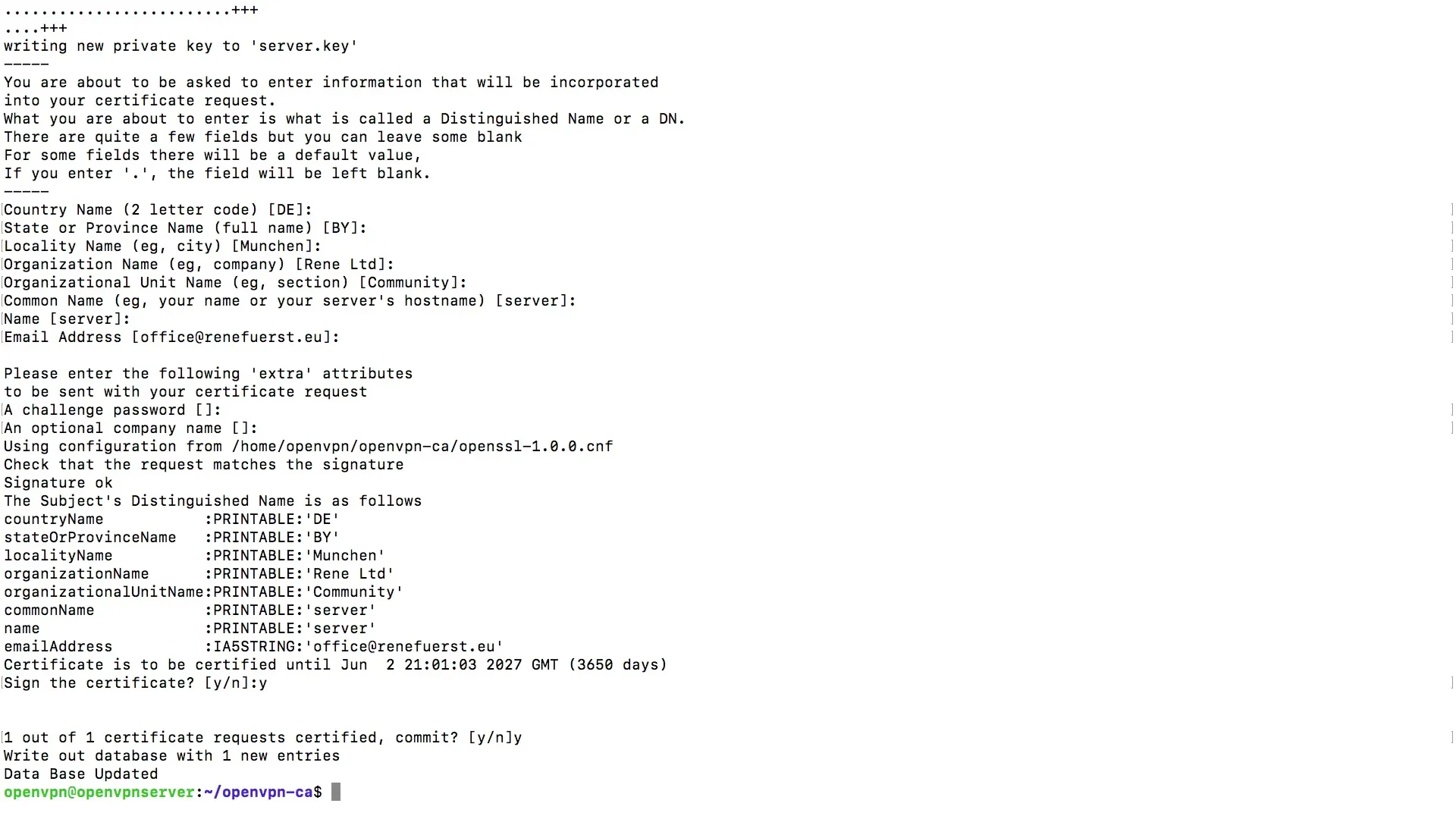

Крок 4: Завершення створення серверних сертифікатів

Тепер компромісно до підтвердження. Підтвердь це ще раз, щоб завершити успішне створення сертифіката. Після цього база даних сертифікаційного центру буде оновлена, і твої серверні сертифікати будуть завершені.

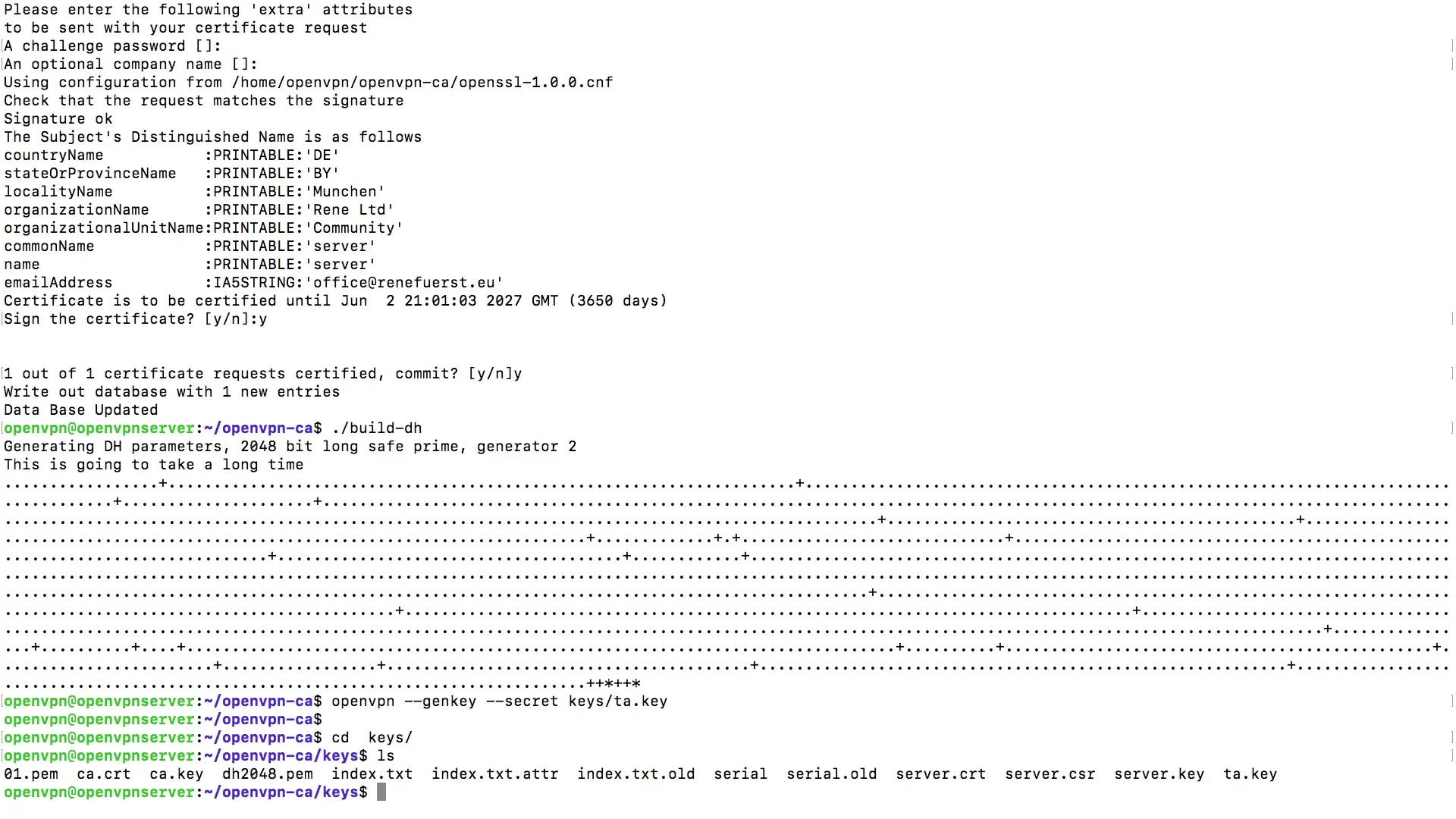

Крок 5: Створення файлу Диффі-Хеллмана

Тепер, коли серверні сертифікати створені, потрібно створити файл для обміну ключами Диффі-Хеллмана. Є спеціальний файл для генерації Диффі-Хеллмана, який ми зараз запустимо. Цей процес може зайняти деякий час, тож будь терплячим. Це може зайняти до однієї хвилини, залежно від продуктивності твого сервера.

Крок 6: Створення файлу TLS-автентифікації

На наступному етапі ми створимо додатковий файл для перевірки цілісності для TLS. Цей файл також можна згенерувати за допомогою OpenVPN. Запусти OpenVPN та вибери опцію створення секретного ключа. Він буде збережений як файл «ta.key» у каталозі «keys».

Крок 7: Перевірка створених файлів

Після створення всіх необхідних файлів давай розглянемо файли в папці «keys». Тут ти побачиш різноманітні файли, серед яких ключ Диффі-Хеллмана, файл TLS-автентифікації та файли серверної CSR та Server-Key. Отже, переконайся, що всі потрібні файли на місці.

Підсумок – Створення серверних сертифікатів за допомогою OpenVPN

Ти пройшов усі етапи, необхідні для створення серверних сертифікатів для OpenVPN. Від першої генерації серверних ключів до вимог до файлу Диффі-Хеллмана — цей посібник дав тобі чітке уявлення про те, як безпечно працювати в мережі.

Часто задавані питання

Яка мета серверних сертифікатів?Серверні сертифікати забезпечують безпечну автентифікацію та шифрування в мережі.

Як довго сертифікати дійсні?Видані сертифікати мають термін дії десять років.

Скільки часу займає створення файлу Диффі-Хеллмана?Створення може зайняти від кількох секунд до однієї хвилини, залежно від твого сервера.

Чому паролі слід залишати порожніми?Порожній пароль запобігає запитуванню пароля при кожному з'єднанні.