De configuratie van een OpenVPN-server en de bijbehorende netwerk- en firewall-instellingen zijn cruciaal voor de beveiliging en functionaliteit van jouw VPN. In deze handleiding laat ik je stap voor stap zien hoe je de noodzakelijke instellingen maakt om jouw OpenVPN-service met succes in te stellen.

Belangrijkste bevindingen

- Activatie van IP-forwarding voor verkeer via de VPN.

- Configuratie van de firewallregels om VPN-verkeer toe te staan.

- Maskering van IP-pakketten ter bewaking van de identiteit van interne clients.

Stap 1: IP-forwarding inschakelen

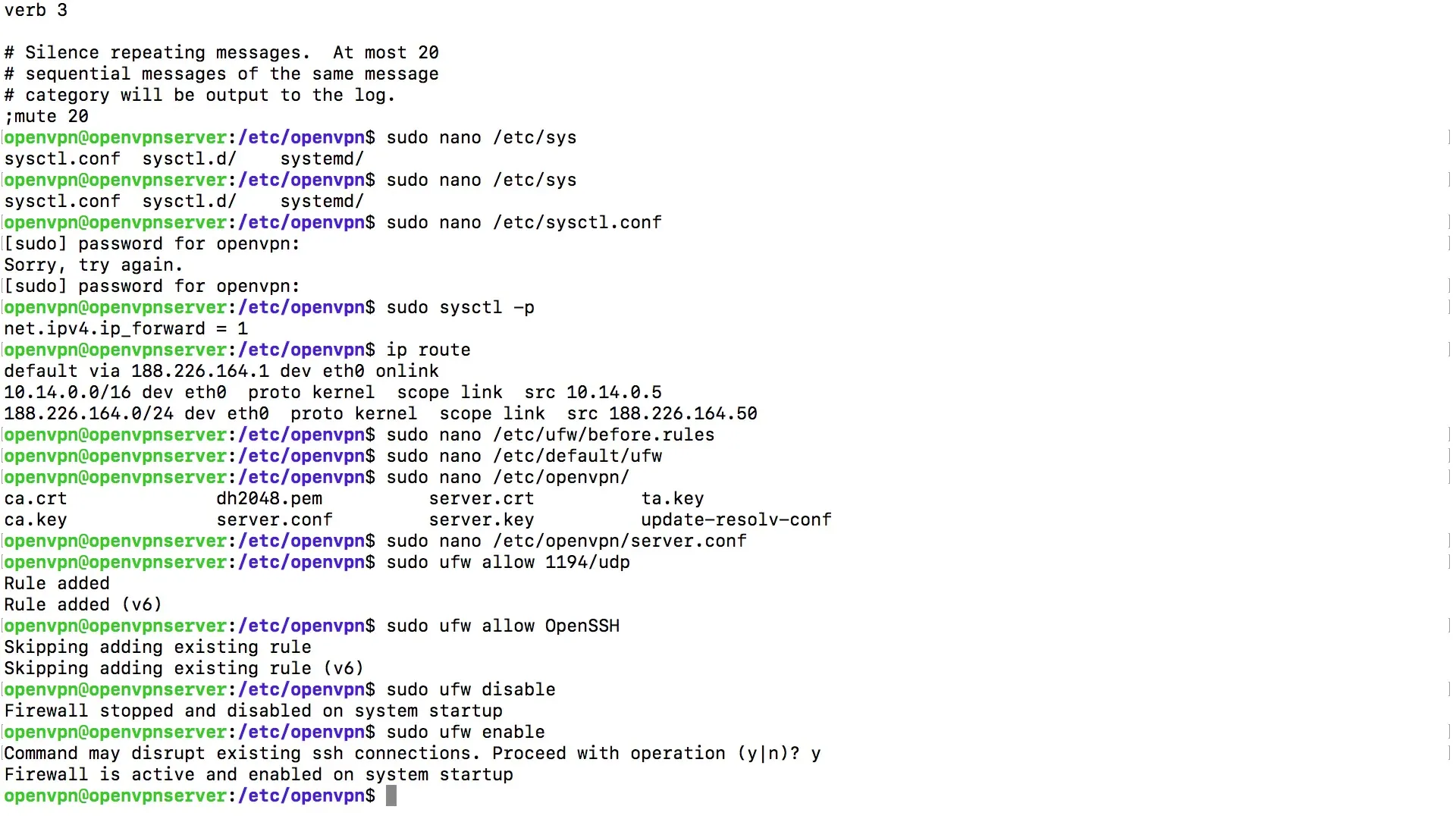

Je moet eerst de IP-forwarding op jouw server inschakelen. Dit is nodig zodat het verkeer via de VPN kan worden doorgestuurd. Open hiervoor het bestand sysctl.conf.

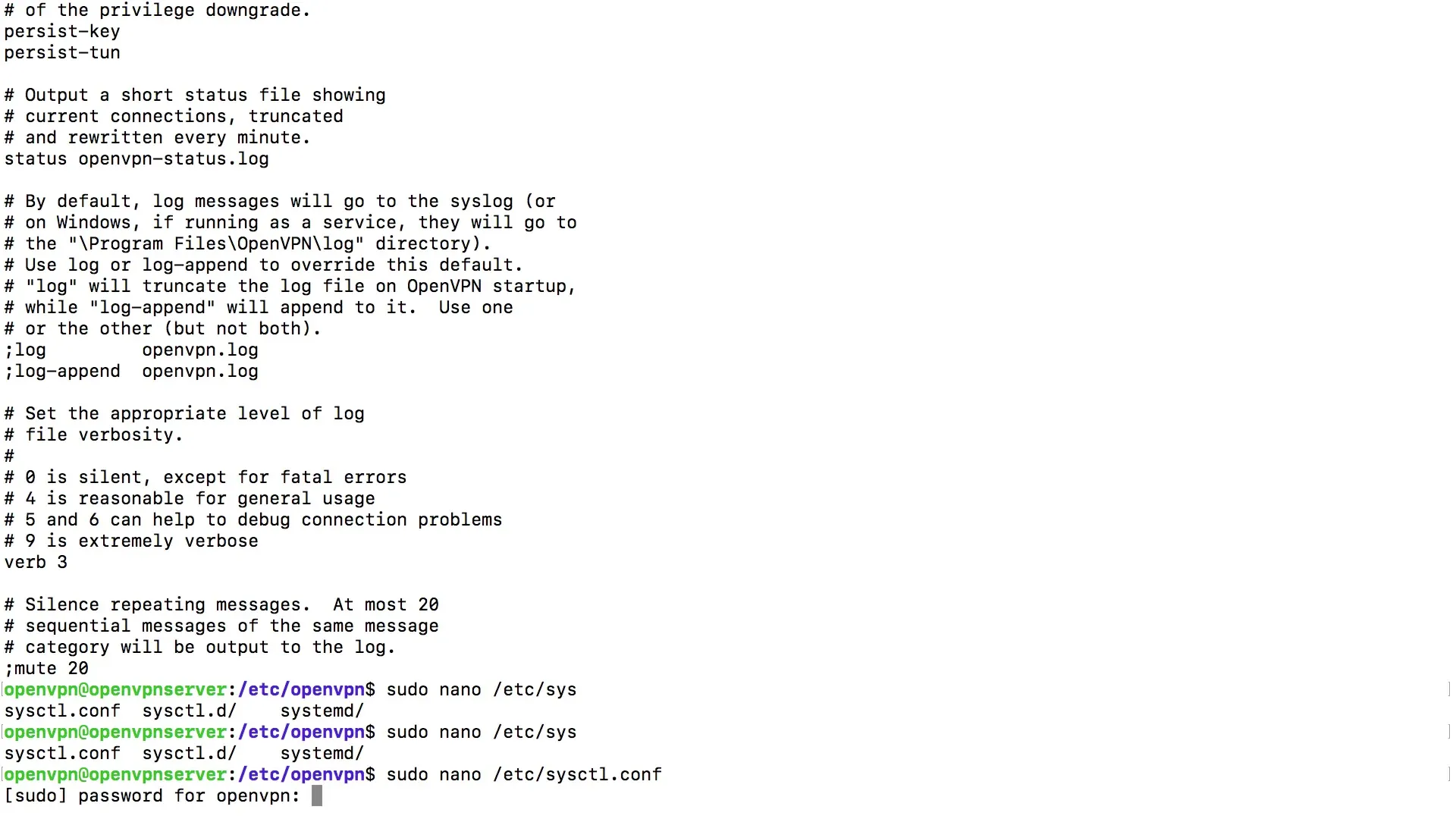

Typ in de terminal de opdracht in om het bestand met de Nano-editor te openen:

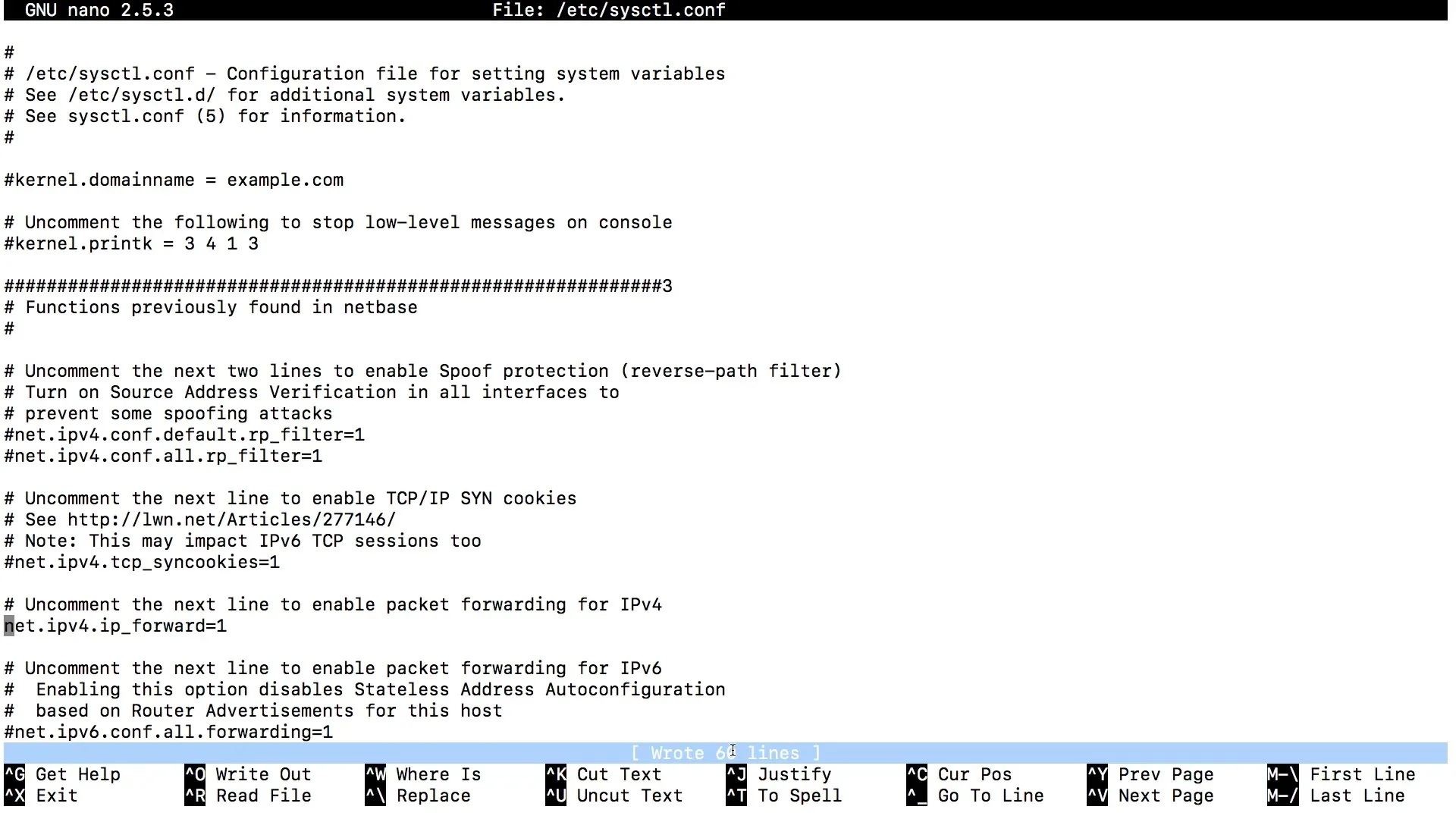

Zoek in dit bestand naar de regel die de IP-forwarding inschakelt. Hij ziet er als volgt uit:

Verwijder het commentaar teken voor de 1 zodat de regel er als volgt uitziet. Sla het bestand op met Ctrl + O en verlaat de editor met Ctrl + X.

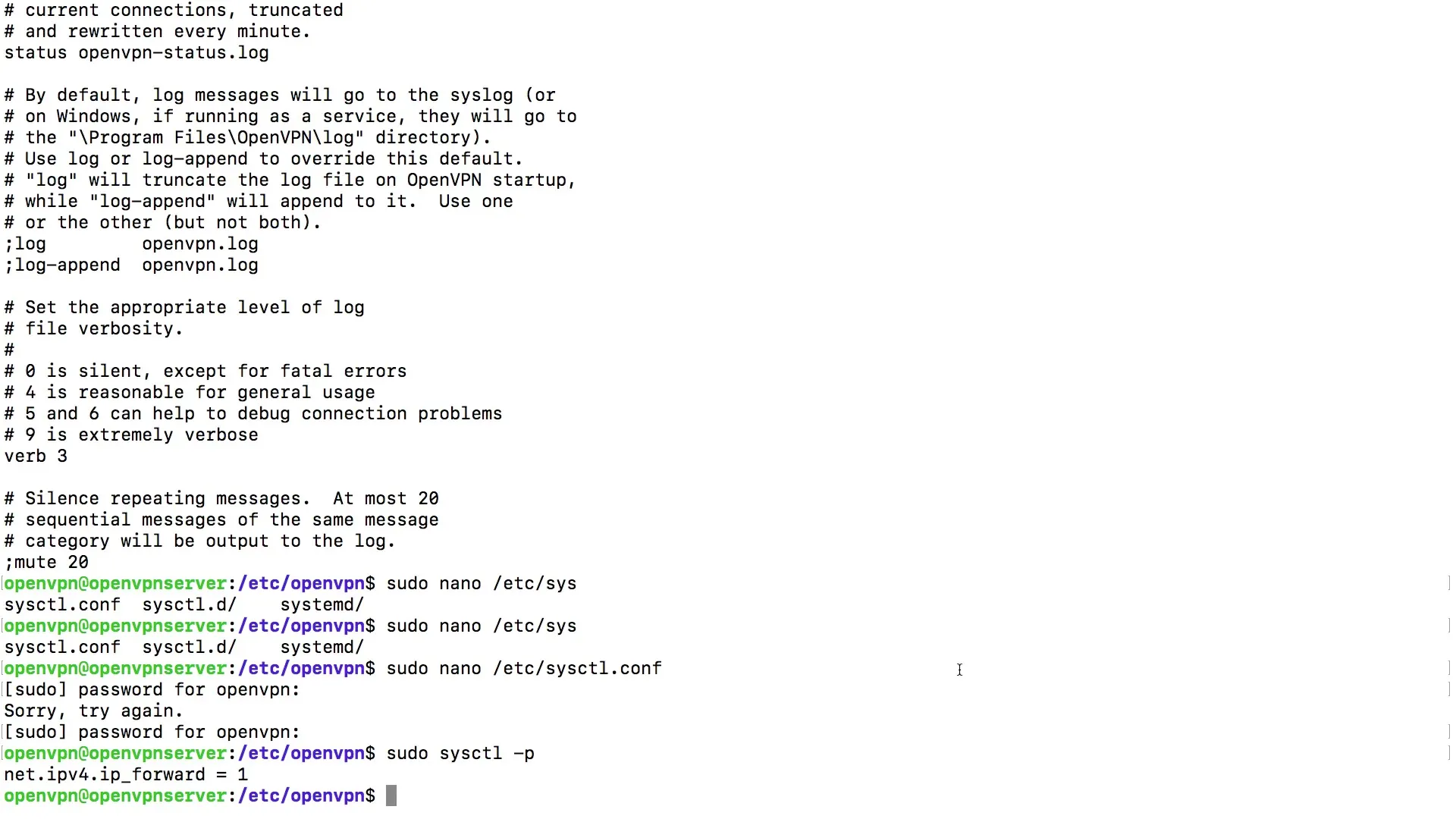

Laad de nieuwe instellingen door de volgende opdracht in te voeren:

Stap 2: Firewall-configuratie

Nu richten we ons op de firewall-instellingen. Je moet ervoor zorgen dat de firewall het verkeer voor clients die via de VPN zijn verbonden, toestaat. Dit doe je door een nieuwe regel te maken in de UFW (Uncomplicated Firewall).

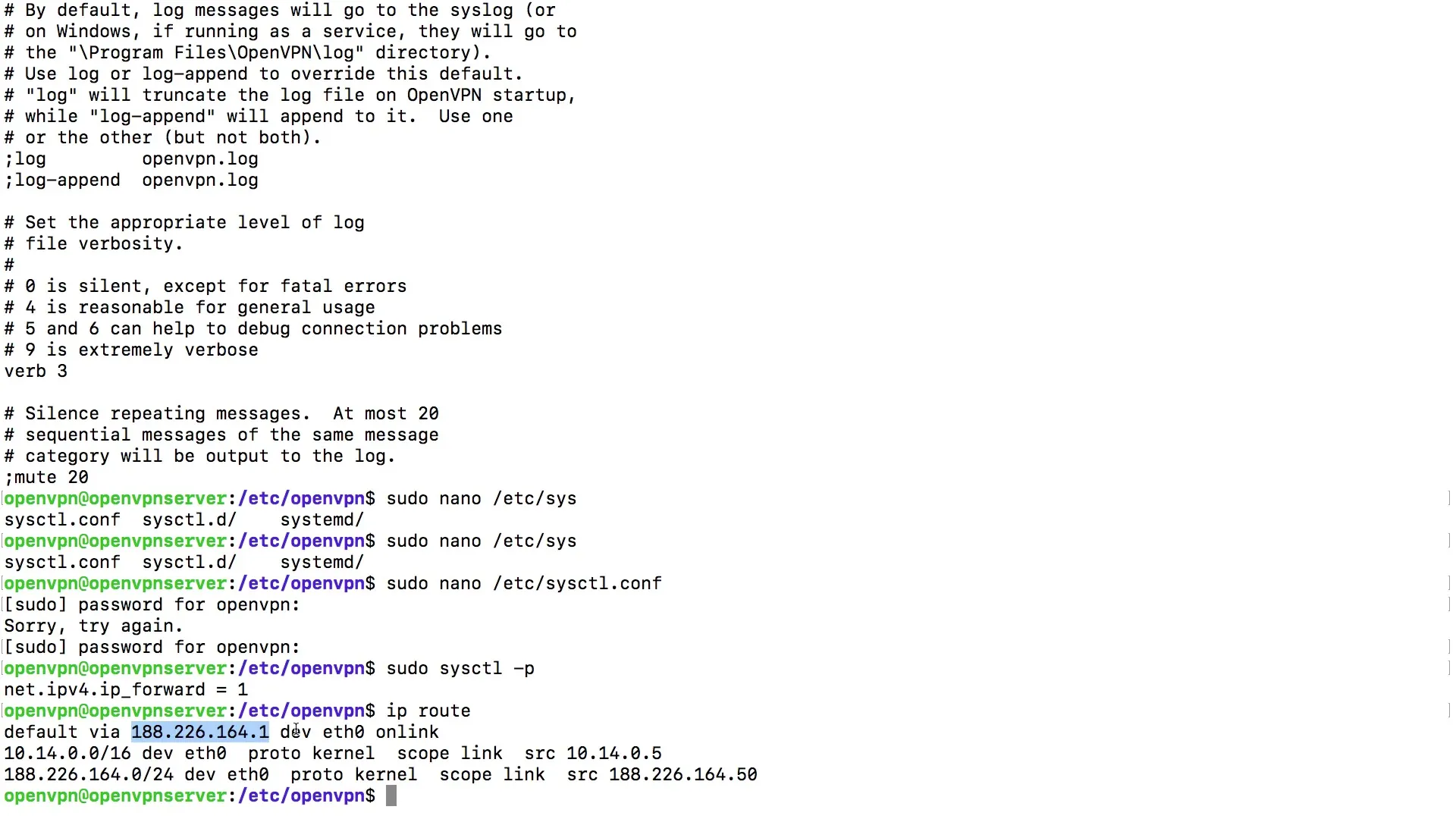

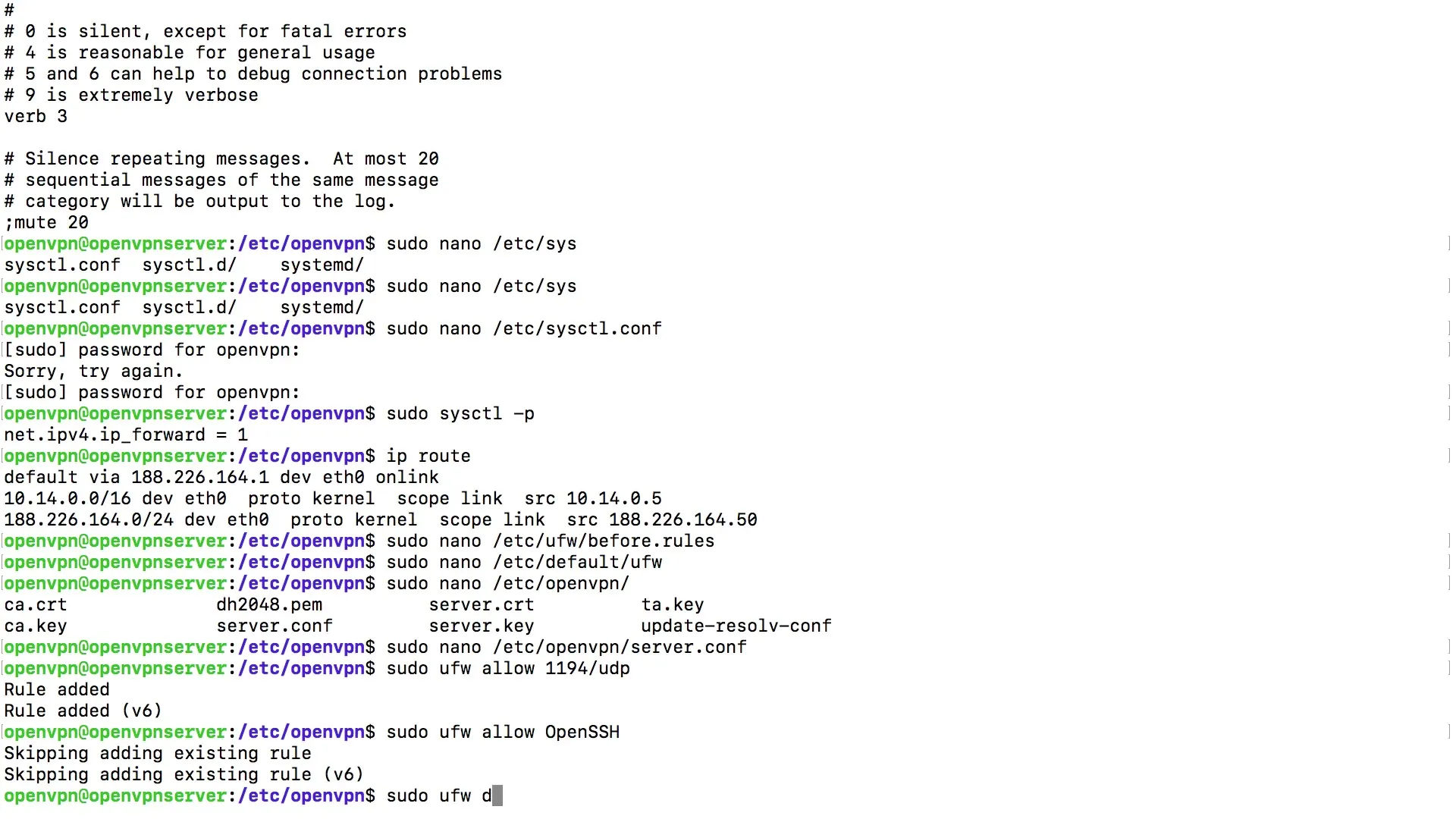

Kijk eerst eens naar de routeringsinformatie om de juiste standaardroute voor jouw server te identificeren:

Zorg ervoor dat je de standaardroute noteert, die meestal als default via wordt weergegeven. Vergeet niet het netwerkinstrument dat wordt gebruikt (meestal eth0 of iets dergelijks) op te schrijven.

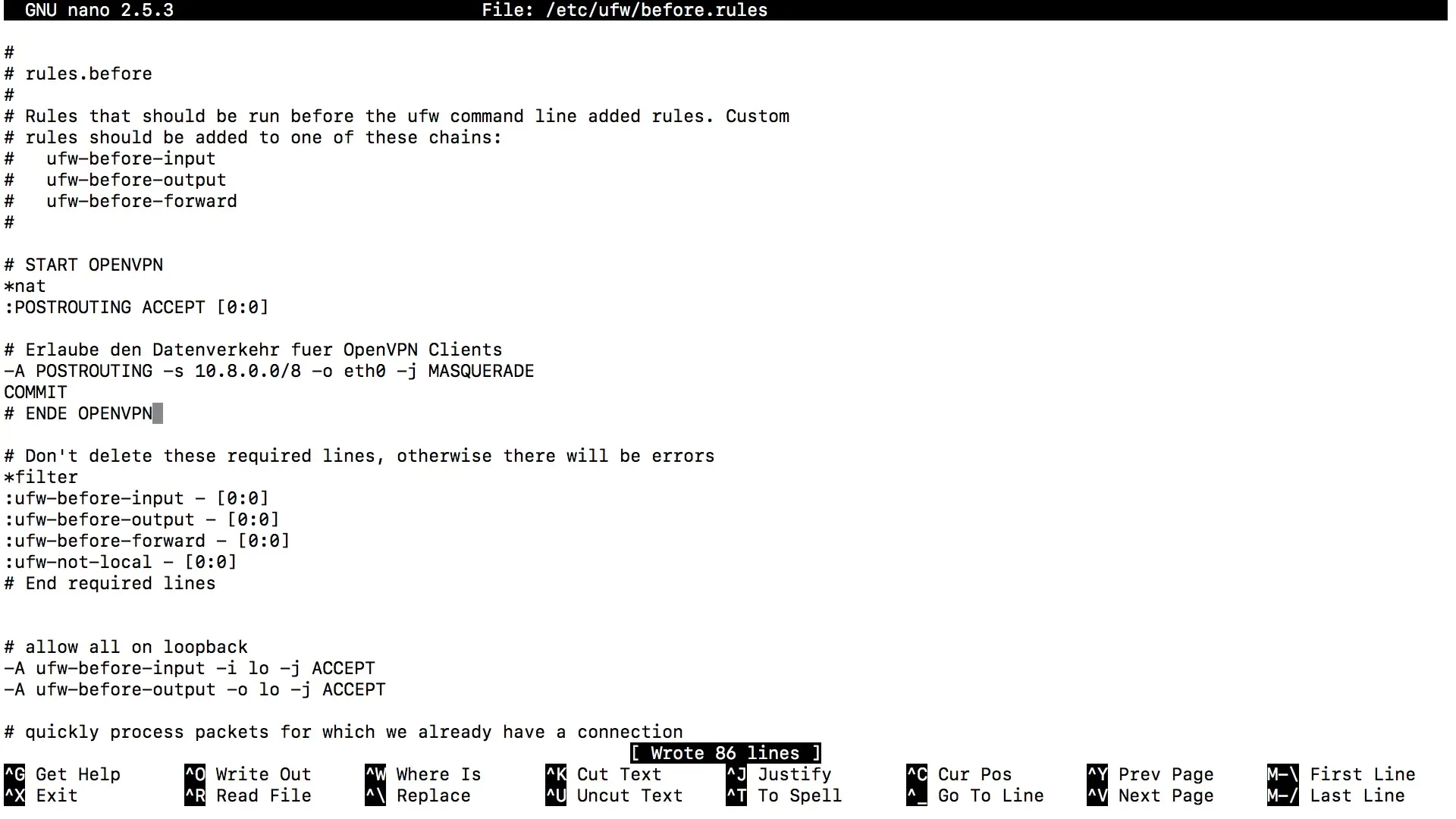

Open nu de regels voor de UFW:

Vervang eth0 door het apparaat dat je eerder hebt genoteerd. Sla de bestanden op met Ctrl + O en verlaat met Ctrl + X.

Stap 3: Firewall-instellingen aanpassen

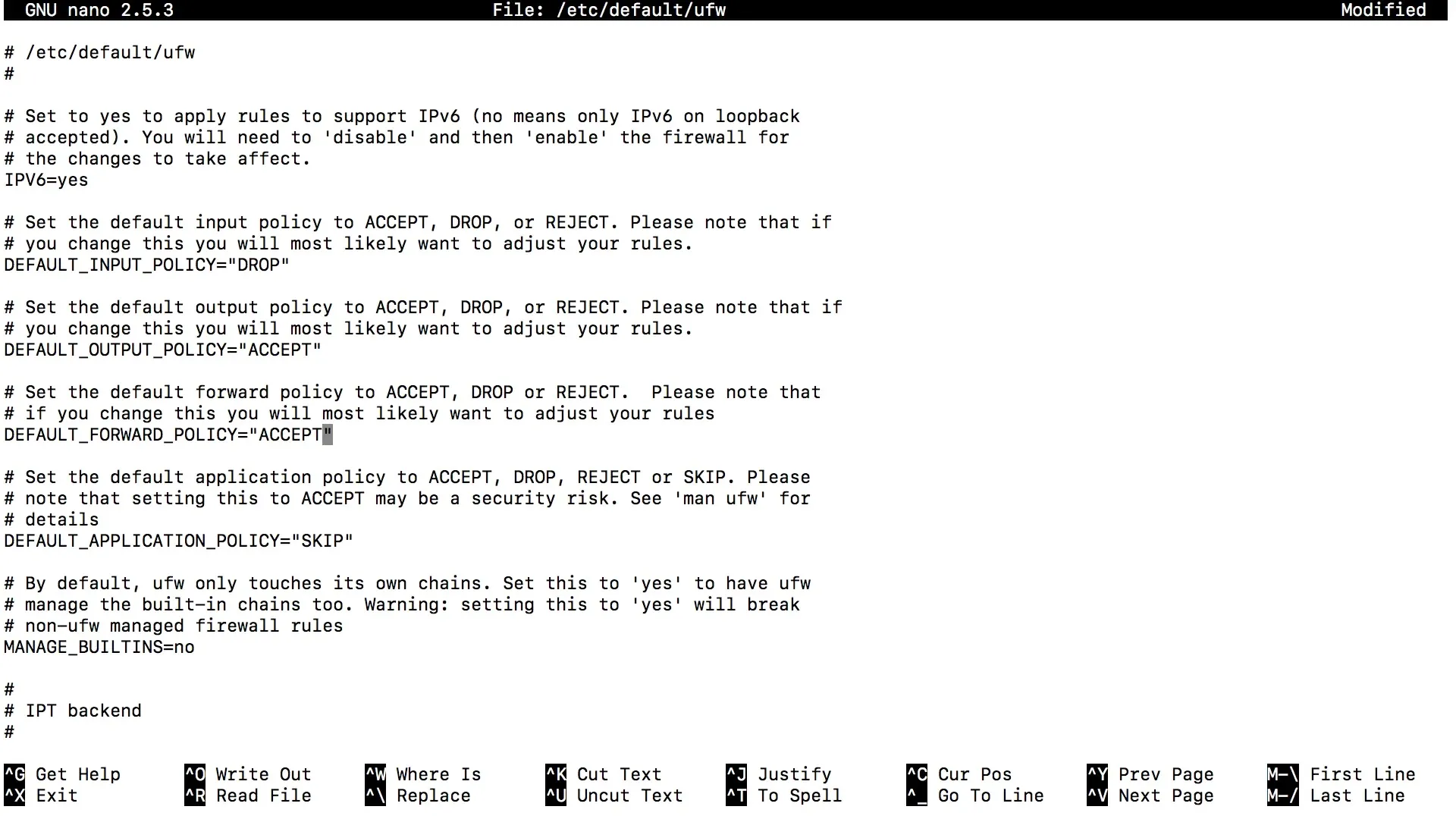

Nu moet je de standaard firewallbeleidsregels aanpassen. Open het UFW-configuratiebestand:

Zoek de regel met het standaardbeleid voor de forwarding. Deze moet op DROP zijn ingesteld. Wijzig dit in ACCEPT.

Sla het bestand opnieuw op met Ctrl + O en verlaat met Ctrl + X.

Stap 4: Poort voor OpenVPN vrijgeven

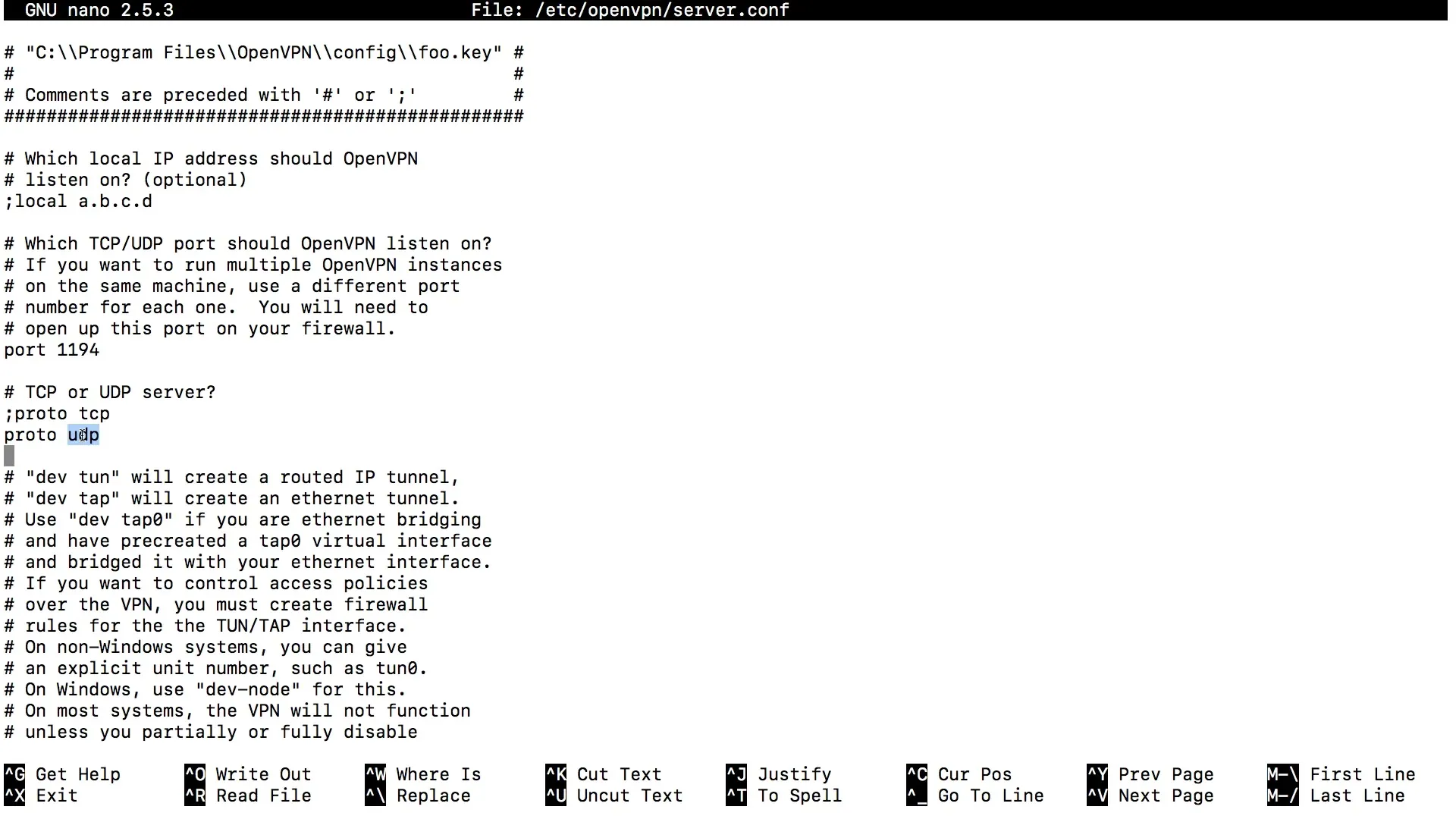

Controleer het configuratiebestand van de OpenVPN-server om ervoor te zorgen dat poort 1194 correct is ingesteld. Open het volgende bestand:

Zorg ervoor dat de regel proto udp of proto tcp is ingeschakeld, afhankelijk van jouw gebruik.

Zorg ervoor dat je de SSH-verbinding ook toestaat, als dat nog niet is gebeurd:

Deactiveer en activeer de UFW opnieuw om de laatste wijzigingen toe te passen:

Samenvatting

De juiste configuratie van IP-forwarding en firewallregels is essentieel voor de werking van je OpenVPN-server. Door de stappen in deze handleiding te volgen, heb je de nodige configuraties uitgevoerd om ervoor te zorgen dat het verkeer via jouw VPN veilig en effici��nt is.

Veelgestelde vragen

Hoe schakel ik IP-forwarding in?Gebruik de opdracht sudo nano /etc/sysctl.conf, verwijder het commentaar teken voor de regel net.ipv4.ip_forward = 1 en sla het bestand op.

Wat moet ik doen als de firewall te restrictief is?Zorg ervoor dat het standaardbeleid voor forwarding op ACCEPT is ingesteld. Controleer ook de specifieke regels voor OpenVPN in de UFW.

Hoe kan ik ervoor zorgen dat het VPN-verkeer correct werkt?Controleer of de OpenVPN-poort 1194 is vrijgegeven en dat de pakketten via de juiste netwerkroute worden gemaskeerd.